能力中心

本站所有文章均为原创,如需转载请注明出处

Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中包含一个高危的Weblogic未授权任意文件上传漏洞(CVE-2018-2894)

Oracle WebLogic Server,版本10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3。

该漏洞的影响模块为web服务测试页,在默认情况下不启用。

受影响的页面为/ws_utc/config.do和/ws_utc/begin.do

通过测试在10.3.6版本上未发现该功能。

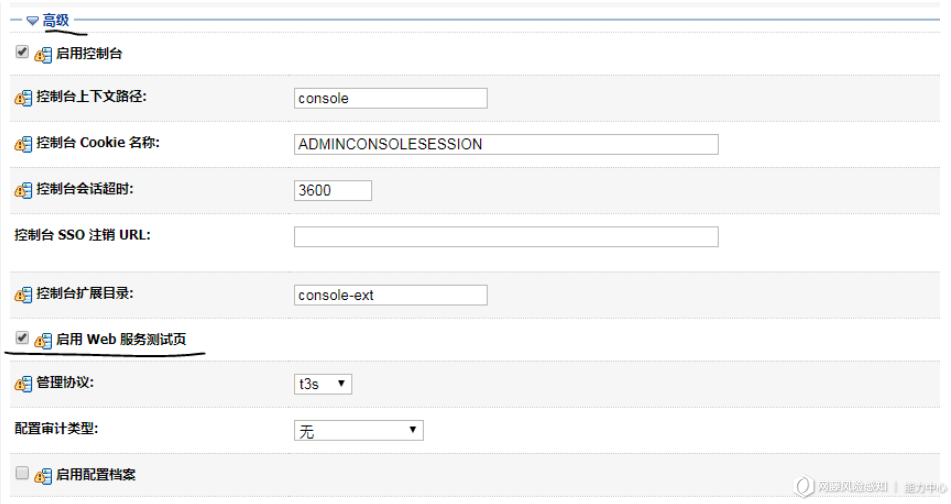

登录控制台-》配置-》高级-》勾选启用Web服务测试页 -》保存

http://ip:7001/ws_utc/

通过上传JKS Keystores文件来上传恶意文件

http://ip:7001/ws_utc/config.do

访问http://ip:7001/ws_utc/config.do

将原来的

xxxxxxxxxxxxxx\user_projects\domains\base_domain\tmp\WSTestPageWorkDir

修改成

xxxxxxxxxxxxxx\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\bea_wls_internal\9j4dqk\war

在ws-testpage-impl.jar/com.oracle.webservices.testclient.ws.res.WebserviceResource 类中存在importWsTestConfig方法

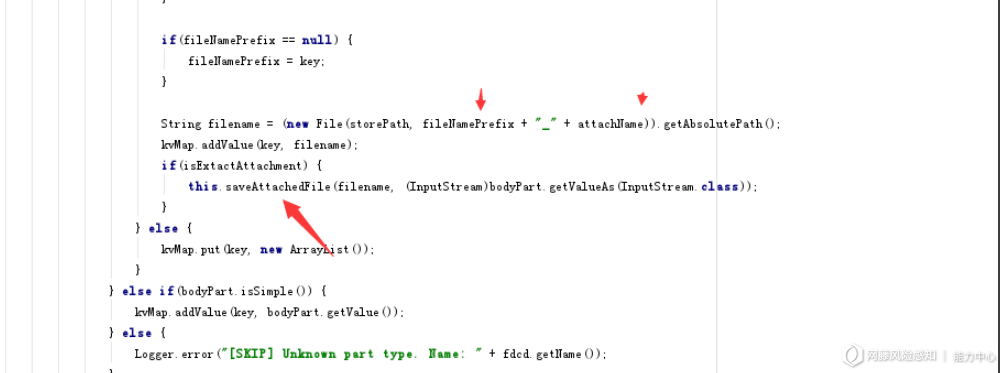

跟进 RSdataHelper的convertFormDataMultiPart方法

接下来调用convertFormDataMultiPart方法,文件直接由字段 文件名拼接而成,没有任何限制。

ws-testpage-impl.jar!/com/oracle/webservices/testclient/ws/util/RSDataHelper.class:164

在前面import方法中如果运行在生产模式将报错。

能不能上传成功关键在convertFormDataMultiPart方法,发现下面的invokeWebServiceByMultiPart没有检查生产模式

另外通过../跨目录,可以不用切换工作目录。

作者:斗象能力中心TCC-ICE

3calgary

2023/01/25 23:322uninteresting

2022/09/02 20:15